5.1 Einleitung

Die digitale Transformation stellt kleine und mittlere Unternehmen (KMU) sowie deren IT vor neue große Herausforderungen. Ein zentrales Thema in diesem Zusammenhang stellt die Cybersicherheit1 dar, die auch in KMU zunehmend an Bedeutung gewinnt und auf die Tagesordnung der Unternehmensleitung rückt. Gemäß EY (2018) rechnen 41 % der im Rahmen des Unternehmensbarometers 2018 befragten Schweizer Unternehmen mit Schwierigkeiten bei der Sicherung ihrer IT-Infrastruktur. Ferner zeigen Studien wie die der KPMG (2017, S. 38) sowie andererseits Berichterstattungen zu Cybersicherheitsvorfällen bei Schweizer KMU (Inside-IT 2018), dass Cybersicherheit ein aktuelles Kernthema für Schweizer Unternehmen darstellt. Rund 88 % der im Rahmen der Studie befragten Schweizer Unternehmen wurden im vergangenen Jahr Ziel von Cyberangriffen. Auch eine Studie der Zürich Versicherungs-Gesellschaft (2016, S. 1) identifiziert Cyberkriminalität als relevantes Schlüsselrisiko für Schweizer KMU. Untermauert werden diese Aussagen durch Entwicklungen am Sicherheitsdienstleistermarkt in der Schweiz. So hat 2017 ein Zusammenschluss von verschiedenen IT- und Security-Dienstleistern stattgefunden, die sich drauf spezialisieren, Security-Dienstleistungen für Schweizer KMU zu erbringen (Inside-Channels 2017).

Over the last several decades, managers have become aware that information and information systems are critical organizational resources. It is reasonable to expect therefore, that they would consider the security of information to be a crucial activity. Curiously, this is not the case (Straub 1990, S. 255).

Auch eine Studie des Bundesamts für Sicherheit in der Informationstechnik (BSI 2011, S. 99) hinsichtlich des IT-Sicherheitsniveaus von KMU in Deutschland kommt zu einem ähnlichen Schluss – das Bewusstsein für das Thema ist sehr ausgeprägt, der Umsetzungsgrad von Maßnahmen sowie die Etablierung eines systematischen IT-Sicherheitsmanagement lassen jedoch zu wünschen übrig.

Forschungsfrage 1: Kann eine Intentionsverhaltenslücke (IVL) hinsichtlich der Cybersicherheit bei Schweizer KMU nachgewiesen werden?

Forschungsfrage 2: Welche Ursachen sind ausschlaggebend für das Vorhandensein der IVL hinsichtlich Cybersicherheit in Schweizer KMU?

Durch die Beantwortung obiger Forschungsfragen soll die vorliegende Analyse eine Hilfestellung für Führungskräfte von Schweizer KMU bei der Adressierung von Cybersicherheit bieten und einen bedeutenden Meilenstein in dem noch jungen Themengebiet Cybersicherheit bei Schweizer KMU darstellen.

5.2 Forschungsmodell

Forschungsmodell.

(Eigene Darstellung)

- A.

Cybersicherheit Ressourcen

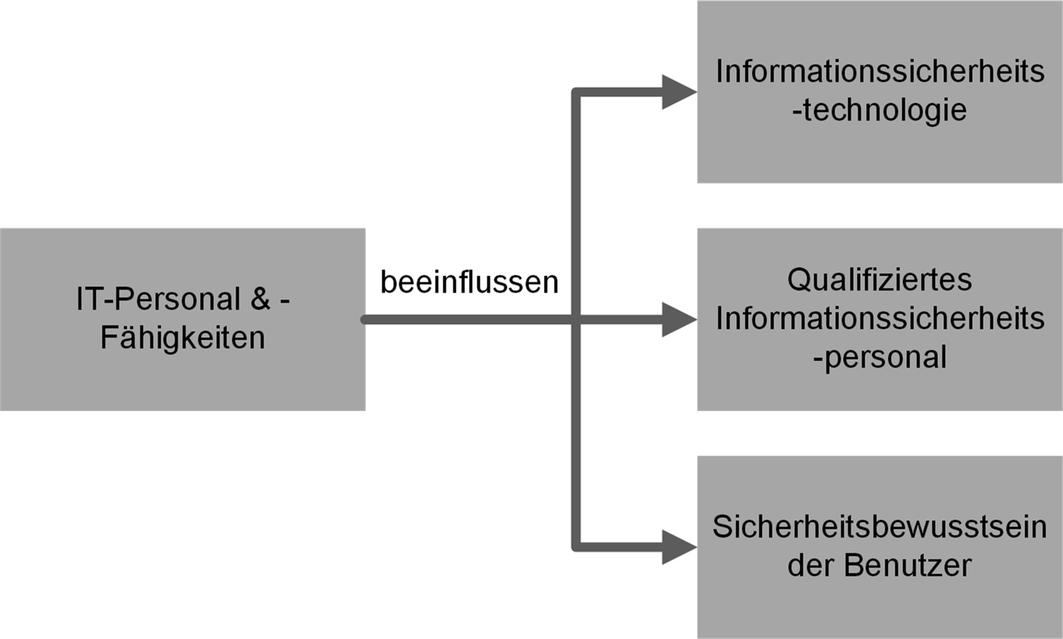

Damit ein KMU in der Lage ist, Cybersicherheit adäquat zu adressieren, benötigt es bestimmte Unternehmensressourcen (Cavusoglu et al. 2015, S. 385). Cavusoglu et al. identifizierten basierend auf dem Unternehmensressourcenmodell von Grant (2010, S. 127) vier unterschiedliche aber zusammenhängende Dimensionen von Informationssicherheitskontrollressourcen, die für das Umsetzen von Informationssicherheitskontrollen essenziell sind:- a)

Informationssicherheitstechnologien (präventive und detektivische technische Lösungen zur Behebung von Schwachstellen innerhalb der IT-Infrastruktur),

- b)

qualifiziertes Informationssicherheitspersonal (Ausmaß an professionellen Mitarbeitenden zur Definition, Ausführung und Pflegen des ISMS),

- c)

Sicherheitsbewusstsein der Benutzer (Ausmaß des Sensibilisierungsgrads hinsichtlich Cybersicherheit der Mitarbeitenden),

- d)

IT-Fähigkeiten (Ausmaß an professionellen IT-Mitarbeitenden und vorhandenes IT Wissen).

- a)

- B.

Risikotoleranz

Browne et al. (2015, S. 35) argumentieren, dass die Risikotoleranz eines KMU einen Einfluss auf den Umgang mit wahrgenommenen Cybersicherheit-Bedrohungen hat. Sie gehen davon aus, dass die Risikotoleranz die Vermeidungsmotivation mindert und gleichzeitig eine emotionale Bewältigung von Bedrohungen fördert. Zudem folgern sie aus der von ihnen untersuchten Fachliteratur, dass die Risikotoleranz eines Unternehmens in starker Abhängigkeit zu dessen Herkunft, Größe und Reifegrad steht. Dies ist ihrer Ansicht nach ein Indikator dafür, dass sich die Risikotoleranz von KMU zu KMU stark unterscheidet und deshalb als Determinante für das Umsetzen von adäquaten Sicherheitsmaßnahmen infrage kommt. Im Forschungsmodell zur vorliegenden Analyse wird die Risikotoleranz deshalb ebenfalls als potenzielle Determinante eingeführt.

- C.

Verhaltensmodelle (Verhalten von Führungskräften)

Die für die Erarbeitung des Forschungsmodells analysierten sozialpsychologischen Verhaltensmodelle beziehen sich jeweils auf das Verhalten von Individuen (vgl. Ajzen 1985; Rogers 1975; Kelman 2006; Liang und Xue 2009). Wie Browne et al. (2015, S. 34) in ihrer Forschungsarbeit aufzeigen, besteht im Kontext von KMU jedoch eine gewisse Legitimität, Organisationsverhalten zu anthropomorphisieren. Grund dafür ist die bei KMU bestehende Abhängigkeit zu dominanten Einzelpersonen. In der vorliegenden Analyse werden deshalb die nachfolgend beschriebenen Verhaltensmodelle auf das Organisationsverhalten in Bezug auf die Vermeidung von Cybersicherheitsbedrohungen und das Umsetzen von Cybersicherheitsmaßnahmen übertragen.- a)

Protection Motivation Theory

Um Cybersicherheitsbedrohungen zu vermeiden, müssen Unternehmen eine Reihe von Beurteilungs- und Bewältigungsschritten hinsichtlich einer spezifischen Bedrohungslage vornehmen (Browne et al. 2015, S. 34). Die von Rogers (1975) entwickelte Theorie der Schutzmotivation (engl. Protection Motivation Theory) beschreibt, wie von einem Individuum erlebte Bedrohungen dazu führen, dass es sein Verhalten ändern will. Gemäß der Theorie führt der Erhalt von überzeugenden Informationen über die unerwünschten Folgen eines bestimmten Ereignisses zu zwei Beurteilungsprozessen, von denen die Verhaltensintention des Individuums abhängt:- 1.

Bedrohungseinschätzung – Dabei wird beurteilt, welchen Schweregrad eine Bedrohung aufweist und wie die eigene Verwundbarkeit wahrgenommen wird.

- 2.

Bewältigungseinschätzung – Dabei wird beurteilt, ob ein Individuum selbst in der Lage ist, Maßnahmen gegen eine Bedrohung zu ergreifen (Selbstwirksamkeitserwartung2), ob das Umsetzen von Maßnahmen tatsächlich gegen die Bedrohung schützt (Handlungsergebniserwartung) und wie viel die Umsetzung der Maßnahmen kostet.

Wird eine Bedrohung von einem Individuum als hoch eingeschätzt und die Bewältigungseinschätzung fällt positiv aus, kommt es beim Individuum zu einer Verhaltensintention, die der Bedrohung entgegenwirkt (Rogers, 1975). Dass die Wahrnehmung einer Cybersicherheitsbedrohung ausschlaggebend dafür ist, wie stark Individuen motiviert sind, diese zu verhindern, zeigte eine Studie von Workman, Bommer und Straub (2008, S. 2813–2814). Sie stellten fest, dass Sicherheitsmaßnahmen mit größerer Konsequenz umgesetzt werden, wenn eine Bedrohung als schwerer empfunden wird, als wenn eine Bedrohung als harmlos angesehen wird. Eine weitere Erkenntnis der Studie war, dass bei Individuen ein gegensätzliches Verhalten eintritt, wenn der Grad an Bedrohungsmeldungen ein chronisches Ausmaß annimmt und diese in der Folge keine Maßnahmen umsetzen. Dies ist vermutlich auf eine reduzierte Selbstwirksamkeitserwartung und reduzierte Handlungsergebniserwartung, bedingt durch eine Überhäufung mit Bedrohungsmeldungen, zurückzuführen.

- 1.

- a)

- b.

Model of Social Influence

Der soziale Einfluss stellt eine bedeutende Variable in jedem Verhaltensmodell dar (vgl. Burnkrant und Cousineau 1975; Deutsch und Gerard 1955). So wurde die Bedeutung von sozialem Einfluss auf das Verhalten von Individuen im Kontext von IT- und Informationssystemen bereits breit erforscht und bewiesen (vgl. Pavlou und Fygenson 2006; Taylor und Todd 1995; Venkatesh und Davis 2000; Venkatesh et al. 2003). Wie in den Forschungsmodellen von Browne et al. (2015) und Liang und Xue (2009) wird der soziale Einfluss auch im Forschungsmodell der vorliegenden Analyse als Determinante eingeführt. Basierend auf Erkenntnissen bestehender Forschung (vgl. Cavusoglu et al. 2015; Kelman 2006; Liang und Xue 2009) werden im vorliegenden Forschungsmodell die folgenden Arten von sozialem Einfluss unterschieden:- 1.

Normativdruck (Normativer Einfluss)

Das soziale Umfeld eines Individuums generiert gemäß Kelman (2006) normativen Einfluss auf den drei Ebenen Compliance (das Bedürfnis eines Individuums nach Akzeptanz und Belohnung oder Angst vor Bestrafung), Internalisierung (das Entwickeln einer Übereinstimmung zwischen den Werten und Zielen eines Individuums und denen einer Gruppe) und Identifikation (die selbstbestimmte Beziehung eines Individuums zu einem anderen Individuum oder einer Gruppe. Als Konsequenz aus dieser Beziehung verhält sich ein Individuum entsprechend den Werten und Zielen seines sozialen Umfelds).

- 2.

Nachahmungsdruck

Unter Nachahmungsdruck verstehen Cavusoglu et al. (2015, S. 387–388) den Druck, den Organisationen spüren, wenn erfolgreiche Praktiken bei Konkurrenten beobachtet werden. Diese Beobachtung führt zu einem Nachahmungsdruck, die als erfolgreich beobachteten Maßnahmen in der eigenen Organisation umzusetzen.

- 3.

Zwangsdruck

Nach Cavusoglu et al. (2015, S. 388) entspricht Zwangsdruck dem Einfluss, den Regulierungsbehörden direkt auf bestimmte Organisationen und Branchen ausüben. Durch diesen Einfluss entsteht ein Zwangsdruck für Organisationen, gesellschaftliche und politische Erwartungen zu erfüllen.

Basierend auf den empirischen Daten aus ihrer Forschung konnten Cavusoglu et al. (2015, S. 396) beweisen, dass normativer und zwanghafter Druck einen starken direkten Einfluss auf das Sicherheitsbedürfnis und die Informationssicherheitskontrollressourcen einer Organisation haben. Ein starker Einfluss durch Nachahmungsdruck konnte jedoch nicht nachgewiesen werden. Cavusoglu et al. schlussfolgern daraus, dass Organisationen nicht dazu neigen, zu glauben, dass erfolgreiche Sicherheitsmaßnahmen ihrer Konkurrenten auch ihre Sicherheitsprobleme lösen können.

- 1.

- c.

Technology Threat Avoidance Theory

Liang und Xue (2009) entwickelten durch die Zusammenführung von verschiedenen Theorien aus den Forschungsgebieten Psychologie, Gesundheitspsychologie, Informationssysteme, Management, Marketing und Finanzen eine Technologie-Bedrohungs-Vermeidungstheorie (engl. Technology Threat Avoidance Theory = TTAT). Die von Liang und Xue beschriebene Theorie erklärt das Verhalten eines einzelnen IT-Anwenders bei der Vermeidung von Bedrohungen durch Informationstechnologien. Die Theorie zeigt auf, dass das Bedrohungsvermeidungsverhalten eines Benutzers in Abhängigkeit von den zwei kognitiven Prozessen Bedrohungseinschätzung (engl. Threat-Appraisal) und Bewältigungseinschätzung (engl. Coping-Appraisal) steht. Dabei beziehen sie sich auf die Protection Motivation Theory. Im Kontext der Bewältigungsstrategie (engl. Coping) unterscheiden Liang & Xue (2009, S. 77) zwischen problemorientierter Bewältigung (engl. Problem-Focused Coping) und emotionaler Bewältigung (engl. Emotion-Focused Coping). Abhängig von der Bedrohungs- und Bewältigungseinschätzung eines Benutzers tendiert dieser zu einer der obigen Bewältigungsstrategien. Die problemorientierte Bewältigung führt gemäß Liang und Xue zur Umsetzung von Sicherheitsmaßnahmen und emotionale Bewältigung führt beispielsweise zu Verneinung im Sinne von Ablehnung der Situation oder Wunschdenken, d. h. beispielsweise, nicht interessant für einen Angreifer zu sein.

5.3 Methode und Sample

Die für die vorliegende Analyse gewählte Forschungsmethode basiert auf einem holistischen Multiple-Case-Design nach Yin (2014, S. 50) und durchläuft die drei Phasen „Define and Design“, „Prepare, Collect and Analyze“ und „Analyze and Conclude“. In der Phase Define and Design wurden die theoretischen Grundlagen zur vorliegenden Analyse erarbeitet, die Forschungsfragen präzisiert, mögliche Wirtschaftspartner (Fälle) kontaktiert und selektiert. Im Rahmen der vorliegenden Analyse wurden insgesamt drei Fallstudien durchgeführt. Jede Fallstudie bezieht sich dabei auf den realen Kontext eines Schweizer KMU. Um potenzielle Fallstudienpartner zu finden, wurden Schweizer KMU mit mindestens 10 Mitarbeitenden sowie einem Tätigkeitsfeld im tertiären Sektor im Internet, auf sozialen Netzwerken und im privaten Umfeld gesucht. Insgesamt konnten so drei Fallstudienpartner für die vorliegende Forschungsarbeit gewonnen werden. Da davon ausgegangen wird, dass es sich bei der zu untersuchenden Intentionsverhaltenslücke um ein grundsätzliches Phänomen bei Schweizer KMU handelt, wurden als Auswahlkriterien lediglich Unternehmensgröße und Wirtschaftssektor definiert und eine Kombination von gezieltem und Convenience-Stichprobenziehungsverfahren angewandt. Die Fallstudienanzahl (n = 3) wurde dabei aufgrund der im Rahmen der vorliegenden Analyse zur Verfügung stehenden Ressourcen festgelegt.

Kategoriensystem. (Eigene Darstellung)

ID | Kategorie | Beschreibung |

|---|---|---|

A | Intentionsverhaltenslücke | A1: Wichtigkeit der IT-Landschaft A2: Umgesetzte Sicherheitsmaßnahmen (Technologie, Prozess, Mensch) A3: Angestrebtes Cybersicherheitsniveau |

B | Unternehmensressourcen | B1: Informationssicherheitstechnologien B2: Qualifiziertes Informationssicherheitspersonal B3: Sicherheitsbewusstsein der Benutzer B4: IT-Fähigkeiten |

C | Bewältigungsmanagement (Bewältigungseinschätzung) | C1: Selbstwirksamkeit C2: Wirksamkeit C3: Kosten |

D | Bedrohungsmanagement (Bedrohungseinschätzung) | D1: Schadensausmaß D2: Schadensanfälligkeit |

E | Sozialer Einfluss | E1: Normativdruck E2: Nachahmungsdruck E3: Zwangsdruck |

F | IT-Risikomanagement | Keine Subkategorie |

G | Selbsteinschätzung | Keine Subkategorie |

H | Motivation | Keine Subkategorie |

I | Subjektive Wahrnehmung | Keine Subkategorie |

J | Hilfsmittel | Keine Subkategorie |

K | Erfolgsfaktoren | Keine Subkategorie |

Der gewählte Forschungsprozess nach Yin (2014) erlaubt dabei, die Datenerhebungsmethoden während des Forschungsprozesses basierend auf ermittelten Erkenntnissen anzupassen. So wurde sichergestellt, dass eine bedeutende Entdeckung innerhalb einer Fallstudie bereits während des laufenden Forschungsprozesses in die noch bevorstehende Forschung einfließen konnte (Yin 2014, S. 59 ff.).

5.3.1 Sample

Fallstudienpartner. (Eigene Darstellung)

Fallstudienpartner 1 | Beim Fallstudienpartner 1 handelt es sich um ein Schweizer KMU mit Sitz im Zürcher Oberland. Das Kerngeschäft des Fallstudienpartners 1 ist die Erbringung von Hauswartungs- und Reinigungsdienstleistungen. Aktuell beschäftigt das Unternehmen etwas mehr als 200 Mitarbeitende. Rund 50 Mitarbeitende arbeiten regelmäßig mit IT-Mitteln der Unternehmung. Als Interviewpartner stellte sich der Geschäftsführer zur Verfügung. Er entscheidet in seiner Rolle als Geschäftsführer über sämtliche IT-Fragen innerhalb der Unternehmung |

Fallstudienpartner 2 | Der Fallstudienpartner 2 ist ein Schweizer KMU mit Hauptsitz in der Zentralschweiz. Das Unternehmen besitzt zwei Zweigstellen, die sich ebenfalls in der Zentralschweiz befinden. Das Kerngeschäft des Fallstudienpartners 2 sind Unternehmens-, Steuer- und Rechtsberatungen sowie weitere Treuhand- und Revisionsdienstleistungen. Das Unternehmen beschäftigt zurzeit 50 Mitarbeitende. Als Interviewpartner stellte sich der ICT-Verantwortliche des Fallstudienpartners zur Verfügung |

Fallstudienpartner 3 | Beim Fallstudienpartner 3 handelt es sich um ein im Bereich Tourismusmarketing tätiges Schweizer KMU mit Hauptsitz in Zürich sowie 33 Außenstandorten weltweit. Aktuell beschäftigt das Unternehmen rund 245 Mitarbeitende. Die gesamte IT-Landschaft wird dabei vom Hauptsitz in Zürich bewirtschaftet. Als Interviewpartner stellten sich der IT-Leiter sowie ein Senior-System-Engineer zur Verfügung |

5.4 Ergebnisse

In diesem Abschnitt werden die aus den empirischen Daten gewonnenen Erkenntnisse anonymisiert aufgezeigt und die definierten Forschungsfragen beantwortet. Die vorliegende Veröffentlichung fokussiert sich auf die Erkenntnisse aus der Cross-Case-Analyse und verzichtet bewusst auf die Ausführung der Erkenntnisse der einzelnen Within-Case-Analysen (siehe Abschn. 5.2).

5.4.1 Intentionsverhaltenslücke

Man sagt ja bekanntlich der Deckel kommt erst dann auf den Brunnen, wenn das Kind hineingefallen ist. Wenn etwas passieren würde, wäre das Thema natürlich von einer Sekunde auf die andere extrem wichtig für mich.

Das dabei gezeigte Verhalten entspricht der Form einer emotionalen Bewältigungsstrategie. Diese Form von Bewältigung führt zu Verleugnung „diese Bedrohung wird bei mir nicht eintreten“ oder Wunschdenken „niemand will meiner IT-Landschaft Schaden zufügen“ (Liang und Xue 2009, S. 86). Das bereits in mehreren Studien (vgl. BSI 2011; Hirschi und Portmann 2017; Renaud 2016; Zürich Versicherungs-Gesellschaft 2016; gfs-zürich 2017) sowie von Straub (1990, S. 255) aufgezeigte Phänomen der Intentionsverhaltenslücke hinsichtlich Cybersicherheit konnte auf Basis der erhobenen empirischen Daten der vorliegenden Analyse somit auch bei Entscheidungsträgern in Schweizer KMU beobachtet werden. Basierend auf den erhobenen empirischen Daten sowie der bestehenden Literatur kann zudem davon ausgegangen werden, dass es sich dabei um ein großflächig vorhandenes Phänomen bei KMU handelt, das unabhängig von der Größe, Branche und Herkunft der KMU vorkommt.

Das Phänomen der Intentionsverhaltenslücke hinsichtlich Cybersicherheit hat in der bestehenden Forschung keine einheitliche Bezeichnung und wird in der vorliegenden Forschungsarbeit als Security-Paradox5 bezeichnet. Nachfolgend wird der Versuch einer Definition des Begriffs Security-Paradox vorgenommen.

Als Security-Paradox wird bei einer Organisation eine beobachtbare Intentionsverhaltenslücke hinsichtlich der Bestrebung6 eines gewünschten Cybersicherheitsniveaus (Verhaltensintention) und der fehlenden Umsetzung von hierfür notwendigen Maßnahmen (Ausführung des Zielverhaltens) bezeichnet.

Das Security-Paradox darf dabei nicht mit den Begriffen Privacy-Paradox oder Datenschutzparadox verwechselt werden, die sich auf das Phänomen beziehen, dass Privatsphäre und Datenschutz für die Menschen im digitalen Zeitalter ein Hauptanliegen sind, während auf der anderen Seite Einzelpersonen persönliche Informationen für relativ kleine oder gar keine Belohnungen preisgeben (Kokolakis 2017, S. 122). Buxmann (2017), der den Begriff IT-Sicherheits-Paradox erstmalig 2017 in einem Blogbeitrag erwähnt, führt aus, dass unrealistischer Optimismus eine der Hauptursachen für das Vorhandensein des Security-Paradox sein könnte. Dies gründet auf seiner Feststellung, dass Entscheidungsträger dazu tendieren, ihr eigenes Cybersicherheitsniveau im Vergleich mit jenem zu konkurrierenden Unternehmen als deutlich besser einschätzen. Gemäß Buxmann wird dieses Verhalten in der Psychologie als unrealistischer Optimismus beschrieben, bei welchem Menschen dazu tendieren, ihr eigenes Risiko im Vergleich mit anderen verzerrt wahrzunehmen und zu unterschätzen. Dasselbe Verhalten von Entscheidungsträgern konnte auch in den im Rahmen der vorliegenden Analyse durchgeführten Fallstudien beobachtet werden. So schätzen zwei der drei Entscheidungsträger ihr eigenes Cybersicherheitsniveau als deutlich besser ein, als jenes von konkurrierenden Unternehmen. Im folgenden Kapitel werden die potenziellen Ursachen für das Vorhandensein des Security-Paradoxes diskutiert.

5.4.2 Ursachenanalyse

Die dieser Analyse zugrunde liegende Forschungsarbeit fokussierte sich auf die Ursachenanalyse für das Vorhandensein des Security-Paradoxes. Die folgenden Analyseergebnisse wurden von den Autoren bewusst für die Führungskräfte und Entscheidungsträger aufbereitet. So werden Determinanten, für welche kein oder lediglich ein geringer Einfluss auf das Vorhandensein des Security-Paradoxes festgestellt werden konnte, nicht berücksichtigt. Gleiches gilt für Determinanten, die von Führungskräften und Entscheidungsträgern nicht beeinflusst werden können. Das Lesen der Analyseergebnisse soll Führungskräfte und Entscheidungsträger somit befähigen, bessere Entscheidungen betreffend Cybersicherheit im Rahmen der zu bewältigenden Digitalisierung treffen zu können.

5.4.2.1 Unternehmensressourcen

Einfluss IT-Fähigkeiten.

(Eigene Darstellung)

So haben die Fallstudienpartner, die über eine interne IT-Abteilung verfügen, ein merklich höheres Cybersicherheitsniveau als jene ohne interne IT-Abteilung. Zudem wurde festgestellt, dass dieselben Fallstudienpartner ihre eigene Selbstwirksamkeit deutlich höher einschätzen. Die Literaturrecherche zeigt, dass die Ausführung eines Verhaltens umso wahrscheinlicher ist, je höher die Selbstwirksamkeitserwartung ausfällt (siehe Abschn. 5.2). Im heutigen digitalen Wandel ist es deshalb umso wichtiger, dass Führungskräfte und Entscheidungsträger sicherstellen, dass eine Unternehmung über ausreichend IT-Fähigkeiten verfügt. Gleichwohl reicht das ledigliche Vorhandensein von IT-Fähigkeiten jedoch für die meisten Schweizer KMU nicht aus, um ein für sie angemessenes Cybersicherheitsniveau zu erreichen. Ferner ist es wichtig, dass Führungskräfte und Entscheidungsträger Cybersicherheit als Führungsaufgabe wahrnehmen und eine Cybersicherheitskultur etablieren. Dazu müssen notwendige Verantwortlichkeiten definiert, das Sicherheitsbewusstsein der Mitarbeiter gestärkt, Topmanagement-Unterstützung für das Thema gezeigt und notwendiges Fachwissen beschafft werden. Kurzfristig ist nicht davon auszugehen, dass in Zukunft jedes Schweizer KMU einen Cybersicherheitsverantwortlichen benennt und diesen mit Unmengen an Unternehmensressourcen ausrüstet – dies soll auch keinesfalls die Quintessenz der vorliegenden Analyse sein – jedoch müssen sich Führungskräfte der Verantwortung, ein für ihre Unternehmung angemessenes Cybersicherheitsniveau zu erreichen, stellen. Dies kann beispielsweise bereits mit dem Durchführen institutionalisierter Sensibilisierungsmaßnahmen für Mitarbeitende, dem Umsetzen von technologischen Grundschutzmaßnahmen und der Definition grundlegender Prozesskontrollen, wie bspw. dem Vieraugenprinzip erreicht werden.

5.4.2.2 Bedrohungs- und Bewältigungsmanagement

Die Erkenntnisse aus den empirischen Daten der vorliegenden Analyse zeigen, dass bei keinem der untersuchten Fallstudienpartner ein systematischer Ansatz zum Bedrohungs- oder Bewältigungsmanagement vorhanden ist. Die kognitiven Prozesse der Bedrohungs- und Bewältigungseinschätzung sind jedoch ausschlaggebend dafür, ob eine Verhaltensintention, welche einer Bedrohung entgegenwirkt, entsteht oder nicht und wie mit dieser Verhaltensintention umgegangen wird (siehe Abschn. 5.2). Die dabei fehlende Systematik zur Behandlung des Themas führt dazu, dass die Adressierung stark von den persönlichen Erfahrungen, Fähigkeiten und dem Wissen der jeweiligen Entscheidungsträger abhängt. Dies birgt hohes Potenzial für das Auftreten einer emotionalen Bewältigungsstrategie und damit einhergehenden Fehleinschätzungen (vgl. Buxmann 2017) und unvollständigen Ansätzen bei der Behandlung des Themas Cybersicherheit. Beispielsweise wenn der Entscheidungsträger nicht über genügend Wissen über die Materie verfügt oder nicht genügend stark sensibilisiert ist. So wurde bei der Analyse der empirischen Daten festgestellt, dass die Entscheidungsträger aller Fallstudienpartnern eine klare Präferenz für technologische Maßnahmen gegenüber organisatorischen oder prozessualen Maßnahmen zur Stärkung ihrer Cybersicherheit besitzen, die von den Entscheidungsträgern erkannten Bedrohungen jedoch häufiger organisatorische oder prozessuale Maßnahmen nahelegen würden (bspw. menschliches Fehlverhalten). Um dieser Herausforderung erfolgreich zu begegnen, sollten sich Entscheidungsträger und Führungskräfte deshalb bei der Analyse von Cybersicherheitsbedrohungen und bei der Festlegung von Cybersicherheitsmaßnahmen an etablierten Standards (z. B. ISO 2700x7, NIST Cybersecurity Framework8, IT-Grundschutz des BSI9 oder den IKT-Minimalstandard des Bundesamt für wirtschaftliche Landesversorgung10) orientieren und sofern sinnvoll, externe Fachspezialisten beiziehen.

Die Literaturrecherche und die empirischen Daten zeigen, dass ein ganzheitlicher Ansatz zur adäquaten Adressierung von Cybersicherheit notwendig ist. Dies bedeutet, dass gerade sich im digitalen Wandel befindliche Schweizer KMU Maßnahmen auf organisatorischer, prozessualer sowie technologischer Ebene ergreifen müssen, um ein angemessenes Cybersicherheitsniveaus zu erreichen. Dabei ist die Aufklärung und Schulung der Mitarbeitenden in Bezug auf Cybersicherheit ein zentraler Aspekt. Eine angemessene Aufklärung fördert das allgemeine Bewusstsein und das Verständnis bei den Mitarbeitenden und ermöglicht die Etablierung einer Cybersicherheitskultur. In dieser Kultur teilen die Mitarbeitenden gemeinsame Werte, Normen und Überzeugungen bezüglich Cybersicherheits-Praktiken (Woodhouse 2008, S. 247; Tu und Yuan 2014, S. 1878–1879). Dieses gemeinsame Verständnis erzeugt einen sich bei den Mitarbeitenden auf Cybersicherheit positiv auswirkenden sozialen Einfluss in Form von Normativdruck (siehe Abschn. 5.2). Um das für ein KMU passende Cybersicherheitsniveau identifizieren zu können, sollte zudem ein unternehmensweites Risikomanagement etabliert werden. Dies hilft bei der Auswahl passender Sicherheitsmaßnahmen sowie bei der realistischen Einschätzung von Bedrohungs- und Bewältigungsmöglichkeiten (Tu und Yuan 2014, S. 1878–1879).

5.4.2.3 Verhalten Entscheidungsträger

Wenn IT- und Informationssicherheit nicht systematisch in einer Unternehmung ausgeübt wird, entscheiden die Erfahrungen, die Interessen und die Fokusse des IT-Verantwortlichen, ob Security adäquat adressiert wird oder nicht.

Merkblatt IT-Sicherheit für KMU von der Melde- und Analysestelle Informationssicherung und dem Swiss Government Computer Emergency Response Team (MELANI & GovCert 2018)

10-Punkte-Regel zur Stärkung der Cybersicherheit des Schweizer KMU Portal (KMU Portal, 2018)

Mehr Informationssicherheit für Klein- und Mittelbetriebe (KMU) (KMU Portal, 2016)

Informationssicherheits- und Datenschutzstandard für KMU der ENISA (Manso et al. 2015)

5.5 Diskussion

Die vorliegende Forschungsarbeit identifizierte erstmalig12 mittels empirischer Forschung Ursachen, die zum Vorhandensein des Security-Paradoxes führen. Es ist allerdings zu beachten, dass die kleine Anzahl beobachteter Fälle in dieser Forschungsarbeit eine wesentliche Einschränkung bei der Interpretation der Ergebnisse bedeutet und damit Vorsicht geboten ist, die vorliegenden Ergebnisse für sämtliche Schweizer KMU oder grundsätzlich für KMU zu verallgemeinern. Stattdessen gilt es durch den Leser zu prüfen, ob die Ergebnisse im relevanten KMU-Kontext wiedererkannt werden und wie die beschriebenen Empfehlungen situationsgerecht adaptiert werden können.

Im Rahmen der Ursachenanalyse zeigte sich jedoch, dass die Zusammenhänge und Wechselwirkungen der Determinanten vielschichtig sind und so nicht eine einzelne Determinante für das Vorhandensein des Security-Paradoxes identifiziert werden konnte. Kritisch merken die Autoren der vorliegenden Analyse an, dass aufgrund der eingeschränkten Datenbasis möglicherweise relevante Ursachen nicht identifiziert wurden. Zukünftige Forschungsarbeiten könnten an diesen Punkt anknüpfen und die in dieser Forschungsarbeit identifizierten Ursachen validieren und allfällig erweitern.

Zusammenfassend stellen die Autoren der vorliegenden Forschungsarbeit fest: Cybersicherheit ist generell sowie spezifisch für KMU ein Thema, das im Kontext der Digitalisierung an Wichtigkeit gewinnt und somit auch in Zukunft die Aufmerksamkeit von Führungskräften und Entscheidungsträger verdient.

5.6 Zusammenfassung und Empfehlungen für die Praxis

In dem Versuch das Vorhandensein des Security-Paradoxes zu vermeiden, ist es für Führungskräfte und Entscheidungsträger von Schweizer KMU unerlässlich, zu verstehen, welche Faktoren einen erheblichen Einfluss auf dieses Phänomen besitzen. Dazu wurden in der vorliegenden Forschungsarbeit, die für Führungskräfte und Entscheidungsträger relevanten Determinanten aufbereitet (siehe Abschn. 5.4.2) und nachfolgende Empfehlungen zusammengestellt:

Cybersicherheit als Führungsaufgabe wahrnehmen

Um die Herausforderung der Cybersicherheit, im Zuge der Digitalisierung zu meistern, müssen Entscheidungsträger und Führungskräfte von Schweizer KMU sich ihrer Verantwortung hinsichtlich Cybersicherheit bewusst werden und sie wahrnehmen. Unterstützung durch Entscheidungsträger (Management Support) wird in der bestehenden Forschung als einer der wichtigsten Erfolgsfaktoren zur erfolgreichen Adressierung von Cybersicherheit genannt (vgl. Chew et al. 2008; Dirks et al. 2016; Schwyter und Wisler 2013; Tu und Yuan 2014; Woodhouse 2008; Manso et al. 2015). Diese Tatsache wird in den empirischen Daten der vorliegenden Forschungsarbeit klar bestätigt. Es konnte eine starke Abhängigkeit zwischen der Möglichkeit einer Organisation, Sicherheitsmaßnahmen zu ergreifen und der Unterstützung für die Maßnahmenumsetzung durch die Geschäftsleitung (in der Regel der Entscheidungsträger) erkannt werden. So entscheidet bei allen drei Fallstudienpartnern die Geschäftsleitung über die Umsetzung von Maßnahmen zur Stärkung der Cybersicherheit. Es ist aus diesem Grund wichtig, dass Entscheidungsträger einer Organisation ein Bewusstsein für Cybersicherheit besitzen. Fehlt dieses Bewusstsein bei den Entscheidungsträgern, bleiben Investitionen in die Stärkung der Cybersicherheit mit hoher Wahrscheinlichkeit aus. Die Sensibilisierung der Entscheidungsträger von Schweizer KMU wird aktuell einerseits durch den Staat und andererseits durch die Privatwirtschaft (Gewerbeverbände) bewusst gefördert. Um die Unterstützung von Schweizer KMU im Bereich Cybersicherheit zu stärken, wurde 2015 von der damaligen Bundesrätin Eveline Widmer-Schlumpf die Expertengruppe Zukunft der Datenbearbeitung und Datensicherheit eingesetzt.14 In einem Interview mit der Neuen Zürcher Zeitung gibt Brigitta M. Gadient als Präsidentin der Expertengruppe an (Mäder 2017):

Wir wollen bei den kleinen und mittleren Unternehmen eine Sensibilisierung für die IT-Sicherheit erreichen.

Im September 2018 wurde von der Expertengruppe gemeinsam mit den wichtigsten Verbänden und Gruppierungen aus dem IT-Bereich sowie dem Bundesamt für wirtschaftliche Landesversorgung in einer gemeinsamen Initiative ein Schnelltest15 zur Cyberresilienz von KMU lanciert. Der Schnelltest liefert Erkenntnisse, in welchen Bereichen eines KMU hinsichtlich Cybersicherheit Lücken und allfälliger Handlungsbedarf bestehen (ICTswitzerland 2018).

Etablierte Standards verwenden

Bestehende Studien (vgl. Hirschi und Portmann 2017; gfs-zürich 2017) zeigen, dass lediglich ein geringer Teil (zirka 30 %) der Schweizer KMU Sicherheitsstandards zur Adressierung von Cybersicherheit verwenden. In den empirischen Daten der vorliegenden Forschungsarbeit zeigte sich ein noch deutlicheres Bild – keiner der Fallstudienpartner verwendet Sicherheitsstandards zur Adressierung von Cybersicherheit. Die Verwendung von Sicherheitsstandards hätte für KMU jedoch den Vorteil, eine durch den Standard geführte, ganzheitliche und auf etablierten Praktiken basierende Betrachtung von Cybersicherheit sicherzustellen. So können die relevanten organisatorischen, technologischen und prozessualen Sicherheitsmaßnahmen zur Erreichung eines adäquaten Sicherheitsniveaus bestmöglich definiert werden, was für einige Entscheidungsträger und Führungskräfte aufgrund fehlender Erfahrungswerte zunehmend eine Herausforderung darstellt (Expertengruppe zur Zukunft der Datenbearbeitung und Datensicherheit 2018, S. 64). Das systematische Vorgehen anhand eines Sicherheitsstandards zur Einführung sowie zur Unterhaltung eines Cybersicherheit-Managementsystems ist ein relevanter Erfolgsfaktor für die erfolgreiche Adressierung von Cybersicherheit (Woodhouse 2008, S. 247). Es empfiehlt sich somit für Entscheidungsträger und Führungskräfte von Schweizer KMU, sich mit bestehenden Sicherheitsstandards (z. B. ISO 2700x, NIST Cybersecurity Framework, IT-Grundschutz des BSI usw.) auseinanderzusetzen und diese bei der Bearbeitung des Themas zu berücksichtigen. Nach Ansicht der Autoren stellt der Schnelltest zur Cyberresilienz von KMU einen guten Ausgangspunkt zur erstmaligen systematischen Adressierung des Themas dar.

Cybersicherheitskultur etablieren

Um Cybersicherheit nachhaltig in einem Unternehmen zu verankern und das Verhalten der Mitarbeitenden langfristig positiv zu verändern, bedarf es der Definition notwendiger Verantwortlichkeiten und einer flächendeckenden Sensibilisierung aller Mitarbeitenden. Eine angemessene Aufklärung fördert das allgemeine Bewusstsein und das Verständnis bei den Mitarbeitenden und ermöglicht die Etablierung einer Cybersicherheitskultur. Dabei teilen die Mitarbeitenden gemeinsame Werte, Normen und Überzeugungen bezüglich Cybersicherheitspraktiken. Durch dieses gemeinsame Verständnis entsteht eine sich positiv auswirkende Form von Normativdruck (siehe Abschn. 5.2). Diese verankert einen sicheren Umgang mit IT-Mitteln im Unternehmen und fördert so eine nachhaltige Stärkung des Cybersicherheitsniveaus. Entscheidungsträger und Führungskräfte müssen dazu ihre Verantwortung hinsichtlich Cybersicherheit wahrnehmen, mit gutem Beispiel vorangehen und die entsprechenden Werte, Normen und Überzeugungen vorleben, um diese als Unternehmenskulturwerte zu verankern.

Abschließend halten die Autoren der vorliegenden Forschungsarbeit fest: Die Digitalisierung kann für ein KMU nur dann nachhaltig sein, wenn sie auf Vertrauen in eine organisatorische, prozessuale und technologische sichere IT beruht und Cybersicherheit dabei als Führungsaufgabe wahrgenommen wird.

Open Access Dieses Kapitel wird unter der Creative Commons Namensnennung 4.0 International Lizenz (http://creativecommons.org/licenses/by/4.0/deed.de) veröffentlicht, welche die Nutzung, Vervielfältigung, Bearbeitung, Verbreitung und Wiedergabe in jeglichem Medium und Format erlaubt, sofern Sie den/die ursprünglichen Autor(en) und die Quelle ordnungsgemäß nennen, einen Link zur Creative Commons Lizenz beifügen und angeben, ob Änderungen vorgenommen wurden.

Die in diesem Kapitel enthaltenen Bilder und sonstiges Drittmaterial unterliegen ebenfalls der genannten Creative Commons Lizenz, sofern sich aus der Abbildungslegende nichts anderes ergibt. Sofern das betreffende Material nicht unter der genannten Creative Commons Lizenz steht und die betreffende Handlung nicht nach gesetzlichen Vorschriften erlaubt ist, ist für die oben aufgeführten Weiterverwendungen des Materials die Einwilligung des jeweiligen Rechteinhabers einzuholen.