16.1 Einleitung

Der Digitalisierungsprozess von Unternehmen konfrontiert diese mit diversen Sicherheitsaspekten (Gefährdungen, neuen Protektionsverfahren, sich ändernden gesetzlichen Vorgaben etc.). In der Literatur werden viele von diesen Sicherheitsaspekten ausführlich betrachtet, darunter etwa Angriffsszenarien auf die IT-Infrastruktur und auf die Kommunikation zwischen Unternehmen. Wir betrachten in diesem Kapitel zwei selektierte Technologien der Digitalisierung, die mit derlei Sicherheitsaspekten verbunden sind und einen besonders aktuellen Charakter aufweisen: das Internet of Things und Smart Contracts.

Das Internet of Things (IoT) stellt im Wesentlichen die hochgradige Internet-basierte Vernetzung von sämtlichen Geräten („Things“) und Individuen dar. Das IoT bietet vielfältige neue Möglichkeiten, die von der Nanotechnologie über verteilte Sensorik bis hin zu neuen Services reichen, welche die Informationstechnologie stärker mit der physikalischen Welt verbinden [1]. Für Unternehmen bietet das IoT neue Möglichkeiten des Handelns, indem etwa zusätzliche Dienste realisiert und neue Produkte angeboten werden können. Mit dem enormen Potenzial des IoT kommt allerdings auch eine Vielzahl neuer Gefährdungen und Risiken auf Unternehmen zu. Diese betreffen unterschiedlichste Aspekte des unternehmerischen Handelns, etwa Produktdesign, Diensterbringung, Betrieb von Systemen, Wartung sowie Haftung.

Smart Contracts sind datenbankunterstützte Prozesse, die sich im Rahmen von sogenannten Blockchains entwickelt haben. Eine Blockchain ist vergleichbar mit einem öffentlichen, von jedermann einsehbaren Hauptbuch, dem sogenannten Ledger. Dieses Buch ist nicht nur einmal vorhanden, sondern auf vielen verschiedenen Computern weltweit und gleichzeitig. Die genannten Prozesse werden in Blöcken zusammengefasst, dann auf Gültigkeit überprüft und zum Schluss an die bisherigen Blöcke angefügt. Durch jeden neuen Block an Informationen wird also das Hauptbuch dicker und es werden dauerhaft keine Informationen gelöscht. Diese Informationen, so trivial sie auch erscheinen, werden bei den Funktionen der Smart Contracts wichtig sein. Zum Februar 2018 beträgt die Größe der Bitcoin Blockchain fast 166 GB.1 Allein die Größe der Datei schließt dabei eine flexible Nutzung auf dezentralen Einheiten des Internet of Things aus. Dabei können Bitcoins nur wenige Rechenoperationen abbilden. Es gibt aber auch alternative Blockchains, wie ETHEREUM oder NEO, welche komplexere Anweisungen oder Bedingungen, aber auch wiederkehrende Schleifen, ermöglich. Das heißt, diese Blockchains sind programmierbar. Damit ergeben sich dann die Bausteine von Smart Contracts.

Jeder Nutzer einer Blockchain, also auch die Beteiligten eines Smart Contracts, benötigen vorab ein Guthaben an den jeweiligen Währungen, welches über eine digitale Geldbörse, das Wallet, verwaltet wird. Ziel ist es, selektive Prozesse autonomer zu gestalten, strukturiert zu vereinfachen, und transparenter zu machen. Im Rahmen der Blockchains wird in diesem Kapitel insbesondere die Blockchain ETHER bei Smart Contracts beschrieben. Hier gibt es die Möglichkeit, Bedingungen zur Ausführung in die Blockchain einzufügen. In der Umsetzung gibt es das Potenzial, viele kleinteilige Verträge ohne Änderungen einfacher zu dokumentieren, da dies in der Blockchain erfolgt. Allerdings sind aus Risikosicht beispielsweise Änderungen nicht möglich, da sie jeweils einen neuen Contract darstellen.

In den folgenden Abschnitten führen wir zunächst die beiden Begriffe IoT und Smart Contracts ein. Anschließend betrachten wir die wichtigsten Risikoaspekte des IoT und anschließend die wichtigsten Risikoaspekte der Smart Contracts. Der letzte Abschnitt fasst unsere Betrachtungen zusammen.

16.2 Einführung in das Internet of Things

Das IoT ist durch Technologien getrieben, insbesondere RFID-Chips, Sensortechnik, smarte Technologien und Nanotechnologie. Auf Basis dieser Technologien ergeben sich neue Dienste und Möglichkeiten: Tracking (verfolgen) und Identifizieren von Daten sämtlicher „Dinge“ (Things), Sammlung von Sensordaten (auch für die spätere Weiterverarbeitung), Steigerung der Leistungsfähigkeit von Netzwerken und die Entwicklung von immer kleineren Things, die miteinander verbunden werden und somit interagieren können sollen.

Im IoT wird jedes Element als gleichberechtigt betrachtet. Diese Gleichberechtigung beinhaltet jede Art von Maschine, sei sie virtuell oder physikalisch vorhanden. Außerdem gibt es auf einer abstrakten Ebene keine Unterscheidung zwischen Menschen und Maschinen.

Eine Kernkomponente des IoT sind also Dinge, die miteinander und mit Menschen interagieren. Derartige Things messen und beeinflussen ihre jeweilige Umgebung. Es handelt sich daher um vernetzte Sensoren und Aktoren, also Cyber-physikalische Systeme, sowie deren nachgeordnetes Equipment, etwa Controller, Cloudserver oder Gateways.

„[…] protection was a major issue when just two devices were coupled. Protection for the IoT would be unimaginably complex.“ [1]

Diese Vermutung ist sicherlich wahr und resultiert in diversen Risiken, von denen wir später einige selektierte betrachten werden.

16.3 Einführung in Smart Contracts

Smart Contracts sind Algorithmen, bei denen durch eine Blockchain eine Veränderung vorab beschrieben wird; es wird ein Parameter zum Beschreiben des Eintretens eines Ereignisses definiert und eine zu ändernde Ausgangsgröße als Ergebnis des Contracts definiert. Ein fiktiver Smart Contract könnte zum Beispiel die Zahlung für Energielieferungen beinhalten. Wenn die Zahlung zu den vereinbarten Zeitpunkten erfolgt, wird der Vertrag eingehalten (positiver Vertrag). Erfolgt die Zahlung nicht zu einem vereinbarten Termin, so wird die Lieferung der Energie automatisch gestoppt. Ein solcher bisher fiktiver Smart Contract wird derzeit immer anwendungsnaher. Ein anderes Beispiel könnte in naher Zukunft auch eine Leasingrate für einen Automobil sein. Sobald die Leasingrate nicht fristgerecht bezahlt wird, kann das Fahrzeug aus der Ferne deaktiviert werden. Der Nutzer stünde dann folglich „auf der Straße“. Ebenfalls diskutiert wurde die Möglichkeit, Smart Contracts dazu zu verwenden, um Aufgaben, die im Patentsystem traditionell von Kanzleien übernommen werden, zu ersetzen [2].

Während die ersten beiden Beispiele sanktionierenden Charakter haben und das dritte Beispiel eine vertrauliche Instanz ersetzt, können aber auch incentivierende Verträge (noch fiktiv) geschlossen werden. Müll rausbringen, mit dem Hund gehen, nur fünf Minuten duschen: Vieles, was heute bereits messbar ist, könnte in Smart Contracts adressiert werden.

Ein weiterer wichtiger Aspekt von Smart Contracts ist, dass alle Bedingungen eines Smart Contracts auch für Dritte einsehbar sind und nach erfolgreicher Veröffentlichung nicht mehr änderbar sind. Hierzu wird auch vom „Gesetz“ des Smart Contracts gesprochen. Diese Publizität ermöglicht es also, wertneutral Verhalten beziehungsweise Aktivitäten oder Veränderungen zu erfassen und vertraglich umzusetzen.

Die obigen Beispiele stellen bereits realitätsnahe Smart Contracts dar. Daher ist es notwendig, auch die Akteure beziehungsweise Partner von Smart Contracts zu beschreiben. Derzeit sind es oft menschliche Akteure. Doch die Diskussionen, welche Akteure mit den beiden großen Smart-Contract-Kryptochains Ethereum und NEO umgesetzt werden können, zeigen bisher unbekannte Geschäftsfelder im Bereich von Smart Home Security- und Health-Applikationen – etwa manipulationssichere Abrechnungssysteme [3].

Ethereum ist dabei eine Kryptochain, die den Schwerpunkt in Europa und den USA hat, während NEO aus China kommt. In Bezug auf die Programmierung nutzt Ethereum Solidity als Programmiersprache, NEO ist durch C#, Java und Go nutzbar.

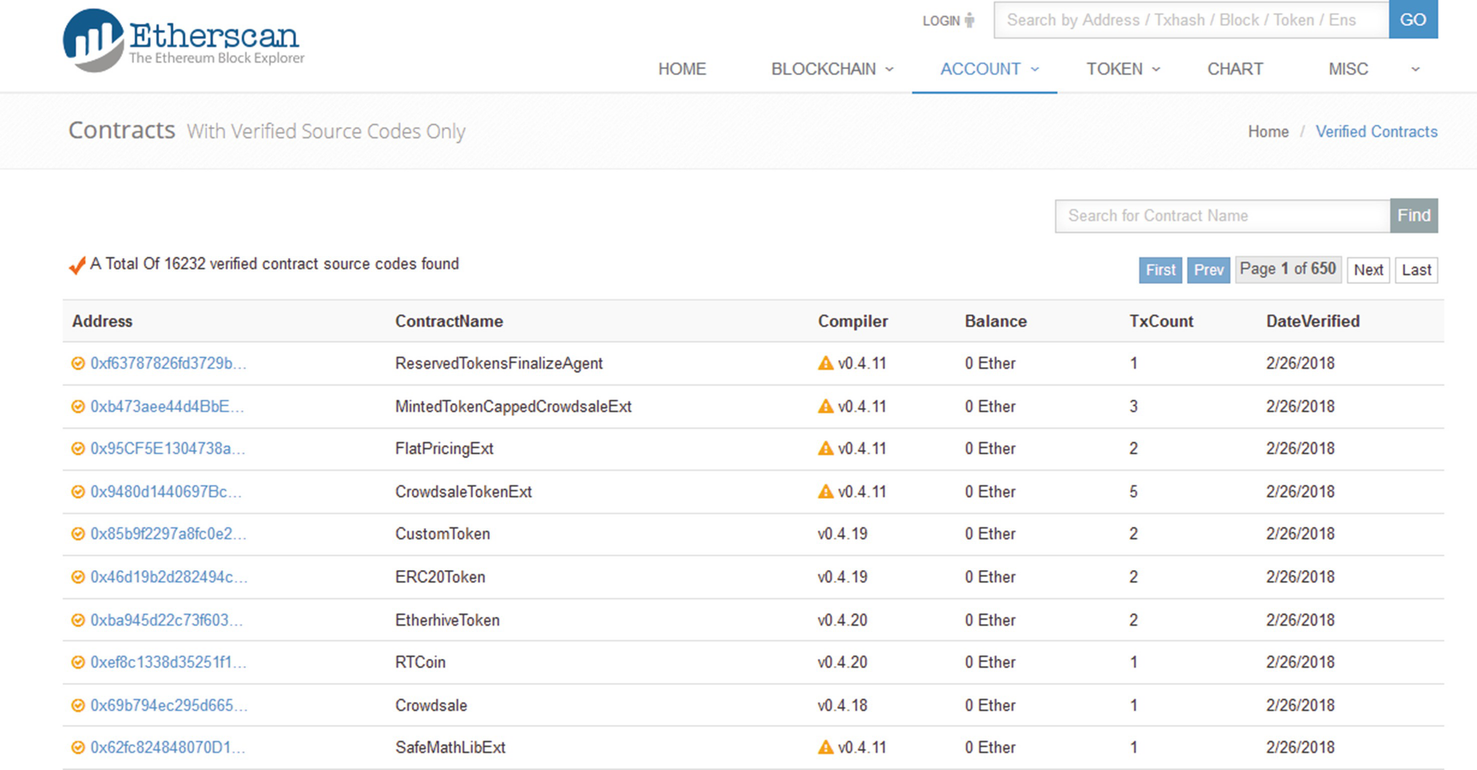

Übersicht aktueller Smart Contracts unter www.etherscan.io

16.4 Risiken durch das Internet of Things

Es gibt eine Vielzahl an Fragestellungen, die mit der IT-Sicherheit des IoT verbunden sind. Zum Beispiel: Können Things zweckentfremdet werden – etwa zur geheimen Speicherung von Daten [4]? Verändert sich das Verhalten von Menschen, die wissen, dass sie potenziell durch Things überwacht werden? Können IoT-Geräte benutzt werden, um Menschen aus der Ferne zu überwachen [5, 6]? Welche Schlüsse können aus Überwachungsdaten gezogen werden, und in welcher Qualität [6]? Wie können sensitive Informationen aus einem Thing/CPS an unbefugte abfließen [7]?

Die Beantwortung dieser und vieler weiterer Fragestellungen führt zu Gefahren und die Analyse derselben führt wiederum zu individuellen Risiken für Unternehmen. Zur Bestimmung der Risiken wird, grob betrachtet, analysiert wie stark ein Schaden in Verbindung mit einem zu schützenden Gut ausfallen dürfte (etwa ein Datenverlust in Verbindung mit der Nutzerdatenbank eines Cloudproviders).

Interessant ist an dieser Stelle insbesondere die Frage, wie den sich ergebenden Risiken im Kontext des IoT begegnet werden kann. Im Folgenden werden einige Ansätze aus unseren Projekten dargestellt, die Hinweise zur Reaktion auf selektierte Risiken geben.

Das BARNI-Projekt

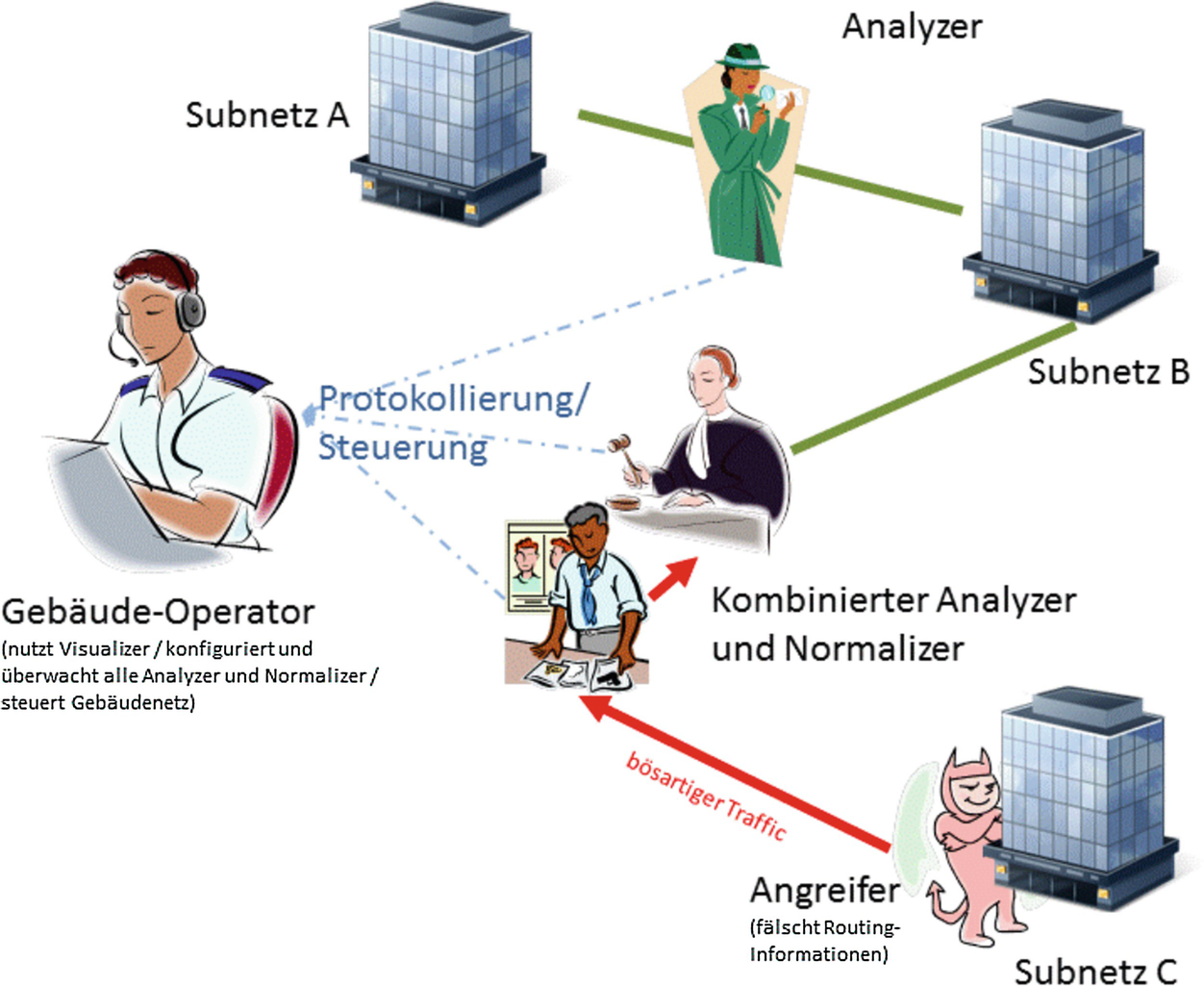

Kernkomponente ist ein Traffic Normalizer, d. h. eine Netzwerkkomponente die den Datenverkehr so modifiziert, dass Angriffe und Anomalien – sofern möglich – aus dem Datenverkehr entfernt werden. Der Traffic Normalizer überwacht dazu kontinuierlich den Datenverkehr, der über ihn geleitet wird, und beurteilt jedes Datenpaket einzeln beziehungsweise im Kontext vorhergegangener Datenpakete.

Neben dem Traffic Normalizer wurde ein Traffic Analyzer entwickelt, der eine Angriffserkennung realisiert [8, 9]. Die Angriffserkennung hat das Ziel Anomalien im Datenverkehr zu erkennen. Bei Anomalien kann es sich um Angriffe oder Netzwerkprobleme handeln, auf die reagiert werden muss.2 Für die Anomalieerkennung führt der Traffic Analyzer anhand maschineller Lernverfahren eine Analyse des BACnet-basierten Datenverkehrs dar. BACnet (Building Automation Control Networks) ist ein weltweit populärer Kommunikationsstandard für automatisierte Gebäude, der von der ASHRAE (American Association of Heating, Refrigiation, and Air-Conditioning Engineers) entwickelt wurde.

Schließlich sorgt ein Visualizer für die geeignete Darstellung der gefundenen Anomalien, und zwar so, dass Operatoren mit diesen Informationen umgehen konnten [10]. Verschiedenste Visualisierungsmethoden und -gegenstände (insbesondere Netzwerkanomalien und Anomalien von Sensorwerten) wurden mit Studenten sowie mit professionellen Operatoren größerer Liegenschaften erprobt, um geeignete Methoden ausfindig zu machen.

- 1.

Risiken auf Basis netzwerkbasierter Angriffe

- 2.

Risiken, die aus Altsystemen resultieren

- 3.

Risiken, die aus der Integration von neuem Equipment oder

- 4.

aus schlecht geschultem Personal hervorgehen

Ein weiter wichtiger Faktor beim Umgang mit IoT-bezogenen Gefahren, den wir innerhalb von Projekten wie BARNI erprobt haben, sind Security Testbeds. Derlei Testbeds sind meist lokal und in der Regel physisch vorhandene IoT-Systeme, die nur wenige Komponenten beinhalten. Testbeds erlauben etwa die Verbindung eines Aktors und eines Steuergeräts mit einem Sensor und einem PC. Auch auf Basis von nur wenigem Equipment können in diesen Testbeds Sicherheitsexperimente (Testangriffe) durchgeführt werden.

Derlei Testbeds können etwa bei der Schulung von Studenten und Mitarbeitern helfen, um den Umgang mit IoT-Sicherheit zu vermitteln. Auf diese Weise wird dem Problem begegnet, im Ernstfall nicht angemessen auf Angriffe reagieren zu können. Testbeds können allerdings auch dazu verwendet werden, um IoT-Komponenten Angriffen auszusetzen, und zu erforschen, wie das Equipment auf die jeweiligen Angriffe reagiert. Ferner lassen sich professionelle Testbeds von Unternehmen für relativ geringe Kosten umsetzen und somit kann etwa kritisches Equipment vor der Integration in eine Produktionsumgebung oder in ein Klinikum auf seine Resilienz und Sicherheitsfunktionen hin überprüft werden. Alternativ können Unternehmen, die eigene Sicherheitslösungen entwickeln, natürlich auch Tests der Schutzmechanismen innerhalb von Testbeds durchführen – bei solchen Tests gilt es allerdings, für möglichst realistische Einsatzbedingungen zu sorgen. Dies lässt sich aus Netzwerksicht kostengünstig dadurch realisieren, dass Datenverkehr in einer Produktionsumgebung aufgezeichnet wird, und dieser dann in das Testbed (repetitiv) eingespielt wird. Aufgezeichneter Datenverkehr deckt allerdings nicht sämtlich denkbare Möglichkeiten der netzwerkbasierten Interaktion ab. Traffic Generatoren, die zu erzeugenden Datenverkehr anhand von festgelegten Parametern konfigurieren, können zusätzlich verwendet werden, um derartige Problem zu adressieren.

Unsere Erfahrungen bei der Realisierung von Testbeds zeigen jedoch, dass der Einsatz von freien Netzwerkstacks, etwa für das BACnet-Protokoll, nur teilweise funktioniert. Oftmals wird ein umfangreicher Protokollstandard nur in Teilen umgesetzt oder die entsprechende Bibliothek nicht mehr weiterentwickelt. Dies reduziert die Möglichkeiten der netzwerkbasierten Interaktion mit zu testendem Equipment stark. Zum anderen wird die Umsetzung von Security Testbeds auch durch die Heterogenität von Equipment erschwert. Unterschiedliche Hersteller bieten verschiedenste Schnittstellen und verwenden zudem heterogene Protokollstandards für die Kommunikation. Ein Testbed muss im Zweifelsfall jedoch alle in einer Organisation verwendeten Standards und Schnittstellen abdecken können, was wiederum umfängliche Arbeiten, eventuell sogar eigene Kodierungsarbeit, notwendig macht. Derlei umfassende Arbeiten können allerdings durch entsprechende Ausschreibungen und Einkäufe drastisch begrenzt werden. Anforderungen an Produkte, wie etwa die, die Kompatibilität mit einem bestimmten Kommunikationsstandard sicherzustellen, reduzieren die Anzahl der notwendigen, das heißt durch das Testbed zu unterstützenden, Standards auf einen einzigen.4 Ungenutzte Schnittstellen von Komponenten können wiederum deaktiviert werden, womit auch diese nicht unbedingt zusätzlichen Sicherheitstests unterzogen werden müssen.

16.5 Risiken durch Smart Contracts

- 1.

Das Verlustrisiko

Ein Smart Contract beinhaltet auch einen Gegenwert, der gesteuert werden soll, und basiert in der Regel auf einer Kryptowährung, wie beispielsweise Ethereum oder NEO. Diese Währungen und auch Contracts sind in dem Ledger, dem Hauptbuch, sichtbar, doch ist für den Zugang zu den Contracts auch das richtige Wallet notwendig. Das bedeutet, dass ein verlorener Zugang zum Wallet auch den Totalverlust des Guthabens darstellt. Schätzungen gehen von bis zu 10 % der gesamten Werte aus, die unwiederbringlich verloren sind.

- 2.

Risiken, die aus falscher Programmierung resultieren

Smart Contracts bilden jeweils den Kenntnisstand des Programmierers ab. Es existieren bisher noch keine Smart Contracts, die auf Standardmodulen basieren. Entsprechend können sich in die Programmierung der Smart Contracts besonders leicht Fehler einschleichen [11]. Die Historie zeigt vielfach, dass Smart Contracts „fast alles“ berücksichtigen können. So wurde in manchen Fällen bereits zu Beginn eines Smart Contracts die maximale Vertragssumme hinterlegt. Dieses ist (außer in besonderen Fällen) unumkehrbar. Wenn folglich die programmierte Bedingung für die Vertragserfüllung nie eintritt, dann ist diese Summe, nach heutigem Stand der Technik, unwiederbringlich im Smart Contract gefangen. Da Smart Contracts im IoT oft nur geringe Werte binden beziehungsweise bewegen, ist dies im Einzelfall zu vernachlässigen. Bei einer stark ansteigenden Zahl von Teilnehmern an einem Smart Contract kann sich dies jedoch ändern.

- 3.

Das Mehrheitsrisiko

Im Bereich der Smart Contracts und Blockchains wird das Mehrheitsrisiko oft vernachlässigt – die Mehrheit kann Änderungen vornehmen, die einer Minderheit unter Umständen nicht gefallen [2]. Dies kann mithilfe eines einfachen Gedankenspiels verdeutlicht werden. Fünf Personen (A, B, C, D, E) sitzen an einem Tisch, jeder mit einem Notebook vor sich. Nun entscheiden A, B und C, dass das Notebook von E in Zukunft zu A gehört, also den Eigentümer wechselt. E muss diese Entscheidung akzeptieren und anschließend gehört E (nach Veröffentlichung der Entscheidung in der Blockchain) kein Notebook mehr.

- 4.

Das Publizitätsrisiko

In vielen Ländern sind die Höhe des Eigentums und verhaltensbezogene Daten zu Recht geschützte Daten. Im Bereich von IoT und Smart Contracts kommt es aber teilweise zu einem Paradigmenwechsel. Da jede Transaktion und die Contractbeteiligten bekannt sind, können auch Dritte die Inhalte, also Bedingungen und Ereignisse sowie Erfüllung von Smart Contracts, nachverfolgen. Wenn beispielsweise zwei Banken Optionsgeschäfte unter Nutzung von Smart Contracts durchführen möchten, dann sind diese Geschäfte auch für die Wettbewerber nachvollziehbar. Geheime Smart Contracts sind folglich derzeit nicht ohne Weiteres umsetzbar.

Für das Publizitätsrisiko werden derzeit mehrere Lösungsansätze diskutiert und evaluiert. Es gibt die Möglichkeit, „Permissioned Blockchains“ zu nutzen. Dabei ist der Zugang zur Blockchain und den Smart Contracts von Beginn auf eine geschlossene Benutzergruppe reduziert. Allerdings hat dies den Nachteil, dass ein Informationstransfer nur eingeschränkt möglich ist und relevante Vorteile von Smart Contracts nicht nutzbar sind.

- 5.

Das Risiko der Nichtverfügbarkeit von Informationen

Die Smart Contracts basieren auf der Bewertung von Ereignissen oder auch nicht-Ereignissen in einem zeitlichen Ablauf. Dafür notwendig ist jedoch, dass die relevanten Informationen jederzeit verfügbar sind. Bezogen auf den oben beschriebenen Fall eines Automobilherstellers bedeutet dies, dass die Zahlungen auch zeitnah bekannt sein müssen, da das Fahrzeug sonst fälschlicherweise trotz Zahlung stillgelegt würde. Smart Contracts weisen folglich keine eigene Funktion zur qualifizierten Datenerhebung auf, sondern verarbeiten ausschließlich die bereitgestellten Daten.

Der Lösungsansatz mit der derzeit höchsten Zustimmung ist, dass ein vertrauenswürdiger Dritter die notwendigen Daten bereitstellt beziehungsweise vorhält. Das widerspricht den Erwartungen zu Blockchain und Smart Contracts, da diese ja autonom agieren sollen. In der praktischen Umsetzung jedoch gibt es kein valides Alternativmodell. Die Cleopa GmbH hat dazu im Rahmen des Forschungszyklus „SmartServiceWelt“ einen Datennotar konzipiert, der jedoch erst noch mit Smart Contracts getestet wird.

16.6 Zusammenfassung und Fazit

Eine Vielzahl von Risiken können für das IoT im Generellen und für jeden IoT-Sektor im Speziellen identifiziert werden. In diesem Beitrag wurden selektierte Risiken herangezogen, die im Kontext vergangener Forschungsprojekte in Erfahrung gebracht wurden und sektorübergreifend angewandt werden können. Die Heterogenität der mit dem IoT verbundenen Gefahren unterstreicht die Notwendigkeit, vielfältige Lösungsansätze zu kombinieren.

Smart Contracts stellen derzeit in der öffentlichen Wahrnehmung eines der spannendsten Zukunftsthemen dar. Dabei werden bei kritischer Betrachtung Potenziale bei neuen Geschäftsmodellen beschrieben, welche sich nicht oder kaum validieren lassen. Dennoch gibt es bei Investoren eine große Investitionsbereitschaft in Start-ups und Projekte.

Smart Contracts unterliegen, wie jede Technik und wie jedes Geschäftsmodell, spezifischen Anforderungen, Risiken und Lösungen. Einige der Risiken wurden in dieser Arbeit beschrieben und bewertet, sowie Teillösungen beschrieben. Als Nutzer von Cryptocurrencies, Entwickler von Smart Contracts und als Lösungsanbieter für Services wie z. B. den Datennotar ergeben sich mit jeder Teillösung derzeit neue Herausforderungen, welche zu lösen sind.

Die Zusammenarbeit aller an der Weiterentwicklung und Etablierung von Smart Contracts Beteiligten wird aus aktueller Wertung in einem evolutionären Prozess neue Vertragsmodelle, also Smart Contracts, hervorbringen. Diese werden nur zu einem geringeren Teil bestehende Vertragsverhältnisse ersetzen, sondern oft zu neuen IoT-basierten Vertragsmodellen und Smart Services führen.

Mit der zunehmenden Fülle und der zunehmenden Komplexität dieser und anderer Themen der IT-Sicherheit stehen damit betraute Mitarbeiter, insbesondere CISOs, CSOs, CIOs, Software-Entwickler und Administratoren, vor der Herausforderung, diese neuen Wissensmengen aufnehmen zu können. Weiterbildungen sollten daher an Bedeutung zunehmen und einen nennenswerten Teil der Arbeitszeit solcher Experten ausmachen; sie sollten auch als zentraler Aspekt der Digitalisierung verstanden werden.

Gremienarbeit und die Durchführung von Forschung (und Entwicklung), gemeinsam zwischen Hochschulen/Forschungseinrichtungen auf der einen und der Industrie auf der anderen Seite sind ein erfolgversprechender und sich seit vielen Jahren bewährender Weg, um den Risiken durch aufstrebende Technologien mit neuen Ideen zu begegnen. Dieser Weg sollte daher auch weiterhin für das IoT und für Smart Contracts beschritten werden.