Bild: Albert Hulm

Firmen-Admins können die betreuten Windows-PCs so sehr verrammeln, dass nur noch Anwendungen starten, die sie zuvor genehmigt haben. Solchen Schutz gibt es auch für zu Hause: mit den „Software Restriction Policies“ (SRPs), die Sie mit unserem Werkzeug „Restric’tor“ bequem verwalten.

Bild: Albert Hulm

Schädlinge, die sich als ausführbare Dateien auf einem Windows-PC einnisten, lassen sich zuverlässig blockieren, wenn Sie dem Betriebssystem das Starten dieser Dateien untersagen. Weil sich Schadsoftware aber ständig ändert und weiterentwickelt, hilft es nicht, nur bekannte Exemplare am Starten zu hindern. Stellen Sie stattdessen eine Liste mit den von Ihnen genutzten Programmen zusammen, die Sie ausdrücklich erlauben, und verbieten Sie alles andere. Das Erstellen so einer Erlaubnisliste erfordert weniger Aufwand, als es im ersten Moment den Anschein haben mag: Sie brauchen nicht jedes Programm einzeln zuzulassen, sondern erstellen „Regeln“, die für mehrere Programme auf einmal gelten können. Alle Regeln zusammen ergeben das Regelwerk, das komplette Verfahren nennt sich „Whitelisting“. Der vorangehende Artikel stellt die dahintersteckende Idee und einige Werkzeuge vor. Hier geht es nun um die Praxis, wie Sie die Windows-eigenen „Software Restriction Policies“ (SRPs) aktivieren und konfigurieren.

Eigentlich hat Microsoft die SRPs bloß für den Einsatz in Firmen und Behörden erfunden, in denen Admins viele Windows-Rechner in einer Domäne mit Gruppenrichtlinien zentral verwalten. Das mag Microsofts ursprüngliche Absicht gewesen sein, doch Sie können SRPs problemlos auch auf einzelnen Computern verwenden, um die Sicherheit zu erhöhen. Denn was Sie dafür benötigen, steckt von Haus aus in allen Windows-Editionen und das Werkzeug zum Verwalten liefern wir: Mit unserem „Restric’tor“ erstellen Sie Ihr Regelwerk bequem in einer übersichtlichen Bedienoberfläche.

Sie haben mit Whitelisting noch keine eigenen Erfahrungen? Mit dem Restric’tor können Sie eine Art Was-wäre-wenn-Modus einrichten: Windows erlaubt dann zwar unverändert alle Programmstarts, protokolliert aber jeden einzelnen, den es im Ernstfall überwacht hätte. Auf diese Weise können Sie sich von der Wirkung der SRPs einen ersten Eindruck verschaffen, ohne sie wirklich aktivieren zu müssen.

Sofern Sie sich an unsere Einstellungsempfehlungen halten (gleich mehr dazu), brauchen Sie auch nach dem Scharfschalten der SRPs keine Sorge zu haben, sich damit selbst auszusperren. Wenn Sie feststellen, dass ein dringend benötigtes Programm nicht läuft, weil Sie es noch nicht erlaubt haben, reicht es, mit der rechten Maustaste das Kontextmenü des Programms zu öffnen und daraus „Als Administrator ausführen“ aufzurufen – schon startet es doch. Das klappt auch bei Verknüpfungen im Startmenü.

Die Systemvoraussetzungen für unseren Restric’tor sind im Grunde keine, denn er läuft unter allen Editionen (Home, Pro …) aller aktuellen Versionen von Windows 10 und 11 (x86 und x64). Das mag überraschen, denn es kursieren zwei Aussagen im Netz, die scheinbar widersprechen.

Die erste lautet „SRPs funktionieren nicht unter Home.“ Das ist falsch, denn das tun sie sehr wohl (der Restric’tor beweist es). Was hingegen stimmt: Home beachtet keine Gruppenrichtlinien. Mit denen verteilen Admins SRPs in Domänen von einem Server aus das Regelwerk auf die einzelnen Windows-Installationen, wo es dann jeweils letztlich in der Registry landet. Für einen einzelnen Rechner sind Gruppenrichtlinien aber unnötig, denn der Restric’tor braucht weder Server noch Gruppenrichtlinien, sondern schreibt direkt in der Registry. Und was darin an Regeln steht, beachtet Windows, egal, wie sie dort hinkamen.

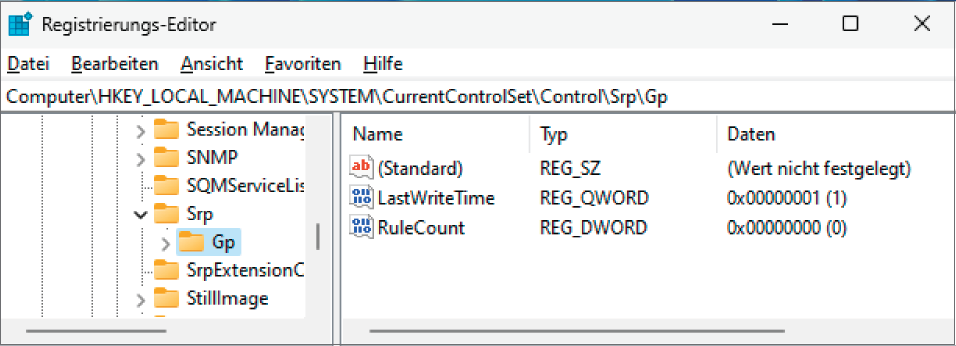

Die zweite Aussage: „SRPs funktionieren unter Windows 11 nicht mehr.“ Für eine Standardinstallation scheint das tatsächlich zu stimmen, ist aber ebenfalls nicht korrekt. Hintergrund: Sobald der SRP-Nachfolger AppLocker (siehe Artikel „Profi-Schutz mit AppLocker“) aktiv ist, setzt Windows einen Registry-Schlüssel, der wiederum dafür sorgt, dass Windows die SRPs nicht mehr beachtet. Dummerweise setzt Windows den Schlüssel aber nicht nur beim Aktivieren von AppLocker, sondern auch bei einer frischen Neuinstallation (Upgrade-Installationen sind nicht betroffen). Macht letztlich aber nichts: Eine simple Korrektur des Schlüssels reicht, damit die SRPs auch unter Windows 11 wieder funktionieren. Die wiederum können Sie mit einem simplen Doppelklick auf eine Reg-Datei erledigen, die wir für Sie zum Download bereitstellen.

Bei sauber neu installiertem Windows 11 steht fälschlicherweise in der Registry, dass AppLocker aktiv wäre („RuleCount“ = 2). Als Folge funktionieren die SRPs erst mal nicht. Eine Reg-Datei korrigiert den Wert von 2 auf 0 und schon klappt es doch.

Als zentrale Online-Anlaufstelle rund um den Restric’tor haben wir die Seite ct.de/restrictor eingerichtet, hier finden Sie ein ZIP-Archiv zum Download. Laden Sie es herunter und entpacken Sie es an beliebiger Stelle.

Zu den Dateien, die Sie nach dem Entpacken erhalten, gehört eine namens Win11SRP.reg. Sie benötigen sie nur unter Windows 11, dort aber zwingend, denn sie enthält die oben erwähnte Korrektur des Registry-Schlüssels. Doppelklicken Sie die Datei, nicken Sie die Sicherheitsabfrage ab und – wichtig! – starten Sie Windows neu. Damit ist die Korrektur erledigt.

Das Kennenlernen klappt am besten, wenn Sie den Restric’tor in den erwähnten Was-wäre-wenn-Modus versetzen. Dazu erstellen Sie ein erstes eigenes Regelwerk, schalten es aber nicht aktiv. Anschließend protokolliert Windows für jeden Programmstart, ob es diesen überwacht hätte.

Starten Sie den Restric’tor durch Doppelklick auf Restrictor.exe (eine Installation ist nicht erforderlich). Es erscheint eine Sind-Sie-Sicher-Abfrage, und wenn Sie auf „Ja“ klicken, verleihen Sie dem Programm für den aktuellen Lauf die erforderlichen Administratorrechte.

Das Programm enthält gerade mal zwei Reiter. Der standardmäßig vorausgewählte namens „Allgemein“ enthält Optionen. Der zweite namens „Regeln“ wird später eben jene anzeigen, ist derzeit aber noch leer.

Das Aktivieren des Loggings erledigen Sie im ersten Reiter. Belassen Sie erst mal alles, wie es ist, tragen Sie aber unterhalb von „Protokoll“ ins Feld „Log-Datei“ den Pfad und Namen einer beliebigen Textdatei ein, beispielsweise C:\Users\<Kontoname>\ Desktop\SRP.txt (lassen Sie den Restric’tor danach geöffnet, es geht noch weiter). Sofern die Log-Datei noch nicht existiert, wird Windows sie erstellen. Es ist eine simple Textdatei, die Sie beispielsweise mit dem Windows-eigenen Notepad öffnen können. Darin vermerkt Windows jeden potentiell überwachten Programmstart. Es landen keine persönlichen Daten in der Log-Datei.

Losgehen würde es mit dem Logging erst, wenn Sie unten auf „Anwenden“ klicken, doch Achtung! Klicken Sie noch nicht darauf, sondern lesen Sie erst einmal weiter, denn es gibt noch ein paar Dinge zu beachten!

Ein Regelwerk ist für den Einsatz von SRPs unverzichtbar. Sollten Sie die SRPs aktivieren, ohne per Regel Ausnahmen zu erlauben, würde Windows schlicht alle ausführbaren Dateien am Start hindern. Weil das auch für Windows-eigene Dateien gelten würde, säßen Sie anschließend vor einem unbenutzbaren PC.

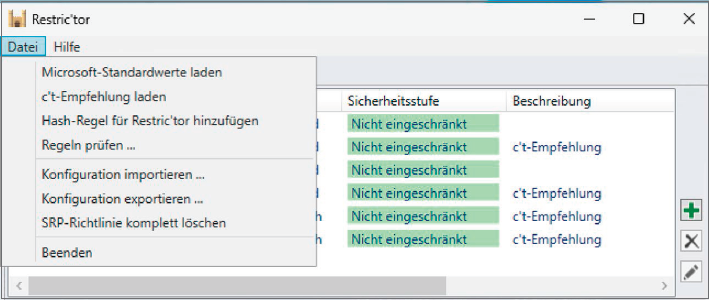

Damit Sie nicht bei null anfangen müssen, besitzt der Restric’tor eine Option zum Laden eines Basis-Regelwerks. Sie finden sie in der Menüleiste unter „Datei“, sie heißt „c’t-Empfehlung laden“. Die Option erledigt mehreres auf einmal: Sie ändert einige Optionen und erstellt einige Regeln. Klicken Sie auf die „c’t-Empfehlung“ und lesen Sie anschließend weiter.

Im Reiter „Allgemein“ ändert die Option „c’t-Empfehlung laden“ die „Standard-Sicherheitsstufe“ von „Nicht eingeschränkt“ auf „Nicht erlaubt“. Obacht, das ist der Hauptschalter zum Aktivieren der SRPs! Wenn Sie erst mal nur per Log-Datei gucken wollen, ändern Sie den Schalter wieder zurück auf „Nicht eingeschränkt“. Noch mal in Kurzform: „Nicht eingeschränkt“ = „SRP deaktiviert“, „Nicht erlaubt“ = „SRP aktiv“.

In der Menüleiste unter Datei finden Sie „c’t-Empfehlung laden“. Damit erstellen Sie ein Basisregelwerk mit sinnvollen Optionseinstellungen.

Im ersten Reiter des Restric’tor finden Sie den Hauptschalter für die SRPs. Die Option „Nicht erlaubt“ aktiviert sie, „Nicht eingeschränkt“ schaltet sie wieder aus.

Die dritte Option unter „Standard- Sicherheitsstufe“ namens „Standardbenutzer“ haben wir nur für jene eingebaut, die genau wissen, warum sie sie brauchen. Falls das nicht für Sie gilt, ignorieren Sie diese Option (auf einem heimischen Rechner entspricht ihr Effekt im Wesentlichen ohnehin der Einstellung „Nicht erlaubt“).

Im Abschnitt „Erzwingen“ können Sie im ersten Reiter des Restric’tor zwei Häkchen setzen, wovon wir allerdings in beiden Fällen ebenfalls abraten – die „c’t-Empfehlung“ lässt beide ungesetzt.

Der obere würde „Bibliotheken prüfen“ aktivieren. Dann würde Windows nicht nur ausführbare Dateien überwachen, sondern auch Programmbibliotheken (.dll und .ocx). Das sind Dateien, die Code enthalten, der als Unterroutinen von anderen Programmen genutzt werden kann, und auch hier könnte sich Schadcode einnisten. Diese Dateien zu überwachen, erhöht also die Sicherheit noch mehr. Aber, wie so oft, zusätzliche Sicherheit gibt es nicht zum Nulltarif, und hier erkaufen Sie sie mit gleich mehreren Nachteilen. Erstens rät Microsoft davon ab, weil es den PC bremsen könne, und das können wir bestätigen. Nach dem Aktivieren der Option froren manche Test-PCs gelegentlich einfach mal kurz ein.

Zweitens sind nach dem Aktivieren der Option erheblich mehr Dateien zu überwachen, womit die Zahl der potenziell blockierten Dateien drastisch steigt. Das wiederum würde den Pflegeaufwand für die Erlaubnisliste enorm erhöhen.

Drittens steigt die Chance für Seltsamkeiten. „Teams“ beispielsweise läuft zwar auch bei aktivierter Bibliotheksüberwachung, behauptet dann aber offline zu sein, obwohl das Netz bestens funktioniert.

Kurzum: Das Ignorieren der Bibliotheken ist zwar ein Kompromiss aus Sicherheit und Bequemlichkeit, wir empfehlen aber dringend, diesen einzugehen. Denn sonst verkommen die SRPs zum zeitraubenden Selbstzweck.

Das untere Häkchen im Abschnitt „Erzwingen“ des Restric’tor steht für „Administratoren einschließen“. Weil rund um das Thema „als Administrator unter Windows“ viele Irrtümer kursieren, hier noch mal grundsätzlich: Selbst wenn Sie Mitglied der Gruppe der Administratoren sind, arbeiten Sie in einer Windows-Standardinstallation dennoch stets erst mal mit eingeschränkten Nutzerrechten. Admin-Rechte bekommen Sie erst, wenn eine „Sind-Sie-sicher“-Nachfrage erscheint und Sie sie abnicken. Im Hintergrund kümmert sich die „Benutzerkontensteuerung“ darum (englisch: „User Account Control“, UAC).

Lassen Sie das Häkchen vor „Administratoren einschließen“ daher besser ungesetzt. Sie sind trotzdem geschützt, eben weil alles, was Sie starten, standardmäßig nur mit eingeschränkten Rechten läuft. Zudem sägen Sie sich sonst unter Umständen den Ast ab, auf dem Sie sitzen. Falls Sie versehentlich Regeln erstellen, die sich als falsch erweisen, können Sie diese im Restric’tor jederzeit wieder korrigieren, doch dafür muss er noch starten dürfen. Falls Ihre Regeln selbst das nicht erlauben, klappt es trotzdem, und zwar wie oben erwähnt per Rechtsklick „Als Administrator starten“ – aber eben nur, wenn Sie das Häkchen nicht (!) setzen.

Damit die Erlaubnis zum Ausführen von Programmen mit Administratorrechten nicht zu einem Loch wird, durch das sich gefährliche Software in Ihr Windows schleicht, sollten Sie die „Einstellungen der Benutzerkontensteuerung“ aufrufen (Windows-Taste drücken, UAC eintippen, Enter drücken). Schieben Sie den Regler für die Benachrichtigungen auf die oberste Stufe. Sollte danach mal eine Sind-Sie-sicher-Frage quasi aus dem Nichts erscheinen, ist das ein sicheres Zeichen dafür, dass irgendein Programm versucht, sich an den SRP vorbeizumogeln. Im Zweifel ist dann immer „Nein“ die richtige Antwort. Mehr zu Admins und der UAC lesen Sie in einer c’t-FAQ [1].

Im Abschnitt „Zusätzliche Dateitypen“ des Restric’tor finden Sie eine Schaltfläche namens „Bearbeiten“. Worum es geht: Code wird von Windows nur gestartet, wenn er in einer Datei steckt, die das System entweder als ausführbar kennt oder die einem Programm zugeordnet ist, das seinerseits den enthaltenen Code ausführen kann.

Die Dateitypen, die aus Sicht der SRPs in die zweite Kategorie fallen, bestimmt die Liste, die Sie nach einem Klick auf „Bearbeiten“ finden. Dank „c’t-Empfehlung“ ist sie bereits sinnvoll gefüllt.

Im Reiter „Regeln“ hat der Klick auf „c’t-Empfehlung laden“ für sechs Einträge gesorgt. Sie finden hier Regeln vom Typ „Hash“ und solche vom Typ „Pfad“.

Eine Hash-Regel nutzt eine Prüfsumme, also eine Art digitalen Fingerabdruck. Der errechnet sich aus der Ausgangsdatenmenge, hier eben die ausführbare Datei. Schon geringste Änderungen dieser Datei führen zu einer ganz anderen Prüfsumme.

Es funktioniert so: Sie erstellen eine Regel, dass Windows die Datei ABC.exe ausführen darf, woraufhin Windows eine Prüfsumme (SHA-256) für die Datei errechnet und speichert. Versuchen Sie nun ein Programm zu starten, wird Windows dessen Prüfsumme errechnen und mit den gespeicherten vergleichen. Wird Windows fündig, gilt das Programm als erlaubt. Wurde die Datei aber zwischenzeitlich beispielsweise von einem Virus befallen und dadurch verändert, errechnet Windows eine andere Prüfsumme und wird den Start blockieren. Falls Sie sich fragen, ob das Errechnen der Prüfsummen den Rechner nicht bremst: Nach unseren Erfahrungen lautet die Antwort schlicht nein (jedenfalls, sofern Sie unseren Empfehlungen folgen und keine Bibliotheken überwachen).

Der Vorteil von Hash-Regeln ist, dass sie unabhängig vom Namen und Speicherort der ausführbaren Datei funktionieren, weil Name und Pfad bei der Bildung der Prüfsumme keine Berücksichtigung findet. Ob eine Datei unter C:\Programme oder unter D:\Downloads\Temp steckt, ist also egal.

Unsere c’t-Empfehlung erstellt zwei Hash-Regeln: Erstens eine für den Restric’tor selbst. Die zweite betrifft eine Windows-eigene Datei namens dismhost.exe, dazu später mehr.

Es wäre viel zu mühsam, alle erforderlichen ausführbaren Dateien einzeln per Hash-Regel in die Erlaubnisliste aufzunehmen. Restric’tor löst das Problem mit Pfad-Regeln. So eine erlaubt pauschal alles, was in einem bestimmten Ordner mitsamt seiner Unterordner liegt. Sinnvoll ist das beispielsweise bei den Ordnern „C:\Programme“ und „C:\Programme (x86)“, denn sonst müssten Sie alle darin installierten Anwendungen jeweils einzeln freigeben. Für C:\Windows ist eine Pfad-Regel sogar zwingend erforderlich, denn sonst würde das Betriebssystem sich quasi selbst den Start verbieten.

Wenn Sie die „c’t-Empfehlung“ laden, existieren anschließend Pfad-Regeln für die genannten Verzeichnisse. Genauer: für jene Pfade, die für Programme- und Windows-Ordner in den entsprechenden Systemvariablen hinterlegt sind (%system-root%, %ProgrammFilesDir%, …).

Beim Erstellen von Pfad-Regeln ist es wichtig, nur solche Pfade zu erlauben, in denen Benutzer mit eingeschränkten Rechten keine Schreibrechte besitzen. Letztlich geht es dabei um NTFS-Zugriffsrechte: Es gilt, Ordner mit der Rechtekombination „Schreiben“ und „Ausführen“ zu verhindern. Mit den technischen Details brauchen Sie sich aber nicht selbst zu beschäftigen, der Restric’tor erledigt alles Nötige für Sie. Wenn Sie eine Pfad-Regel erstellt haben, klicken Sie in der Menüleiste unter „Datei“ auf „Regeln prüfen“ und im nächsten Dialog auf „Ordner suchen“. Daraufhin prüft Restric’tor die NTFS-Zugriffsrechte in den Unterverzeichnissen sämtlicher Ordner, für die Sie eine Ausnahmeregel konfiguriert haben. Alle Unterordner, in die Sie ohne Administratorrechte schreiben dürfen, zeigt er in der Liste auf dem Dialog an. Ein Klick auf OK erzeugt für jeden Eintrag, bei dem Sie nicht das Häkchen entfernt haben, eine weitere Pfad-Regel. Die funktioniert allerdings nicht als Erlaubnis-, sondern als Verbotsregel, also sozusagen als Ausnahme von der Ausnahme: Das Schreiben bleibt also in diesem Pfad erlaubt, das Ausführen von Programmen wird hingegen blockiert.

Das Erstellen einer Hash-Regel ist simpel: Ausführbare Datei via „Durchsuchen“ auswählen, als Sicherheitsstufe „Nicht eingeschränkt“ belassen, per „OK und „Anwenden“ bestätigen, und schon ist die Datei erlaubt.

In Ordnern, in denen Schreiben, aber nicht Ausführen erlaubt ist, können Sie einzelne Dateien trotzdem per Hash-Regel erlauben. Das nutzt der Restric’tor für die Windows-eigene Datei „dismhost.exe“. Hintergrund ist eine systemeigene geplante Aufgabe, die gelegentlich prüft, ob noch ausreichend Platz auf der Platte frei ist. Da Windows dismhost.exe aber jedes Mal aus dem Windows-Ordner in den Nutzer-Ordner kopiert und nach dem Ende der Aufgabe wieder löscht, erfasst die Pfad-Regel für den Windows-Ordner diese Aktion nicht. Das Nutzerverzeichnis als Pfad-Regel freizugeben kommt aber nicht infrage: Wenn Sie dort Ihre Dokumente ablegen, brauchen Sie dafür Schreibzugriff, also darf hier nichts ausführbar sein.

Haben Sie die Log-Datei eingetragen, mit unseren c’t-Empfehlungen das Basis-Regelwerk geladen und mit der Standard-Sicherheitsstufe „Nicht eingeschränkt“ zunächst wieder außer Kraft gesetzt, kann das Testen losgehen. Zum Übernehmen klicken Sie unten auf „Anwenden“. Sie müssen anschließend die Sicherheitsabfrage bestätigen. Zudem prüft der Restric’tor, ob Ihr Regelwerk Windows in einen unbenutzbaren Zustand versetzen würde (falls ja, würde er das Anwenden verweigern). Erst danach gelten die Regeln.

Arbeiten Sie anschließend einfach wie üblich weiter, werfen Sie aber ab und zu einen Blick in die Log-Datei. Jede Zeile darin enthält Angaben zu genau einem protokollierten Ereignis. Die Angaben beginnen mit dem Namen des auslösenden Prozesses (mitsamt Prozess-ID, PID), also beispielsweise svchost.exe beim Start von Diensten oder explorer.exe, wenn Sie selbst Anwendungen aus dem Startmenü oder eben aus dem Explorer starten. Es folgen Name und Pfad des gestarteten Programms und das Ergebnis. Beim Testlauf ist alles „unrestricted“, also „erlaubt“. Nach dem Scharfschalten erkennen Sie verbotene Programme an „disallowed“. Schließlich enthält die Zeile die Art der Regel („Hash“ oder „Path“, dazu später mehr).

Da Windows keine weiteren Informationen in der Datei speichert, bleibt sie normalerweise auch nach Wochen wenige MByte klein. Sie können die Datei jederzeit löschen. Um das Logging wieder zu stoppen, löschen Sie im Restric’tor den Inhalt des Feldes „Log-Datei“. Den Klick auf „Anwenden“ nicht vergessen!

Wenn Sie in der Log-Datei sehen, dass Ihr Regelwerk ein benötigtes Programm überwachen würde, ergänzen Sie das Regelwerk. Klicken Sie dazu im Restric’tor rechts auf das grüne Plus-Zeichen, wählen Sie die Art der Regel und danach via „Durchsuchen“-Knopf die Datei oder den Pfad. Denken Sie daran, nach dem Erstellen jeder (!) Pfad-Regel auf „Regeln prüfen“ zu klicken. Für Hash-Regeln ist das nicht erforderlich.

Sie sind mit Ihrem Regelwerk zufrieden? Dann können Sie den Hauptschalter im Restric’tor umlegen und die SRPs aktivieren: Schalten Sie die Standard-Sicherheitsstufe um von „Nicht eingeschränkt“ auf „Nicht erlaubt“.

Bei Problemen können Sie in der Log-Datei anschließend nach „Disallowed“ suchen. Dieser Begriff kommt üblicherweise nur in Einträgen blockierter Programme vor. Noch ein Tipp: Kopieren Sie den kompletten Inhalt der Log-Datei kurzerhand in eine Tabelle eines Office-Pakets und sortieren nach der Spalte mit den Pfadangaben. Interessant sind nur die Zeilen, in denen die Pfade anders beginnen als mit den ohnehin freigegebenen Ordnern „C:\Program Files“, „C:\Program Files (x86)“ und „C:\Windows“.

Im ZIP-Archiv, das Sie von ct.de/restrictor heruntergeladen haben, finden Sie ein Skript namens „Install.bat“. Das erledigt mehreres. Erstens erzeugt es im Startmenü eine Verknüpfung zum Restric’tor. Wichtig ist dann aber, dass unser Programm an dem Speicherort, an dem es zur Laufzeit des Skripts gerade liegt, auch bleibt. Wollen Sie Restrictor.exe eigentlich woanders haben, verschieben Sie ihn erst und lassen danach das Skript laufen.

Zweitens erzeugt das Skript einen Eintrag für den Restric’tor im „Senden an“-Kontextmenü des Explorers. Der spart Ihnen im Alltag Mausklicks: Auf diesem Weg senden Sie jene ausführbare Datei an den Restric’tor, die Sie erlauben wollen. Er startet daraufhin und generiert selbsttätig aus der Datei eine Hash-Regel. Die wird gültig, sobald Sie auf „Anwenden“ klicken.

Da gerade von Skripten die Rede ist: Weil der Umgang damit ebenfalls der SRP-Überwachung unterliegt, klappt beispielsweise bei Batch-Dateien der Klick auf „Bearbeiten“ in deren Kontextmenü nicht mehr. Sie können aber beispielsweise Notepad starten und das Skript darin öffnen und bearbeiten. Das Ausführen klappt dann aber wieder nur mit Administratorrechten oder nach dem Erstellen einer passenden Regel für das Skript.

Bei der PowerShell kommt hinzu, dass sie bei aktiven SRP in einem „Constrained Language Mode“ läuft, in dem der Zugriff auf die meisten COM- und .NET-Objekte verboten ist. Gewöhnliche Cmdlets funktionieren aber und wenn Sie die PowerShell als Admin starten, ändert sich nichts. Details erläutert der Befehl Get-Help about_Language_Modes.

Mit dem in Ihrem Windows enthaltenen Editor „Lokale Sicherheitsrichtlinie“ (SecPol.msc, ist Bestandteil des „Editor für lokale Gruppenrichtlinien“ GPedit.msc) können Sie SRP-Regeln ebenfalls erstellen und pflegen, doch wir raten davon ab. Hinter den Kulissen ist dessen Vorgehensweise nämlich eine komplett andere: Während Restric’tor direkt die zuständigen Registry-Einträge liest und schreibt, überträgt SecPol.msc die Einstellungen zunächst in die lokale Gruppenrichtlinie, von wo Windows sie beim Speichern und bei jedem Systemstart in die Registry übernimmt. Anders gesagt: Während SecPol.msc eher indirekt arbeitet, zeigt Restric’tor stets die aktuell gültigen Einstellungen. Bei einem Mischbetrieb zwischen dem Restric’tor einerseits und SecPol beziehungsweise GPedit andererseits kommen letztere mit ihrer doppelten Buchführung durcheinander. Oder deutlicher: Wer als Admin gewohnt ist, SRPs per Gruppenrichtlinie zu verteilen, sollte die Finger vom Restric’tor lassen.

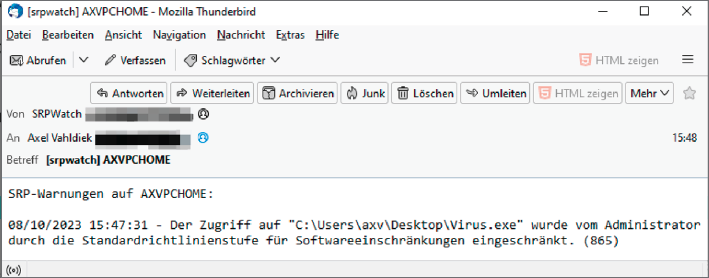

Empfehlenswert ist hingegen, das Programm SrpWatch zu verwenden (siehe Kasten „Reagieren auf blockierte Programmstarts“ im vorangehenden Beitrag „Profi-Schutz für alle“). Denn damit bekommen Sie eine Mail als Hinweis, wenn die SRP-Prüfung ein Programm blockt. Und zwar nicht nur vom eigenen PC, sondern auch von anderen, die Sie mit Restric‘tor schützen. Zudem steht in der Mail stets der vollständige Pfad und Name des blockierten Programms. Wollen Sie daraus eine neue Hash-Regel erstellen, kopieren Sie Pfad und Name und fügen Sie sie beim Erstellen im Durchsuchen-Dialog unter „Dateiname“ ein.

Wenn Restric’tor mitsamt Zusatztools erst mal eingerichtet ist, erfahren Sie per Mail von blockierten Programmen.

Hash-Regeln gelten für einzelne Dateien, und die können sich nicht nur bei einem Virenbefall ändern, sondern auch ganz legitim bei einem Update. In dem Fall braucht auch die Regel ein Update. Am einfachsten ist auch hier wieder das Kopieren von Name und Pfad aus der SrpWatch-Mail. Sie brauchen hier aber keine neue Regel zu erstellen. Bearbeiten Sie stattdessen einfach die bereits vorhandene über den darin enthaltenen „Durchsuchen“-Knopf. Beim Finden der richtigen Regel im Regelwerk mag das Wissen helfen, dass Sie die Regeln durch Klick auf die Spaltenköpfe nach Name, Typ und Datum sortieren können.

Falls Sie eine Hash-Regel sehr oft aktualisieren müssen, sollten Sie prüfen, ob sich die Anwendung nicht im Programme-Ordner installieren lässt. Dort würde es dann von der Pfad-Regel erfasst, die ohne ständige Anpassungen auskommt.

Es wurde bereits erwähnt, dass die Regeln in der Registry landen, aber noch nicht, wo: Es handelt sich um den Schlüssel HKLM\SOFTWARE\Policies\Microsoft\Windows\safer. Wenn Sie sich hier weiter nach unten durchhangeln, finden Sie für jede Regel einen eigenen Schlüssel (mit jeweils einer GUID als Namen, die auch in der Log-Datei zu finden ist). Sinnvolles anzufangen gibt es mit dem Schlüssel aber nicht – außer ihn im Notfall zu löschen: Sollten Sie sich mal versehentlich beim Konfigurieren von Regelwerk und Optionen so sehr verhaspelt haben, dass gar nix mehr geht, können Sie Windows immer noch im abgesicherten Modus starten [2]. Dort gelten SRPs grundsätzlich nicht.

Eine Besonderheit gibt es noch zu Windows 11 zu erzählen. Wenn Sie hier im Startmenü nach „Viren- und Bedrohungsschutz“ suchen und den Suchtreffer mit Enter öffnen wollen, blockiert Windows das bei aktiven SRPs. Der absurd anmutende Grund: Eigentlich will Windows die Datei SecurityHealthHost.exe öffnen, doch als Pfad wählt das System nichts, was mit „C:\Windows“ beginnt, sondern mit „\\?\C:\Windows“. Das Präfix „\\?\“ signalisiert Windows, die Länge der Pfadangabe nicht zu prüfen. Das ist hier aber nicht nur überflüssig, sondern verhindert auch, dass die Datei durch die Pfadregel „C:\Windows“ erfasst wird. Von einer zusätzlichen Pfad-Regel für „\\?\C:\Windows“ raten wir ab, allein schon, weil sonst zusätzliche Ausnahmeregeln fällig wären. Zudem kennen wir keine weiteren Beispiele für solche Programmaufrufe durch Windows. Erstellen Sie also stattdessen eine Hash-Regel.

Sollten Sie sich übrigens irgendwann entscheiden, doch wieder auf die SRPs zu verzichten, etwa weil Sie auf AppLocker umsteigen wollen, ist das Loswerden schnell erledigt. Klicken Sie im Restric’tor unter „Datei“ auf „SRP-Richtlinie komplett löschen“, dann ist der Ursprungszustand (der Schutzlosigkeit) wieder erreicht (und der Safer-Schlüssel in der Registry wieder weg). Die exe-Datei können Sie danach einfach löschen, dasselbe gilt für die Verknüpfungen im Startmenü und im „Senden an“-Menü (der Weg dorthin: Windows+R drücken, shell:sendto eingeben).

Der Restric’tor ist zwar nicht dafür gedacht, Ihr Regelwerk im Firmennetz zu verteilen, Sie können ihn aber dennoch von einem Computer auf einen anderen übertragen. Dazu dienen die Befehle „Konfiguration exportieren“ und „Konfiguration importieren“ aus dem Datei-Menü. Sie leisten auch gute Dienste, um die SRP-Konfiguration vor einer geplanten Neuinstallation des Betriebssystems in Sicherheit zu bringen.

Falls Sie sich mit anderen c’t-Leserinnen und -Lesern über den Einsatz Ihres Regelwerks austauschen wollen, finden Sie unter ct.de/restrictor ein passendes Forum. Sollte es Updates zum Restric’tor geben, werden wir sie dort zuerst veröffentlichen. Und nun viel Erfolg beim Einsatz der SRPs, und denken Sie daran: Zwar mag der Pflegeaufwand gerade anfangs lästig sein, doch auf Dauer werden andere fluchen, nämlich die Programmierer jener Schädlinge, die es nun nicht mehr schaffen, Ihre Windows-Installationen zu infizieren.

(axv)

Literatur

[1] Axel Vahldiek, FAQ: Als Admin unter Windows 10, c’t 11/2018, S. 158, auch kostenlos online lesbar unter ct.de/s/5685

[2] Axel Vahldiek, Aufstehhelfer, Wie Windows Startprobleme selber löst, c’t 5/2018, S. 74

Download und Forum