Apps nur aus dem Store installieren? Microsoft gefällt das – die Sicherheit verbessert es aber kaum.

In Windows stecken einige Funktionen, die suggerieren, dass sie einen Schutz vor Malware und ungewollten Programminstallationen bieten. Zur Warnung zeigen wir hier eine, die diesen Anspruch nicht erfüllt.

Hin und wieder erreicht uns die Frage, ob es der Sicherheit von Windows-Installationen zuträglich ist, wenn man in den Einstellungen festlegt, dass Apps nicht von überall, sondern nur aus dem Microsoft-Store installiert werden dürfen. Immerhin könnte man vermuten, dass es sich um eine Art Positivliste handelt: Alles, was nicht aus dem Store kommt, kann nicht ausgeführt werden. Wir haben das für ein aktuelles Windows 11 Home in Version 22H2 ausgetestet.

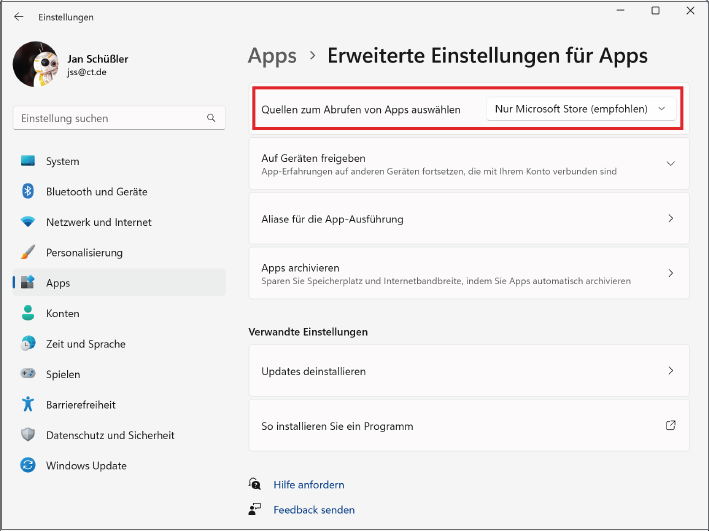

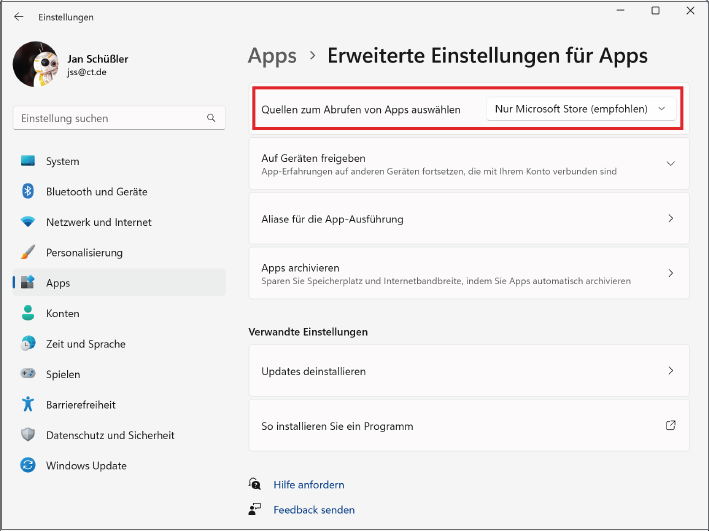

Zunächst zur Option, um die es hier geht. Sie befindet sich in der Einstellungen-App unter „Apps/ Erweiterte Einstellungen für Apps“. Dort ist die Funktion „Quellen zum Abrufen von Apps auswählen“ serienmäßig auf „Überall“ eingestellt, doch man kann auch „Nur Microsoft-Store“ als Installationsquelle festlegen. Schaltet man diese Einschränkung scharf, gilt sie systemweit. Man könnte sie von einem Benutzerkonto mit Administratorrechten aus aktivieren und (so zumindest die Idee) damit bewirken, dass andere PC-Benutzer nur Software installieren, die Microsoft in den Store gelassen hat, und die daher einem Mindestmaß an Kontrolle unterliegt. Microsoft empfiehlt das „zum Schutz Ihren PC und sorgen Sie dafür, dass er reibungslos läuft“ – Zitat aus der Hilfefunktion, die sich per Klick auf „Hilfe anfordern“ in den erweiterten App-Einstellungen öffnet. Aber wie verlässlich ist diese Einschränkung? Und: Taugt das als Schutz vor Malware?

Kurze Antwort: Nein, nicht im Entferntesten. Längere Antwort: Die Option „Nur Microsoft-Store“ tut nicht das, was man vermuten könnte. Erstens ist ihr Name sachlich falsch, denn auch wenn sie aktiv ist, kann man Software ebenso über das Kommandozeilen-Tool winget installieren und damit alles auf den Rechner holen, was Entwickler dort hinterlegt haben.

Zweitens gibt es mindestens zwei einfache Methoden, um eben doch beliebige Programme auszuführen. Die eine: eine Textdatei erstellen, in der nichts als der Dateiname des Programmpakets inklusive Pfad steht, also etwa „C:\Users\Jan\Downloads\setup.exe“. Ändert man die Endung von .txt zu .bat (macht also aus Sicht des Systems aus der Textdatei eine Batchdatei), lässt sich das Programm per Klick auf die Batchdatei ohne Umschweife starten.

Apps nur aus dem Store installieren? Microsoft gefällt das – die Sicherheit verbessert es aber kaum.

Doch es geht noch trivialer: Es genügen ein Rechtsklick aufs Setup-Paket im Datei-Explorer, Öffnen der „Eigenschaften“ und Setzen des Häkchens bei der Option „Zulassen“, die sich im unteren Bereich des Eigenschaftendialogs befindet. Das entfernt das sogenannte Mark of the Web (MotW), ein Attribut, das Windows und auch Webbrowser an alles zu kleben versuchen, was erkennbar per Download auf den Rechner gekommen ist. Nur: Dieses Attribut lässt sich eben mit ein paar Klicks entfernen. Es verhindert also nicht die Installation, und auch als Malware-Schutz ist es kaum geeignet, wenn das MotW etwa beim Entpacken eines Schädlings verloren geht oder der Nutzer sich dazu verleiten lässt, das Attribut selbst zu entfernen, etwa durch Anweisungen in einer böswilligen Spam-Mail.

Die Windows-Option, die Software „Nur aus dem Store“ erlaubt, kann allenfalls unbedarfte Nutzer davon abhalten, Unerwünschtes auszuführen oder zu installieren, und auch als Schutzschild gegen Malware ist sie so robust wie eine Scheibe Schweizer Käse. Mit Whitelisting à la Smart App Control [1] hat die Option nichts zu tun. Erfahrene Nutzer (und Angreifer) umgehen sie im Handumdrehen – dass es dazu schon ausreicht, das Mark of the Web zu entfernen, ist einigermaßen lächerlich.

Wofür also ist diese Installationsquellen-Option überhaupt gut? Wir sehen da vor allem einen Zweck: die Downloadzahlen für Microsofts Store in die Höhe zu treiben.

(jss)