Frei nach dem Motto „Ein Bild sagt mehr als tausend Worte“ soll es in diesem Kapitel um grafische Werkzeuge gehen, mit denen Sie sich den Inhalt Ihres LDAP-Baums anzeigen lassen und auch den gesamten LDAP-Server verwalten können. Es gibt zwei verschiedene Ansätze für die grafischen Werkzeuge. Da wären zum einen die webbasierten Anwendungen und zum anderen die auf einem Client installierten Werkzeuge. Welcher Weg der richtige für Sie ist, müssen Sie aufgrund der eigenen Anforderungen entscheiden. In vielen Fällen ist auch die Nutzung von zwei Werkzeugen sinnvoll.

| 7.1 | Webbasierte Werkzeuge |

Bei den webbasierten Werkzeugen gibt es mit dem LDAP-Account Manager (LAM) ein Tool, welches umfangreiche Möglichkeiten bietet und immer weiterentwickelt wird. Das Tool gibt Ihnen die Möglichkeit, die Objekte in Ihrem LDAP-Baumeinzeln über die Baumansicht zu verwalten und dort auch Objekte wie das simpleSecurityObject anzulegen. Zusätzlich gibt es aber die Möglichkeit, über vordefinierte Vorlagen Benutzer und Gruppen anzulegen. Dabei sind schon die passenden Objektklassen und die entsprechenden Attribute in Masken vorgegeben, sodass die Verwaltung von Benutzern und Gruppen sehr übersichtlich ist. In der aktuellen Version ist der LAM zudem in der Lage, die dynamische Konfiguration des LDAP-Servers zu übernehmen. Den LAM gibt es in zwei verschiedenen Versionen: die Community-Version, die Sie kostenfrei einsetzen können, und eine kostenpflichtige Pro-Version. Der große Vorteil der Pro-Version ist der, dass Sie damit auch Kerberos-Attribute verwalten können. Wir werden hier im Buch die Community-Version einsetzen, später beim Einsatz von Kerberos aber auch auf die Pro-Version eingehen. Beide Versionen finden Sie unter https://www.ldap-account-manager.org/. Neben diesem webbasierten Werkzeug gibt es weitere kleine Projekte, aber bei den meisten lässt sich nicht feststellen, ob und wie die Projekte weiterentwickelt werden. In der aktuellen Version unterstützt der LAM nun auch die dynamische Konfiguration von OpenLDAP.

| 7.1.1 | Installation und Einrichtung des LAM |

Auch wenn der LAM bereits z.B. in der Debian-Distribution enthalten ist, empfiehlt es sich, die neueste Version für Ihre Distribution direkt von der Webseite herunterzuladen. Somit nutzen Sie stets die aktuellste Version. Installieren Sie die Pakete mit allen Abhängigkeiten. Wir werden hier im Buch immer den Hostnamen lam.example.net verwenden. Nach der Installation der Pakete können Sie den LAM über die URL http://lam.example.net/lam erreichen. In Bild 7.1 sehen Sie die erste Seite des LAM direkt nach der Installation.

Bild 7.1 Erster Aufruf des LAM

Mit dem LAM sind Sie in der Lage, mehrere LDAP-Instanzen zu verwalten. Darüber hinaus lässt er sich auch für die Verwaltung von Active Directory nutzen. Daher unterteilt sich die Konfiguration des LAM in zwei Teile. Als Erstes müssen Sie in den Grundeinstellungen das Master-Passwort ändern. Das Default-Passwort ist hier lam. Dazu klicken Sie oben rechts in der Ecke auf LAM EINSTELLUNGEN, auf der folgenden Seite auf ALLGEMEINE EINSTELLUNGEN ÄNDERN. Nun geben Sie das momentane Passwort lam ein, ändern es auf der folgenden Seite und speichern das neue Master-Passwort. Sie gelangen dann automatisch zurück auf die erste Seite.

Nun können Sie das Profil für Ihren LDAP-Server erstellen. Klicken Sie dazu oben rechts auf LAM EINSTELLUNGEN und dann auf SERVERPROFILE ÄNDERN. Auf der folgenden Seite geben Sie nicht das Master-Passwort ein, sondern klicken auf SERVERPROFILE VERWALTEN, da ja ein neues Profil angelegt werden soll. Geben Sie nun unter NEUES PROFIL die entsprechenden Werte ein und wählen als VORLAGE auf jeden Fall UNIX aus. In Bild 7.2 sehen Sie die Einstellungen:

Bild 7.2 Erstellen des Profils

Klicken Sie anschließend auf HINZUFÜGEN, um das Profil anzulegen. Nachdem Sie das Master-Passwort eingegeben haben, gelangen Sie automatisch auf die Konfigurationsseite des Profils. Auf der ersten Seite, den ALLGEMEINEN EINSTELLUNGEN, sind für Sie zunächst nur die Bereiche SERVEREINSTELLUNGEN und SICHERHEITSEINSTELLUNGEN wichtig. Unter SERVEREINSTELLUNGEN tragen Sie die Werte für Ihr LDAP-Verzeichnis ein. In Bild 7.3 sehen Sie das Beispiel für die von uns für das Buch eingerichtete Umgebung.

Bild 7.3 Einstellung der Servereinstellungen

Wie Sie in dem Bild sehen, haben wir die Konfiguration an der Stelle erst einmal ohne TLS vorgenommen. Später soll das aber auf TLS geändert werden, nur müssen Sie dafür noch das root-Zertifikat Ihrer CA auf den Webserver hochladen.

Nachdem Sie die Werte eingetragen haben, geht es mit der Konfiguration der SICHERHEITSEINSTELLUNGEN unten auf der Seite weiter. Da im Moment außer dem LDAP-Admin kein weiterer Benutzer existiert, welcher Schreibrechte am LDAP besitzt, können Sie hier im Moment nur FESTE LISTE als Anmeldemethode auswählen. Geben Sie an dieser Stelle nun den vollständigen DN des LDAP-Admins an, so wie Sie es in Bild 7.4 sehen:

Bild 7.4 Einstellungen in den Sicherheitseinstellungen

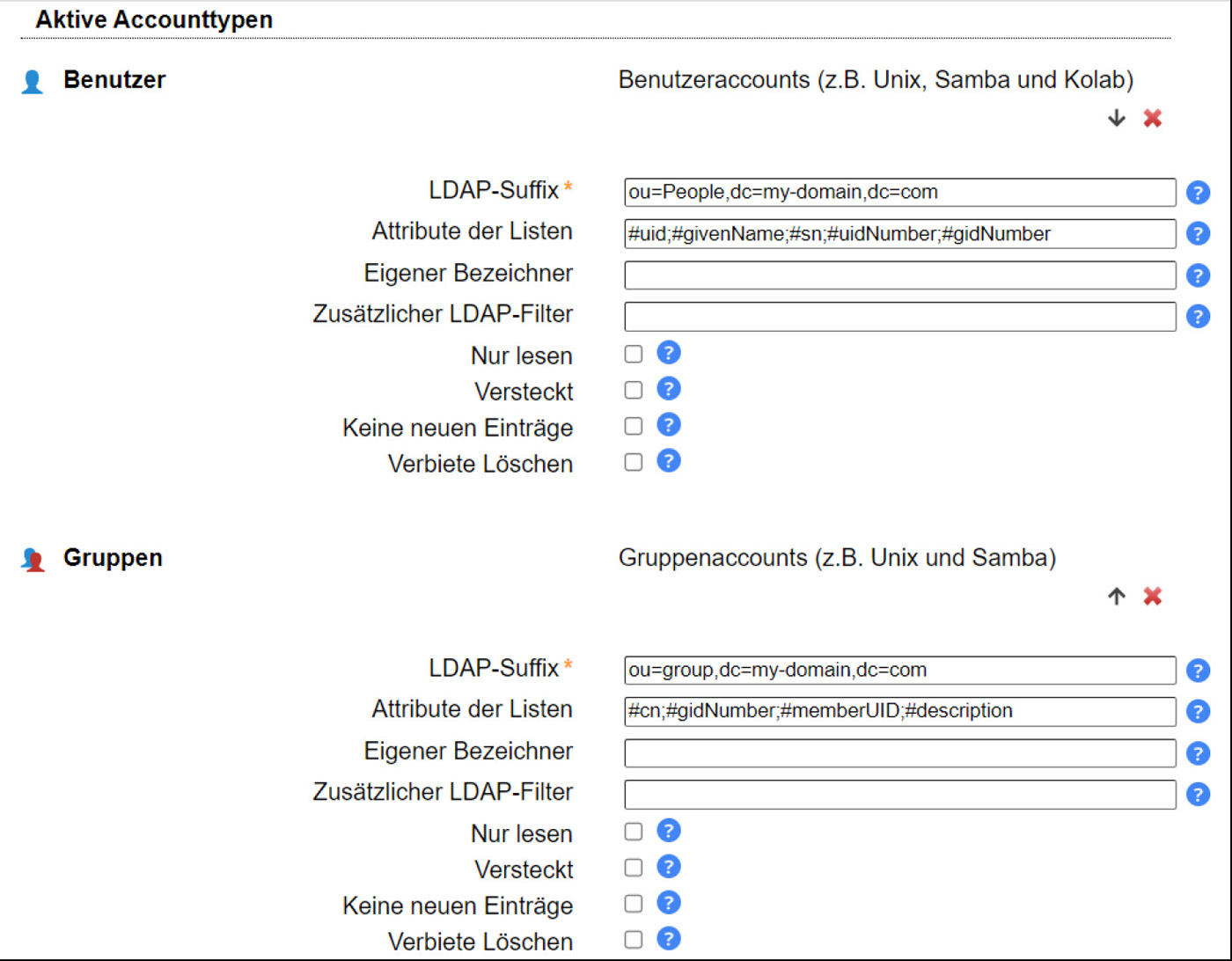

Klicken Sie anschließend oben auf den Karteireiter AKTIVE ACCOUNTTYPEN. Dort passen Sie die Einstellungen entsprechend Ihrer Domäne an. Wollen Sie später noch weitere Accounttypen außer Benutzern und Gruppen verwalten, so können Sie diese hier hinzufügen. Für uns kommen aber momentan nur diese beiden Typen in Betracht. In Bild 7.5 sehen Sie ein Beispiel, was Sie hinsichtlich der Verwaltung von Benutzern und Gruppen ändern können.

Bild 7.5 Einstellung der Accounttypen

Nachdem Sie diese Änderungen durchgeführt haben, klicken Sie auf den Karteireiter MODULE, dort könnten Sie weitere Menüpunkte hinzufügen. Das ist aber im Moment nicht notwendig.

Jetzt können Sie noch auf den Karteireiter MODULEEINSTELLUNGEN klicken und dort Anpassungen hinsichtlich der UIDs und GIDs vornehmen. Auch der Aufbau des Anmeldenamens der Benutzer ist hier vorbelegt. Diese Werte können Sie aber auch später noch anpassen.

Nach einem Klick auf SPEICHERN am unteren Bildrand gelangen Sie automatisch wieder auf die Anmeldeseite zurück. Dort können Sie nun unten Ihr Profil auswählen und sich als LDAP-Admin anmelden. Nach der Anmeldung gelangen Sie auf die Übersicht über alle bereits erstellten Benutzer. Um den gesamten LDAP-Baumzu sehen, klicken Sie im oberen Menü unter WERKZEUGE auf den Punkt BAUMANSICHT. Dann können Sie sich alle Objekte ansehen. In Bild 7.6 sehen Sie diese Baumansicht.

Bild 7.6 Die Baumansicht

In Zukunft können Sie Ihre Benutzer und Gruppen und auch alle anderen Objekte über den LAM anlegen.

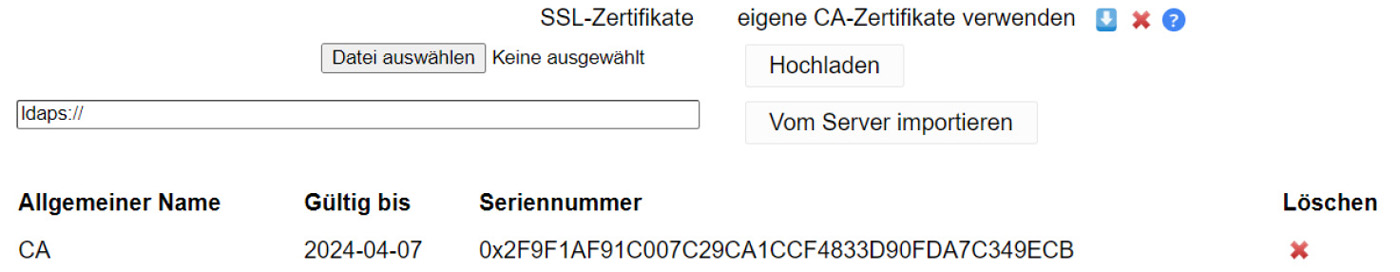

Jetzt fehlt nur noch die Umstellung auf TLS, damit die Daten zwischen dem LDAP-Server und dem Webserver auch verschlüsselt übertragen werden. Kopieren Sie dafür als Erstes das Root-Zertifikat Ihrer CA auf die lokale Arbeitsstation, denn von dort wird dies anschließend hochgeladen. Zertifikate können Sie über die generellen Einstellungen des LAM hochladen. Gehen Sie dazu zurück auf die Anmeldeseite des LAM und wieder in die LAM EINSTELLUNGEN und anschließend auf den Punkt ALLGEMEINE EINSTELLUNGEN ÄNDERN. Geben Sie das Master-Passwort ein, und Sie gelangen wieder in die Grundkonfiguration des LAM. Dort können Sie nun unter den SICHERHEITSEINSTELLUNGEN das Root-Zertifikat hochladen. Wählen Sie über DATEI AUSWÄHLEN die Datei mit dem Root-Zertifikat aus und laden Sie die Datei dann hoch. Die Funktion VOM SERVER IMPORTIEREN funktioniert nur mit Microsoft Active Directory-Servern. In Bild 7.7 sehen Sie die Einstellungen nach einem erfolgreich hochgeladenen Zertifikat.

Bild 7.7 Hochgeladenes Root-Zertifikat

Hinweis: Achten Sie auf die Meldung, dass Sie den Webserver neu starten müssen, um die Änderung wirksam werden zu lassen. Vergessen Sie den Neustart des Webservers, kann keine TLS-Verbindung zum LDAP-Server aufgebaut werden.

Jetzt brauchen Sie nur noch im Profil Ihres LDAP-Servers auf TLS umstellen. Wenn Sie sich in der Folge mit dem LDAP-Server verbinden und gleichzeitig auf dem LDAP-Server das Journal öffnen, sehen Sie, dass jetzt alle Anfragen vom LAM auch über TLS verschlüsselt werden. Erst jetzt sollten Sie mit dem LAM Benutzer und vor allen Dingen Passwörter verwalten.

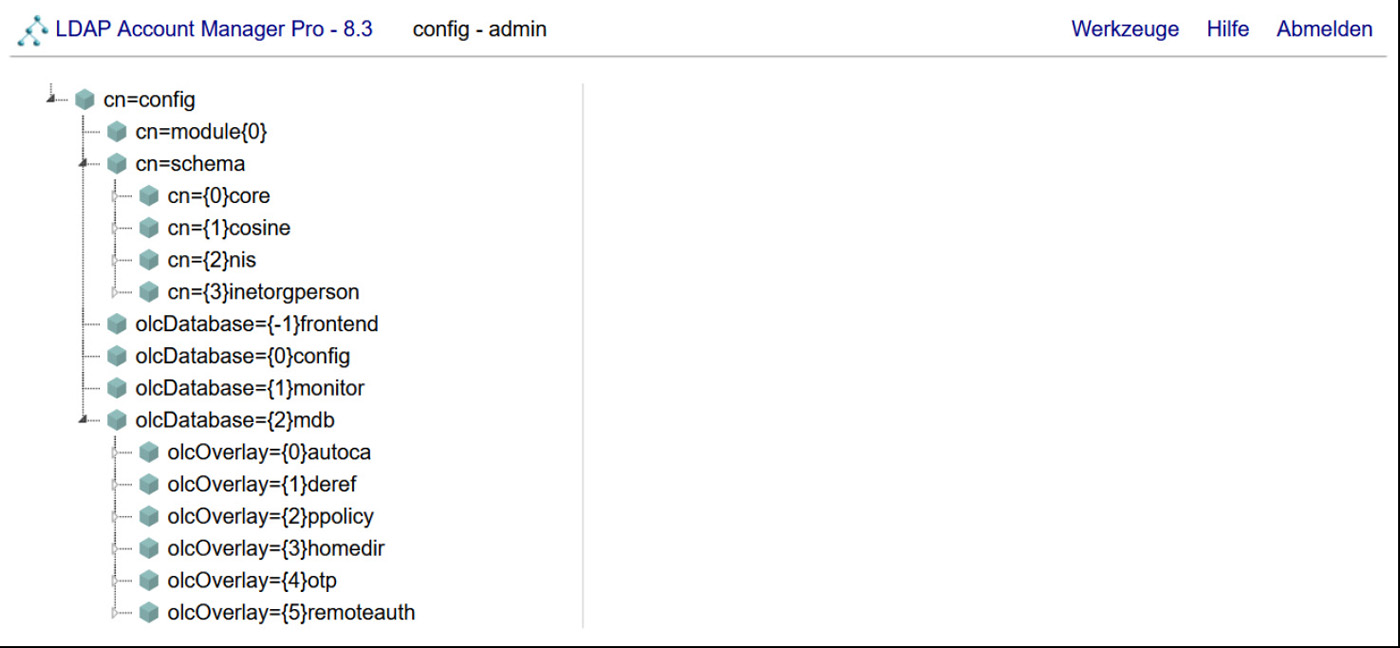

Wie eingangs erwähnt, sind Sie mit dem LAM auch in der Lage, die dynamische Konfiguration Ihres LDAP-Servers zu verwalten. Dazu richten Sie sich ähnlich wie hier beschrieben über die LAM EINSTELLUNGEN ein weiteres Profil ein. Unter dem Punkt WERKZEUGEINSTELLUNGEN legen Sie für die BAUMANSICHT den Kontext cn=config und in den SICHERHEITSEINSTELLUNGEN in der LISTE DER BERECHTIGTEN BENUTZER das entsprechende Benutzerkonto fest – in unserem Beispiel cn=admin,cn=config. Unter den ACCOUNTTYPEN können Sie die BENUTZER und GRUPPEN entfernen. Wählen Sie im Anschluss das neue Profil und melden sich mit dem gewählten Benutzer an. So gelangen Sie direkt, wie in Bild 7.8 zu sehen, zur Baumansicht der Konfigurationsobjekte. Diese können Sie hier bearbeiten oder über die WERKZEUGE LDIF-Dateien importieren.

Bild 7.8 Dynamische Konfiguration mit LAM

| 7.2 | Lokale grafische Werkzeuge |

Neben den webbasierten Werkzeugen gibt es auch grafische Werkzeuge, die Sie auf Ihrem Desktop-System installieren müssen. Nachteil dabei ist immer der, dass Sie die grafische Administration dann immer nur von den Arbeitsplätzen aus durchführen können, auf denen die Software installiert ist.

Hier ist besonders das Apache Directory Studio zu erwähnen, welches wir neben dem LAM hier im Buch weiter verwenden werden. Mit diesem Tool bekommen Sie ein sehr umfangreiches Werkzeug an die Hand, mit welchem Sie nicht nur Objekte anlegen und ändern können, sondern auch einen LDIF-Editor und einen Schemaeditor erhalten, der Sie bei der Erstellung und Anpassung von LDIF-Dateien und Schemata unterstützt. Es handelt sich beim Apache Directory Studio um eine Open-Source-Software, welche auf Java basiert und die Sie kostenfrei unter https://directory.apache.org/studio/ herunterladen können. Da die Software in Java programmiert ist, ist das Apache Directory Studio sowohl unter Linux als auch Windows nutzbar. Es ist zudem eine Version für OS X verfügbar.

Auch bei den arbeitsstationsbasierten Werkzeugen gibt es viele weitere kleine Projekte, welche grafische Werkzeuge für die Administration eines OpenLDAP-Servers entwickeln. Hier ist es ebenfalls schwer zu sagen, welche der Projekte noch aktiv weiterentwickelt werden.

Hier im Buch werden wir etwas näher auf den LDAP Account Manager und das Apache Directory Studio eingehen.

| 7.2.1 | Installation und Einrichtung des Apache Directory Studio |

Das Installationspaket können Sie sich direkt von der Webseite https://directory.apache.org/studio/ herunterladen. Beachten Sie, dass Sie vor der Installation des Apache Directory Studio eine Java-Laufzeitumgebung installieren müssen.

Nach der Installation können Sie über den Karteireiter LDAP eine NEUE LDAP VERBINDUNG einrichten. Hier fällt sofort auf, dass Sie dort über den Link ZERTIFIKATSVALIDIERUNG einfach das Root-Zertifikat Ihrer CA einbinden und dann sofort eine TLS-Verbindung herstellen können. In Bild 7.9 sehen Sie die Einträge für den Verbindungsaufbau zu dem LDAP-Baum.

Bild 7.9 Verbindung zum LDAP-Baum

Nachdem Sie Informationen eingetragen haben, klicken Sie auf WEITER. Daraufhin kommen Sie zum nächsten Fenster, in dem Sie den Suffix und den BINDDN angeben müssen. Bild 7.10 zeigt die Einstellungen.

Bild 7.10 Einstellung der Benutzerinformationen

Klicken Sie anschließend auf FERTIGSTELLEN, dann kommen Sie schon zur Übersicht über Ihre Objekte im LDAP-Baum, so wie Sie es in Bild 7.11 sehen.

Bild 7.11 Übersicht über die Objekte

Das Schöne hier ist, dass Sie auch mehrere Verbindungen zu einem oder mehreren LDAP-Servern gleichzeitig öffnen können. Wenn Sie jetzt wieder eine neue Verbindung herstellen und Ihre Anmeldedaten für das Backend cn=config eingeben, können Sie diese Verbindung zusätzlich erstellen (wobei Sie hier auch wieder eine durch TLS verschlüsselte Verbindung herstellen können). Selbstverständlich können Sie alle Werte hier auch verändern oder neue Objekte anlegen.

Jetzt haben Sie eine kleine Übersicht über grafische Werkzeuge erhalten. Probieren Sie die Werkzeuge aus und wählen Sie vielleicht zwei Werkzeuge (eines webbasiert und eines, das lokal installiert werden muss), um die dynamische Konfiguration verwalten zu können.