OpenLDAP bringt sämtliche grundlegenden Funktionalitäten für einen Verzeichnisdienst mit. Diese stellen alle Dienste und Funktionen bereit, welche von allen Datenbanken eines LDAP-Servers benötigt werden. In einigen Situationen und für einige Datenbanken können allerdings zusätzliche Funktionen nützlich oder notwendig sein. Diese können über Overlays bereitgestellt werden. Diese Funktionen werden dem LDAP-Service (ähnlich wie Plug-ins in einem Browser) hinzugefügt und konfiguriert. Dabei gelten sie entweder für alle oder einzelne Datenbanken. Overlays bereiten entweder Daten für die Darstellung oder Weitergabe auf, manipulieren diese in der Datenbank oder stellen zusätzliche Funktionen wie Protokollierung oder Überwachung bereit.

Hinweis: Achten Sie darauf, dass Sie die Konfigurationseinträge für die Overlays einer Datenbank immer unterhalb des rootDN-Eintrags erstellen. Einige der Overlays benötigen den rootDN zwingend.

| 10.1 | Datenaufbereitung |

Zunächst werden wir einige der Overlays behandeln, welche Daten für die Darstellung aufbereiten, ohne diese in der Datenbank zu ändern.

| 10.1.1 | translucent |

Mit dem translucent-Modul lässt sich eine Art transparenter Proxy zu anderen LDAP-Servern einrichten. So können Sie Informationen eines Objekts aus verschiedenen LDAP-Datenbanken von verschiedenen LDAP-Servern zusammenführen. Unterscheiden sich die Werte einzelner Attribute in der lokalen und der entfernten Datenbank, so wird standardmäßig der Wert der lokalen Datenbank genutzt.

Wozu wird das benötigt? Nehmen wir zwei separate Benutzerdatenbanken eines Unternehmens. Datenbank A dient zur reinen Authentifizierung der Benutzer und besitzt somit Anmelde- und Sicherheitsinformationen. In Datenbank B sind persönliche Informationen wie Geburtstag, Anschrift und andere Attribute der Benutzer hinterlegt. Eine LDAP-Abfrage soll nun alle gesperrten Benutzerkonten sowie einige persönliche Angaben der jeweiligen Konten zurückliefern. Es sollen also die gesperrten Konten aus Datenbank A nebst der dort abgelegten Sperrinformationen sowie Werte aus persönlichen Attributen aus Datenbank B gesucht und das Resultat beider Anfragen in einem Ergebnis zurückgegeben werden.

Dieses Overlay sammelt also quasi alle möglichen Informationen über ein Objekt aus verschiedenen LDAP-Verzeichnissen zusammen und stellt sie Ihnen als ein einheitliches Ergebnis zur Verfügung.

Das translucent-Modul deaktiviert die Schemaüberprüfung in der lokalen Datenbank. Werte eines Attributs aus der entfernten Datenbank müssen damit nicht dem lokalen Schema entsprechen. Widersprechen also die Regeln zu einem Attribut wie mail aus der entfernten Datenbank nicht den lokalen Regeln der abgefragten Datenbank, so liefert dies keinen Fehler.

Hinweis: Um Objekte der lokalen und der entfernten Objekte übereinanderzulegen, müssen ihre Kontexte identisch sein. Liegen also die Benutzerobjekte eines individuellen Benutzers in verschiedenen Kontexten (zum Beispiel cn=emustermann, ou=verwaltung,dc=example,dc=net in der lokalen und cn=emustermann, ou=administration,dc=example,dc=net in der entfernten Datenbank), so können diese nicht zusammengeführt werden.

Schauen wir uns ein Beispiel an. Nehmen wir zwei LDAP-Server provider01 und provider02. Während provider01 der Authentifizierung dient, beinhaltet provider02 persönliche Informationen zu den Benutzern.

Fragen wir (wie im Beispiel in Listing 10.1) die beiden Server nach den Informationen zu einem Benutzerobjekt:

Listing 10.1 Abfrage ohne translucent

provider01:~ # ldapsearch -H ldap://provider01 -D "cn=admin,dc=example,dc=net" \ -W '(cn=jdoe)' givenName sn displayName title description dn: cn=jdoe,ou=users,dc=example,dc=net sn: Doe givenName: Jane provider01:~ # ldapsearch -H ldap://provider02 -D "cn=admin,dc=example,dc=net" \ -W '(cn=jdoe)' givenName sn displayName title description dn: cn=jdoe,ou=users,dc=example,dc=net sn: Doe title: CIO description: Chief Information Officer givenName: Jane-Mary displayName: Jane Doe

Während also in der Datenbank des provider01 von den gesuchten Attributen lediglich sn und givenName mit einem Wert belegt sind, besitzt Server provider02 auch Werte für die weiteren Attribute title, description und displayName. Die Werte für givenName unterscheiden sich zudem zwischen den beiden Datenbanken.

Aktivieren Sie auf dem Server provider01 das translucent-Overlay und lassen Sie die Informationen durch die des provider02 ergänzen, dann sieht das Suchergebnis bei der gleichen Abfrage an den provider01 anders aus, wie Sie in Listing 10.2 sehen:

Listing 10.2 Abfrage mit translucent

provider01:~ # ldapsearch -H ldap://provider01 -D "cn=admin,dc=example,dc=net" \ -W '(cn=jdoe)' givenName sn displayName title description dn: cn=jdoe,ou=users,dc=example,dc=net sn: Doe title: CIO description: Chief Information Officer givenName: Jane displayName: Jane Doe

Es werden also die Informationen beider Datenbanken zusammengeführt, wobei der Konflikt für das Attribut givenName aufgelöst wird, indem der auf dem Server provider01 gespeicherte Wert zurückgegeben wird.

LDAP-Backend

Bevor wir uns mit der Konfiguration des translucent-Overlays befassen, müssen wir einen kurzen Blick auf ein weiteres mögliches Backend werfen: LDAP. Dabei handelt es sich nicht um eine weitere physische Datenbank wie mdb, sondern um einen Verweis auf ein anderes LDAP-Verzeichnis. Ankommende Anfragen oder aufzulösende Verweise werden dabei an das entfernte LDAP-Verzeichnis weitergeleitet. Über dieses Backend werden in der Folge die zusätzlichen Informationen abgefragt.

Eine dynamische Konfiguration für ein solches LDAP-Backend finden Sie in Listing 10.3:

Listing 10.3 Beispiel eines LDAP-Backends für OLC

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: back_ldap.la dn: olcDatabase=ldap,cn=config objectClass: olcDatabaseConfig objectClass: olcLDAPConfig olcDatabase: ldap olcSuffix: dc=example,dc=net olcDbURI: "ldap://yellowpages.technik.net" olcDbACLBind: bindmethod=simple binddn="uid=proxyuser,dc=technik,dc=net" \ credentials="geheim"

Dieses Beispiel würde somit Anfragen an Objekte im Kontext dc=technik,dc=net an den angegebenen LDAP-Server yellowpages.technik.net mit den angegebenen Anmeldeinformationen weiterleiten.

Zu den einzelnen Parametern:

olcSuffix

olcSuffix

Bei Weiterleitung von Referenzen auf Objekte in anderen (Teil-)Bereichen Ihres LDAP-Verzeichnisses, welche auf entfernten Servern abgelegt sind, geben Sie hier den entsprechenden Kontext an.

olcDbURI

olcDbURI

Geben Sie hier eine URI-Adresse an, über welche Sie Informationen des unter suffix definierten Kontextes abrufen können. Dieser Parameter kann mehrfach mit unterschiedlichen Adressen definiert werden.

olcDbACLBind

olcDbACLBind

Hier geben Sie diverse Optionen für die Anmeldung am entfernten Verzeichnis an. Diese hängen von der gewählten bindmethod ab. In diesem Fall sind es lediglich der Benutzername (binddn) und das Kennwort (credentials). Möglich sind hier aber auch Angaben zur Authentifizierung mit SASL-Mechanismen und zur Kommunikation über TLS.

Im Manual zu slapd-ldap finden Sie weitere Informationen sowie weitere Parameter, welche Sie unter olcDbACLBind angeben können. An dieser Stelle sei noch auf einen weiteren Parameter hingewiesen: starttls. Für eine gesicherte Kommunikation insbesondere über Netzwerke, welche nicht in Ihrem Schutzbereich liegen, empfiehlt sich der Einsatz verschlüsselter TLS-Verbindungen. Der Parameter kann die Werte no (keine Nutzung von TLS), yes (TLS wird versucht, bei Misserfolg aber nicht verwendet) oder critical (TLS muss verwendet werden) annehmen. Hinzu kommen dann weitere Parameter wie tls_cert, tls_cacert, tls_cipher_suite.

Hinweis: Wie Sie sehen, benötigt das LDAP-Backend einen Benutzer zur Authentifizierung am jeweils anderen LDAP-Server. Dieses Konto muss dort vorher angelegt sein und benötigt mindestens Leserechte auf den auszulesenden Attributen. Einen möglichen Benutzer für die Authentifizierung finden Sie in Listing 10.4.

Listing 10.4 LDIF für den Proxyuser

dn: uid=proxy,dc=example,dc=net objectClass: account objectClass: simpleSecurityObject uid: proxy userPassword: {ARGON2}$argon2i$v=19$m=4096,t=3,\ p=1$ZGJmZGRkc3NzMTIzNDU$W+3A5630GWZE2pOfoT4pI8huoD9Uuss0tFw/CGmhIJ0

Einrichtung von translucent

Nach dem obligatorischen Laden des Moduls muss das Overlay innerhalb der Datenbank definiert werden, in welcher sich diejenigen Objekte befinden, für welche Sie Suchen in entfernten Verzeichnissen durchführen wollen. In Listing 10.5 sehen zunächst, wie Sie die benötigten Module über für die dynamische Konfiguration laden können:

Listing 10.5 Laden des translucent-Moduls

dn: cn=module{0},cn=config changetype: modify add: olcModuleload olcModuleload: translucent.la dn: cn=module{0},cn=config changetype: modify add: olcModuleload olcModuleload: back_ldap.la

Zur Konfiguration des Overlays benötigen Sie nun zwei weitere Objekte: eines für das Overlay in der Objektdatenbank und eines für die LDAP-Datenbank innerhalb des Overlays für den Verweis auf das entfernte LDAP-Verzeichnis. Das Overlay-Objekt wird (da es sich ja auf die Objektdatenbanken bezieht) als untergeordnetes Objekt der Datenbank erstellt. Dieser Logik folgend müssen Sie das Objekt zur LDAP-Datenbank für das entfernte Verzeichnis wiederum als untergeordnetes Objekt für das Overlay-Objekt erstellen. Listing 10.6 gibt Ihnen ein Beispiel:

Listing 10.6 Dynamische Konfiguration der Datenbanken

dn: olcOverlay=translucent,olcDatabase={2}mdb,cn=config objectClass: olcOverlayConfig objectClass: olcTranslucentConfig olcOverlay: translucent olcTranslucentStrict: TRUE olcTranslucentNoGlue: TRUE olcTranslucentLocal: sn olcTranslucentRemote: mail olcTranslucentBindLocal: TRUE olcTranslucentPwModLocal: TRUE dn: olcDatabase=ldap,olcOverlay={0}translucent, \ olcDatabase={2}mdb,cn=config objectClass: olcLDAPConfig objectClass: olcTranslucentDatabase olcDatabase: ldap olcDbURI: ldap://provider02.example.net/ olcDbACLBind: binddn="uid=proxy,dc=example,dc=net" credentials="geheim"

Hinweis: Kommt es beim Import der LDIF-Datei zu einem Fehler wie ldap_add: Invalid syntax (21) für eines der Booleschen Attribute, schauen Sie noch einmal genau, ob sich hinter dem Wert noch Leerzeichen befinden. Falls ja, entfernen Sie diese. Das Zeilenende muss sich direkt hinter dem Booleschen Wert befinden, damit der LDIF-Import den Wert nicht als Zeichenkette interpretiert.

Zu den Parametern im Einzelnen:

olcTranslucentStrict

olcTranslucentStrict

Werden Attribute nur in einem der beiden Verzeichnisse gelöscht, so führt dies durch diesen Parameter zu einer Fehlermeldung. Wird beispielsweise lokal ein Attribut gelöscht und besitzt der Benutzer, mit welchem das Overlay sich mit dem entfernten LDAP-Server verbindet, nicht die hinreichenden Berechtigungen, diese Löschung auch in der entfernten Datenbank durchzuführen, so schlägt die Operation mit einer Constraint violation fehl. Ohne diese Parameter wird die Löschung ohne Meldung ignoriert und stillschweigend nicht durchgeführt.

olcTranslucentNoGlue

olcTranslucentNoGlue

Werden Objekte in der lokalen Datenbank hinzugefügt oder verschoben und die entsprechenden übergeordneten Objekte oder das Objekt selber existieren noch nicht im entfernten Verzeichnis, dann versucht diese, verleimende glue-Einträge zu erstellen, falls dieser Parameter nicht gesetzt ist. Wird dieser Parameter gesetzt,müssen diese Einträge vorher manuell erstellt werden.

Hinweis: Solange lokale Objekte in der entfernten Datenbank nicht erstellt wurden, sind diese auch in der lokalen Datenbank nicht sichtbar.

olcTranslucentLocal

olcTranslucentLocal

Mit diesem Parameter legen Sie fest, nach welchen Attributen ausschließlich in der lokalen Datenbank gesucht werden soll. Befinden sich auch in der entfernten Datenbank Werte für diese Attribute, so werden diese bei der Suche ignoriert.

olcTranslucentRemote

olcTranslucentRemote

Hiermit geben Sie eine Liste von Attributen an, die im Gegensatz zu olcTranslucentLocal nur in der entfernten Datenbank gesucht werden sollen. Eventuell lokal existierende Werte werden somit außer Acht gelassen.

olcTranslucentBindLocal

olcTranslucentBindLocal

Sollte der Bind-Prozess bei der entfernten Datenbank aufgrund eines Authentifizierungsproblems scheitern, so wird versucht, diesen mit den lokalen Anmeldeinformationen zu wiederholen, wenn Sie diesen Parameter setzen.

olcTranslucentPwmodLocal

olcTranslucentPwmodLocal

Hiermit aktivieren Sie die erweiterten Funktionen zur Kennwortänderung nach RFC 3062 für lokal gespeicherte Konten, welche auch in der entfernten Datenbank existieren. Damit kann die Kennwortänderung eines lokalen Benutzers auf das entsprechende Benutzerobjekt in der entfernten Datenbank übertragen werden.

Es folgen die Parameter für das entfernte LDAP-Verzeichnis, hier die Adresse des LDAP-Servers und die Anmeldeinformationen (der Suffix wird hier nicht benötigt, da er sich aus der übergeordneten Datenbank ergibt).

Hinweis: Für die Konfiguration der entfernten LDAP-Datenbank gibt es noch weitere Möglichkeiten der Konfiguration wie zum Beispiel Zugriff per TLS etc. Hierzu finden Sie weitere Hinweise im vorigen Abschnitt.

Wird nur der Parameter olcTranslucentLocal definiert, finden Suchen nach den angegebenen Attributen ausschließlich in der lokalen Datenbank statt. Entsprechend wird nur die entfernte Datenbank durchsucht, wenn ausschließlich der Parameter translucent_remote gesetzt wird. Geben Sie weder translucent_local noch translucent_remote an, so wird in der entfernten Datenbank nach allen Attributen gesucht. Würden Sie in den Parameter olc-TranslucentRemote unter anderem das Attribut givenName eintragen, so ergäbe die Abfrage in Listing 10.2 für das Attribut givenName nicht den Wert Jane aus der lokalen Datenbank, sondern Jane-Mary aus der Datenbank des entfernten Servers.

An dieser Stelle richten wir das Augenmerk noch einmal auf den Parameter translucent_no_glue. In folgendem Beispiel wird noch einmal gezeigt, was passiert, wenn ein lokales Objekt in dem anderen LDAP-Verzeichnis nicht gefunden wird: Es wird auch lokal nicht angezeigt. In Listing 10.7 wird zunächst ein neuer Benutzer invisible auf dem Server provider01 angelegt. Eine anschließende Suche auf den gleichen Server schlägt fehl. Erst nachdem der Benutzer auch auf dem anderen Server provider erzeugt wurde, ist die Suche auf dem provider01 erfolgreich:

Listing 10.7 Fehlender Glue-Eintrag

provider01:~# ldapadd -H ldap://provider01 -D "cn=admin,dc=example,dc=net" -w geheim dn: cn=invisible,dc=example,dc=net objectClass: person cn: invisible sn: Unsichtbar adding new entry "cn=invisible,dc=example,dc=net" provider01:~# ldapsearch -D "cn=admin,dc=example,dc=net" -w geheim \ -H ldap://provider01 -b "cn=invisible,dc=example,dc=net" # extended LDIF # # LDAPv3 # base <cn=invisible,dc=example,dc=net> with scope subtree # filter: (objectclass=*) # requesting: ALL # # search result search: 2 result: 32 No such object matchedDN: dc=example,dc=net # numResponses: 1 provider01:~# ldapadd -H ldap://provider02 -D "cn=admin,dc=example,dc=net" \ -w geheim dn: cn=invisible,dc=example,dc=net objectClass: person cn: invisible sn: Unsichtbar adding new entry "cn=invisible,dc=example,dc=net" provider01:~# ldapsearch -D "cn=admin,dc=example,dc=net" -w geheim \ -H ldap://provider01 -b "cn=invisible,dc=example,dc=net" # extended LDIF # # LDAPv3 # base <cn=invisible,dc=example,dc=net> with scope subtree # filter: (objectclass=*) # requesting: ALL # # invisible, example.net dn: cn=invisible,dc=example,dc=net objectClass: person cn: invisible sn: Unsichtbar # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1

Wenn Sie nun dem Benutzer im entfernten Verzeichnis auf provider02 ein neues Attribut hinzufügen, wird dies auch bei einer Suche über das Verzeichnis auf provider01 sichtbar. Besitzt das Attribut allerdings in der Datenbank auf provider01 einen anderen Wert, so überschreibt dieser den Wert aus der Datenbank von provider02.

| 10.1.2 | valsort |

Das valsort-Overlay dient dazu, Rückgaben von mehrwertigen Attributen auf- oder absteigend zu sortieren. Die Sortierung findet dabei auf dem Server zu dem Zeitpunkt statt, an welchem die Werte des Attributs abgefragt werden. Es findet also keine Manipulation der Daten in der Datenbank statt.

Kommen wir zu einem Beispiel. Die Mitgliedsliste eines Gruppenobjekts enthält die Namen von Benutzerobjekten. Ein Beispiel dafür finden Sie in Listing 10.8:

Listing 10.8 Suche mit der Standardreihenfolge

provider01:~ # ldapsearch -H ldap://localhost \ -D "cn=admin,dc=example,dc=net" \ -W ’(cn=it-staff)’ member -LLL dn: cn=it-staff,ou=groups,dc=example,dc=net member: cn=kania,ou=users,dc=example,dc=net member: cn=ollenburg,ou=users,dc=example,dc=net member: cn=schmidt,ou=users,dc=example,dc=net member: cn=meier,ou=users,dc=example,dc=net member: cn=schmitz,ou=users,dc=example,dc=net

Die Standardreihenfolge ist die der letzten Änderung. Mit dem valsort-Overlay können Sie nun die Reihenfolge bestimmen, beispielsweise auf- oder absteigend von a bis z oder z bis a. Ein mögliches Ergebnis der gleichen Suche wie in Listing 10.8 finden Sie in Listing 10.9:

Listing 10.9 Suche mit der geänderten Reihenfolge

provider01:~ # ldapsearch -H ldap://localhost \ -D "cn=admin,dc=example,dc=net" \ -W ’(cn=it-staff)’ member member: cn=kania,ou=users,,dc=example,dc=net member: cn=meier,ou=users,dc=example,dc=net member: cn=ollenburg,ou=users,,dc=example,dc=net member: cn=schmidt,ou=users,dc=example,dc=net member: cn=schmitz,ou=users,dc=example,dc=net

Die Konfiguration erfolgt dabei in einer Datenbank für das jeweilige Attribut, im obigen Beispiel also auf das Attribut member.

Einrichtung von valsort

Zunächst schauen wir uns direkt die dynamische Konfiguration an. Nach dem Laden des Moduls (siehe Listing 10.10) bestimmen Sie für eine Datenbank die Sortierreihenfolge für einzelne Attribute, wie in Listing 10.11 an einem Beispiel gezeigt.

Listing 10.10 Laden des valsort-Moduls über OLC

dn: cn=module{0},dc=config changetype: modify add: olcModuleLoad olcModuleLoad: valsort.la

Listing 10.11 Konfiguration des valsort-Overlays über OLC

dn: olcOverlay=valsort,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcOverlayConfig objectClass: olcValSortConfig olcOverlay: valsort olcValSortAttr: member dc=example,dc=net alpha-ascend olcValSortAttr: givenName dc=example,dc=net alpha-ascend olcValSortAttr: postalCode dc=example,dc=net alpha-ascend

Für die Attribute member und givenName wird also für den ganzen Teilbaum dc=example, dc=net die Sortierreihenfolge alphanumerisch aufsteigend und für das Attribut postalCode die Reihenfolge numerisch aufsteigend gewählt.

Folgende Sortierungen sind möglich:

alpha-ascend

alpha-ascend

(für Zeichen und Zeichenketten) alphanumerisch aufsteigend

alpha-descend

alpha-descend

(für Zeichen und Zeichenketten) alphanumerisch absteigend

numeric-ascend

numeric-ascend

(für Zahlenwerte) numerisch aufsteigend

numeric-descend

numeric-descend

(für Zahlenwerte) numerisch absteigend

weighted

weighted

(für gewichtete Werte) Sind den Werten des Attributs Gewichtungen in Form{x} (wobei x ein numerischer Wert ist) vorangestellt, werden diese aufsteigend sortiert. Die Gewichtungen werden bei der Ausgabe unterdrückt und nicht ausgegeben.

Dieser Sortierung kann eine der vier anderen Sortierungen nachgestellt werden, um bei gleichen Gewichten eine Sortierung festzulegen.

Nehmen wir also an, wir wollten die Mitglieder der IT-Abteilung stets nach dem Wechsel der Kolleg/innen in das Unternehmen anzeigen lassen. Bringen Sie also die Mitgliedsliste der Gruppe cn=it-staff,ou=groups,dc=example,dc=net in die richtige historische Reihenfolge:

cn={1993}kania,ou=users,dc=example,dc=net

cn={1993}kania,ou=users,dc=example,dc=net

cn={2001}ollenburg,ou=users,dc=example,dc=net

cn={2001}ollenburg,ou=users,dc=example,dc=net

cn={2019}schmidt,ou=users,dc=example,dc=net

cn={2019}schmidt,ou=users,dc=example,dc=net

cn={2005}meier,ou=users,dc=example,dc=net

cn={2005}meier,ou=users,dc=example,dc=net

cn={1989}schmitz,ou=users,dc=example,dc=net

cn={1989}schmitz,ou=users,dc=example,dc=net

Wurde für die Sortierreihenfolge zusätzlich festgelegt, dass es sich um eine gewichtete (weighted) Suche handeln soll:

valsort-attr member dc=example,dc=net weighted alpha-ascend, so liefert eine LDAP-Suche auf die Mitglieder dieser Liste folgendes Resultat:

Listing 10.12 Ausgabe einer gewichteten Liste

provider01:~ # ldapsearch -H ldap://localhost \ -D "cn=admin,dc=example,dc=net" \ -W ’(cn=it-staff)’ member -LLL dn: cn=it-staff,ou=groups,dc=example,dc=net member: cn=schmitz,ou=users,dc=example,dc=net member: cn=kania,ou=users,dc=example,dc=net member: cn=ollenburg,ou=users,dc=example,dc=net member: cn=meier,ou=users,dc=example,dc=net member: cn=schmidt,ou=users,dc=example,dc=net

Wie Sie sehen, wird die Gewichtung nicht mit ausgegeben. Wollen Sie die Gewichtung im Resultat anzeigen lassen, so können Sie dem ldapsearch-Befehl die Option -E 1.3.6.1.4.1.4203.666.5.14=::MAMBAf8= mitgeben (damit setzen Sie die erweiterte Suchoperation LDAP_CONTROL_VALSORT Ihrer Suche explizit auf die richtige Kodierung). Das Ergebnis finden Sie in Listing 10.13:

Listing 10.13 Ausgabe der Gewichtungen

provider:~ # ldapsearch -H ldap://localhost \ -D "cn=admin,dc=example,dc=net" \ -W ’(cn=it-staff)’ member -E 1.3.6.1.4.1.4203.666.5.14=::MAMBAf8= dn: cn=it-staff,ou=groups,dc=example,dc=net member: cn={1989}schmitz,ou=users,dc=example,dc=net member: cn={1993}kania,ou=users,dc=example,dc=net member: cn={2001}ollenburg,ou=users,dc=example,dc=net member: cn={2005}meier,ou=users,dc=example,dc=net member: cn={2019}schmidt,ou=users,dc=example,dc=net

Hinweis: Wenn Sie eine Gewichtung für Attribute einfügen, müssen zukünftig alle Attribute eine Gewichtung in dem jeweiligen Bereich Ihrer Datenbank besitzen. In unserem Fall müssten also sämtliche Attribute vom Type member im gesamten Kontext dc=example,dc=net eine Gewichtung erhalten.

Hinweis: Achten Sie bei der Festlegung der Sortierreihenfolge für ein Attribut auf den Datentyp. Eine numerische Sortierung bei Zeichenketten ergibt zum Beispiel wenig Sinn.

| 10.1.3 | deref |

Das Overlay deref bietet Ihnen die Möglichkeit, bei Suchen zusätzliche Informationen zu erhalten, die im gefundenen Objekt direkt nicht enthalten sind, dieses Objekt aber auf ein anderes Objekt verweist, welches die weiteren Attribute besitzt.

Ein Beispiel dafür wäre, dass Sie sich die Mitglieder einer Gruppe anzeigen lassen wollen, aber sich zusätzlich in dieser Suche auch die Vor- und Nachnamen der Mitglieder zurückgeben lassen wollen. Das Gruppenobjekt besitzt lediglich das member-Attribut. Dessen Werte allerdings sind ja die jeweiligen DN der Objekte der Mitglieder. In diesen wiederum finden sich die gesuchten Attribute givenName und sn. In der Suche per ldapsearch können Sie – nach dem Laden des Overlays deref – die Suchergebnisse über eine erweiterte Operation erweitern. Dazu ergänzen Sie die Suche um den Parameter -E ’deref=member:givenName,sn’.

| 10.1.3.1 | Einrichtung von deref |

Zum Laden des Moduls können Sie die folgende LDIF-Datei verwenden:

Listing 10.14 Laden des Moduls deref

dn: cn=module{0},cn=config changetype: modify add: olcModuleload olcModuleload: deref.la

Nun muss das Overlay noch für die Datenbank aktiviert werden. Dies lässt sich mit einer LDIF-Datei wie der folgenden realisieren:

Das Overlay besitzt keine weiteren Parameter, da sie die gesuchten zusätzlichen Attribute in der späteren Suche angeben.

| 10.1.3.2 | Verwenden von dereferenzierten Suchen |

Nehmen wir das oben begonnene Beispiel auf und verwenden dafür eine Gruppe cn= allusers,ou=groups,dc=example,dc=net. Als Mitglieder seien in dieser Gruppe zum Beispiel die Benutzer cn=userA,ou=users,dc=example,dc=net und cn=userB,ou=users,dc=example, dc=net eingetragen.

Listing 10.15 Benutzer und Gruppe für deref

dn: cn=user_A,ou=users,dc=example,dc=net objectClass: inetOrgPerson givenName: Anna cn: user_A sn: User dn: cn=user_B,ou=users,dc=example,dc=net objectClass: inetOrgPerson givenName: Berta cn: user_B sn: User dn: cn=allusers,ou=groups,dc=example,dc=net objectClass: groupOfNames member: cn=user_A,ou=users,dc=example,dc=net member: cn=user_B,ou=users,dc=example,dc=net cn: allusers

In Listing 10.16 sehen Sie das Ergebnis einer Suche ohne Verwendung einer Derefenzierung:

Listing 10.16 Herkömmliche Suche ohne deref

provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -H ldap://provider01 -x -w geheim -b dc=example,dc=net ’(cn=allusers)’ -LLL dn: cn=allusers,ou=groups,dc=example,dc=net member: cn=user_A,ou=users,dc=example,dc=net member: cn=user_B,ou=users,dc=example,dc=net cn: allusers objectClass: groupOfNames objectClass: top

Führen wir die Suche nach der Gruppe nun mit der entsprechenden deref-Erweiterung durch, erhalten Sie, wie in Listing 10.17 zu sehen, die gewünschten zusätzlichen Informationen:

Listing 10.17 Suche mit deref

provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -H ldap://provider01 -x -w geheim -b dc=example,dc=net ’(cn=allusers)’ -LLL -E deref=member:givenName,sn dn: cn=allusers,ou=groups,dc=example,dc=net # member: <givenName=Anna>;<sn=User>;cn=user_A,ou=users,dc=example,dc=net # member: <givenName=Berta>;<sn=User>;cn=user_B,ou=users,dc=example,dc=net member: cn=user_A,ou=users,dc=example,dc=net member: cn=user_B,ou=users,dc=example,dc=net cn: allusers objectClass: groupOfNames objectClass: top

| 10.2 | Datenmanipulation |

In diesem Abschnitt sollen einige Overlays beschrieben werden, mit denen Objektdaten in einer Datenbank manipuliert werden.

| 10.2.1 | memberOf |

Tragen Sie Benutzer in Gruppen als Mitglieder ein, hilft Ihnen das Overlay memberof , bei den jeweiligen Benutzern das operationale Attribut memberOf mit dem Gruppennamen zu füllen. So versetzen Sie sich in die Lage, beim Benutzer auslesen zu können, zu welchen Gruppen das Objekt gehört.

Hinweis: Das Overlay memberof besitzt seit der aktuellen Version 2.5 den Status deprecated. Für Umgebungen mit einer Replikation wird zudem vom Einsatz dieses Overlays abgeraten. Empfohlen wird stattdessen der Einsatz des Overlays dynlist (siehe Abschnitt 10.2.2).

Das Overlay benötigt immer eine Gruppe, die ein Attribut mit einem vollständigen DN besitzt. Die DN-Syntax für das Attribut ist die 1.3.6.1.4.1.1466.115.121.1.12 oder 1.3.6.1.4.1.1466.115.121.1.34.

Hinweis: Gruppen vom Typ GroupOfURLs können nicht zusammen mit dem Overlay memberof genutzt werden, da diese Objektklasse kein Attribut besitzt, in welchem der DN eines Objekts abgelegt werden kann. Deren member-Attribut wird ja erst beim Zugriff auf das Objekt mit den Ergebnissen einer LDAP-Suche gefüllt.

Einrichtung von memberOf

Die LDIF-Datei, mit der Sie die eine Konfiguration dynamisch über OLC hinzufügen können, finden Sie in Listing 10.18. Nach dem Laden des Moduls werden zwei Konfigurationen für das Overlay für die beiden Klassen groupOfNames und groupOfUniqueNames eingerichtet.

Listing 10.18 Dynamische Konfiguration von memberOf

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: memberof.la dn: olcOverlay=memberof,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcMemberOf objectClass: olcOverlayConfig olcOverlay: memberof olcMemberOfGroupOC: groupOfNames olcMemberOfMemberAD: member olcMemberOfDangling: error olcMemberOfRefInt: TRUE dn: olcOverlay=memberof,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcMemberOf objectClass: olcOverlayConfig olcOverlay: memberof olcMemberOfGroupOC: groupOfUniqueNames olcMemberOfMemberAD: uniqueMember olcMemberOfDangling: error olcMemberOfRefInt: TRUE

Die Parameter haben dabei die folgende Bedeutung:

1. olcMemberOfGroupOC

Über dieses Attribut wird der Gruppentyp festgelegt. Der Default-Wert ist hier groupOfNames.

2. olcMemberOfMemberAD

Hier wird festgelegt, welches Attribut der Gruppe beobachtet werden soll. Wichtig ist hier, dass das Attribut einen kompletten DN speichert. Der Default-Wert für diesen Parameter ist member.

3. olcMemberOfDangling

Dieser Parameter ist sehr hilfreich, wenn Sie den DN eines Benutzers von Hand eintragen. Denn hier wird der DN überprüft und entsprechend der Einstellung des Parameters reagiert. Der Parameter kann folgende Werte annehmen:

(a) ignore

Fehler werden ignoriert, und der falsche DN wird in die Gruppe eingetragen. Das ist auch das Standardverhalten.

(b) drop

Der falsche DN wird nicht eingetragen, und es gibt auch keine Fehlermeldung.

(c) error

Hier wird eine Fehlermeldung ausgeworfen, die auf den falschen DN hinweist. Die Standardmeldung ist eine Constraint violation.

4. olcMemberOfRefInt

Ja, auch das Overlay memberOf kann für die referentielle Integrität sorgen.

Wie Sie hier sehen, wird das Overlay zweimal konfiguriert. Das ist auch richtig so, denn Sie können das Overlay immer nur für einen Gruppentyp konfigurieren. Wollen Sie mehrere Gruppentypen konfigurieren, müssen Sie für jeden Typ eine eigene Konfiguration erstellen.

Legen Sie jetzt

eine Benutzerin cn=demouser,ou=users,dc=example,dc=net und

eine Benutzerin cn=demouser,ou=users,dc=example,dc=net und

eine Gruppe cn=demogruppe,ou=groups,dc=example,dc=net

eine Gruppe cn=demogruppe,ou=groups,dc=example,dc=net

an und fügen Sie demouser anschließend der demogroup hinzu. Kontrollieren Sie dann, wie sich das im Anschluss auf das Benutzerobjekt auswirkt. Anhand von Listing 10.19 können Sie die Schritte nachverfolgen:

Listing 10.19 Interne Attribute eines Demousers

provider01:~# ldapadd -D "cn=admin,dc=example,dc=net" -wgeheim dn: cn=demouser,ou=users,dc=example,dc=net objectClass: inetOrgPerson cn: demouser sn: User givenName: Demo adding new entry "cn=demouser,ou=users,dc=example,dc=net" dn: cn=demogroup,ou=groups,dc=example,dc=net objectClass: groupOfNames cn: demogroup member: cn=demouser,ou=users,dc=example,dc=net adding new entry "cn=demogroup,ou=groups,dc=example,dc=net" provider01:~ # ldapsearch -D "cn=admin,dc=example,dc=net" -wgeheim \ ’(cn=demouser)’ -LLL givenName sn + dn: cn=demouser,ou=users,dc=example,dc=net sn: User structuralObjectClass: inetOrgPerson entryUUID: 63957b7c-9f36-1039-8073-b712325e471e creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221119163549Z memberOf: cn=demogroup,ou=groups,dc=example,dc=net givenName: Demo entryCSN: 20221119164117.493849Z#000000#000#000000 modifiersName: cn=admin,dc=example,dc=net modifyTimestamp: 20221119164117Z entryDN: cn=demouser,ou=users,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE

Hier sehen Sie den zusätzlichen memberOf -Eintrag für die Gruppe. So können Sie jetzt über eine gezielte Suche feststellen, in welchen Gruppen ein DN eingetragen ist.

Hinweis: Achten Sie auf das Plus-Symbol (+) beim ldapsearch-Befehl. Das Attribut memberOf ist ein operationales Attribut und wird bei einer Suchoperation standardmäßig nicht mit ausgegeben.

Ein Problem ergibt sich, wenn Sie das Modul erst aktivieren, wenn bereits Gruppen mit Mitgliedern in Ihrem Verzeichnis vorhanden sind. Diese werden von dem Overlay nicht nachträglich durchsucht und die entsprechenden Benutzerobjekte aktualisiert. Dies geschieht ausschließlich bei Änderungen an einem Gruppenobjekt, wenn ein Benutzerobjekt hinzugefügt oder gelöscht wird. Dazu müssen Sie sich eines Skripts bedienen, welches die Gruppenobjekte im Verzeichnis nach Mitgliedern durchsucht und die entsprechenden Benutzerobjekte aktualisiert. Ein Beispiel für solch ein Skript findet Sie in Listing 10.20. Nachdem Sie Ihre Anmeldenamen und dessen Kennwort eingegeben haben, werden die Mitglieder aller Gruppen einmal gelöscht und wieder hinzugefügt. Damit wird auch das operationale Attribut memberOf der jeweiligen Benutzer aktualisiert.

Listing 10.20 Skript zum Aktualisieren des memberOf-Attributs

#!/bin/bash echo -n "Bitte geben sie den DN des Administratorkontos an : " read ADM echo -n "Bitte geben sie das Kennwort zur LDAP-Authentifizierung ein : " read PASS for GRP in ‘ldapsearch -D "$ADM" -w$PASS -b "dc=example,dc=net" \ ’(objectClass=groupOfNames)’ -LLL dn|grep "^dn:"|sed s/"dn: "//‘ do for MEMBER in ‘ldapsearch -D "$ADM" -w$PASS -b $GRP -LLL \ member|grep "^member:"|sed s/"member: "//g‘ do ldapmodify -D "$ADM" -w$PASS << EOF dn: $GRP changetype: modify delete: member member: $MEMBER dn: $GRP changetype: modify add: member member: $MEMBER EOF done done

| 10.2.2 | dynlist |

Mit dem dynlist-Overlay können Sie das Attribut einer Klasse dynamisch gestalten, d. h. anstatt bei einer Instanz eines Objektes statische Werte in ein Attribut einzutragen, können Sie diesen Wert als Suchfilter definieren. Bei jedem Abruf dieses Attributs erhalten Sie dann als Wert das Ergebnis dieser Suche zurück.

Seinen Einsatz findet dieses Overlay häufig im Fall von dynamischen Gruppen. Insbesondere in großen und sich häufig ändernden Umgebungen (Benutzer/innen wechseln beispielsweise das Team oder die Abteilung) kann die Pflege der einzelnen Gruppen eine zeitaufwendige Sache werden. Damit Sie die Liste der Gruppenmitglieder nicht dauernd manuell pflegen müssen und sich diese Liste dynamisch ändert, kann das Overlay dynlist diese Aufgabe übernehmen. Dabei wird die Gruppenmitgliedschaft durch Eigenschaften des Benutzerobjekts geregelt. So können Sie beispielsweise einen Benutzer dynamisch in eine Gruppe Ingenieure aufnehmen, sobald dessen Attribut employeeType den Wert Ingenieur enthält.

Einrichtung von dynlist

In diesem Abschnitt werden wir das dynlist-Overlay im Zusammenhang mit eben diesen dynamischen Gruppen einrichten. Dazu verwenden wir statt der Klasse groupOfNames die Objektklasse GroupOfURLs. Diese Klasse besitzt das Attribut memberURL. Daher müssen Sie das Schema zunächst um die Klasse groupOfURLs erweitern. Dieses Attribut member-URL erhält als Wert eine LDAP-Suche in Form einer URI. Ein Beispiel hierfür wäre:

ldap:///dc=example,dc=net?dn?sub?(employeeType=Ingenieur),

also eine Suche nach allen Objekten unterhalb des Kontextes dc=example,dc=net, deren Attribut employeeType den Wert Ingenieur besitzt. Als Rückgabe wird dann das Attribut dn dieser Objekte geliefert. In Bild 10.1 ist dies schematisch dargestellt.

Bild 10.1 Ablauf einer Anfrage nach Mitgliedern einer dynamischen Gruppe

Die Schemaerweiterung können Sie durch den folgenden Befehl aus Listing 10.21 erreichen:

Listing 10.21 Schemaerweiterung für dynlist

slapadd -b cn=config -l /opt/symas/etc/openldapschema/dyngroup.ldif

Erinnerung: Denken Sie daran, dass mit diesem Befehl die LDIF-Datei unter dem Benutzer nach /opt/symas/etc/openldap/slapd.d/cn=config/cn=schema/ kopiert wird, mit dem Sie gerade angemeldet sind. Tun Sie das also als Benutzer root, so kann der slapd-Daemon, welcher ja als Benutzer openldap läuft, nicht darauf zugreifen. Daher sollte der Befehl also entweder mit sudo -u openldap vorangestellt ausgeführt werden oder Sie müssten im Anschluss mit chown die Rechte nachjustieren.

Als Nächstes können Sie nun das entsprechende Modul laden. Das Listing 10.22 zeigt eine passende LDIF-Datei.

Listing 10.22 Laden des dynlist-Moduls

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: dynlist.la

Nun können Sie die datenbankspezifische Konfiguration des Overlays erstellen. Diese Konfiguration definiert für eine Objektklasse (in unserem Fall groupOfURLs) das Attribut, welches eine LDAP-Such-URI enthält (hier also memberURL) und unter welchem Attributsnamen die Werte zurückgegeben werden sollen (in unserem Beispiel owner). Sie können dazu die LDIF-Datei aus Listing 10.23 verwenden:

Listing 10.23 Einrichtung von dynlist

dn: olcOverlay=dynlist,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcDynamicList objectClass: olcOverlayConfig olcOverlay: dynlist olcDlAttrSet: groupOfURLs memberURL

Im vorliegenden Beispiel wird also festgelegt, dass das Attribut memberURL von Objekten der Klasse groupOfURLs in der Datenbank eine Such-URI enthalten wird. Damit erhalten Sie eine dynamische Liste.

Nehmen wir als Beispiel eine Mailingliste. Legen wir einen Benutzer mit einer E-Mail-Adresse wie in Listing 10.24 an.

Listing 10.24 Anlegen eines Benutzers mit einer Mailadresse

dn: cn=ing-1,ou=users,dc=example,dc=net objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person cn: ing-1 userPassword: {ARGON2}$argon2i$v=19$m=4096,t=3,p=1$ZGJmZGRkc3NzMTIzNDg$0t \ RScpmdeUoX14JfH6SWf7mtx6sjL30vFR+IeVgmiK8 sn: Ingenieur mail: ing-1@example.net employeeType: Ingenieur

Als Nächstes legen Sie nun eine dynamische Liste an, welche die Mail-Adresse aller Ihrer Ingenieure zurückliefern soll. In Listing 10.25 sehen Sie ein Beispiel dafür.

Listing 10.25 Anlegen einer Mailingliste für Ingenieure

dn: cn=Mailingliste,ou=groups,dc=example,dc=net objectClass: groupOfURLs cn: Mailingliste memberURL: ldap:///dc=example,dc=net?mail?sub?(employeeType=Ingenieur)

Im Attribut memberURL ist die benötigte Suche hinterlegt. Diese durchsucht den Kontext dc=example,dc=net und den Teilbaum darunter nach Objekten, bei welchen das Attribut employeeType den von uns gewünschten Wert Ingenieur enthält, und gibt als Ergebnis den Wert des Attributes mail zurück. Eine Abfrage per ldapsearch liefert Ihnen nun das erwartete Ergebnis, wie in Listing 10.26 gezeigt:

Listing 10.26 Ergebnis einer dynamischen Liste

root@provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -x -W \ -H ldap://localhost -b dc=example,dc=net ’(cn=Mailingliste)’ dn: cn=Mailingliste,ou=groups,dc=example,dc=net objectClass: groupOfURLs cn: Mailingliste memberURL: ldap:///dc=example,dc=net?mail?sub?(employeeType=Ingenieur) mail: ing-1@example.net

Hinweis: Das jeweilige Attribut, welches in einer dynamischen Liste als angezeigter Wert Verwendung findet, wird in der Datenbank nicht geändert. Sie erhalten beim Zugriff auf das Objekt für dieses Attribut diejenigen Werte, die zu diesem Zeitpunkt als das Ergebnis der jeweiligen Abfrage aus der Datenbank zurückgegeben werden.

Sollen die zurückgegebenen Attribute unter dem Namen eines anderen Attributs angezeigt werden, so können Sie die Konfiguration des Attributs olcDlAttrSet aus Listing 10.23 anpassen. Geben Sie dort als dritten Wert eine Zuordnung in der Form Anzeigeattribut:Suchattribut an. Besitzen also die Benutzer im Feld description ihre Mailadresse, so würde sich das Attribut olcDlAttrSet wie folgt ändern:

Listing 10.27 Geänderte Zuordnung des Rückgabewertes

olcDlAttrSet: groupOfURLs memberURL mail:description

| 10.2.2.1 | Dynamische Gruppen |

Darüber hinaus lassen sich mit dynlist auch dynamische Gruppen realisieren. Dazu fügen Sie dem Attribut olcDlAttrSet aus Listing 10.23 als dritten Wert member an. Damit werden die durch die memberURL zurückgegebenen Objektnamen(DN) als member angezeigt. Listing 10.28 zeigt Ihnen die angepasste Konfiguration des Overlays:

Listing 10.28 Konfiguration für dynamische Gruppen

dn: olcOverlay=dynlist,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcDynamicList objectClass: olcOverlayConfig olcOverlay: dynlist olcDlAttrSet: groupOfURLs memberURL member

Legen Sie zum Testen nun ein Objekt der Klasse groupOfURLs wie in Listing 10.29 an:

Listing 10.29 Einrichtung einer dynamischen Gruppe

dn: cn=Ingenieure,ou=groups,dc=example,dc=net objectClass: groupOfURLs cn: Ingenieure memberURL: ldap:///dc=example,dc=net??sub?(employeeType=Ingenieur)

In dem Beispiel wird also kein spezielles Attribut wie mail aus Listing 10.24 zurückgegeben. Mit der angepassten Konfiguration aus Listing 10.28 liefert die Suche dann die gewünschte Liste von Mitgliedern.

Listing 10.30 Rückgabe einer dynamischen Gruppe

root@provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -x -W \ -H ldap://localhost -b dc=example,dc=net ’(cn=Ingenieure)’ dn: cn=Ingenieure,ou=groups,dc=example,dc=net cn: Ingenieure objectClass: groupOfURLs memberURL: ldap:///dc=example,dc=net??sub?(employeeType=Ingenieur) member: cn=ing-1,ou=users,dc=example,dc=net

Nun gibt es zwar eine dynamische Gruppe von Benutzern, aber in den Benutzerobjekten ist nicht ersichtlich, in welchen Gruppen diese Mitglied sind. Dazu benötigen wir nur noch eine Ergänzung in der Konfiguration des Overlays aus Listing 10.28. Das Attribut olcDlAttr-Set wird ein weiteres Mal ergänzt. Hinzugefügt wird nun jenes Attribut der gefundenen Objekte, in welchem die Namen der dynamischen Gruppen hinterlegt werden sollen, in denen das Objekt als Mitglied aufgelistet wird. Dies wird für gewöhnlich das (operationale) Attribut memberOf eines Benutzerobjekts sein. Wird ein Benutzer also Mitglied (member) einer dynamischen Gruppe, so wird deren Name beim Benutzerobjekt unter memberOf eingetragen. Wenn Sie diese Funktionalität nun nicht nur für dynamische Gruppen, sondern auch statische Gruppen der Klasse groupOfNames bekommen möchten, so geben Sie zusätzlich auch noch deren Klassennamen mit an. Im Beispiel von Listing 10.31 wird genau dies umgesetzt:

Listing 10.31 Konfiguration für dynamische Gruppen

dn: olcOverlay=dynlist,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcDynamicList objectClass: olcOverlayConfig olcOverlay: dynlist olcDlAttrSet: groupOfURLs memberURL member+memberOf@groupOfNames

Wichtig: Mit der letzten Änderung erreichen Sie den gleichen Effekt wie mit der Einrichtung des (veralteten) Overlays memberof (siehe Abschnitt 10.2.1).

| 10.2.3 | refint |

Mit dem Overlay refint wird die referenzielle Integrität einer Datenbank geprüft und gewährleistet, d. h. Verweise auf Objekte in der Datenbank werden kontrolliert und korrigiert, falls etwas am Objekt geändert wird.

Ein klassisches Beispiel sind Gruppen bzw. Gruppenmitgliedschaften. Das Hinzufügen eines Benutzers zu einer Gruppe führt zum Eintrag des DNs des Benutzerobjekts in das Attribut member der Gruppe. Wird der DN umbenannt, weil sich der RDN oder der Kontext des Objekts ändert, oder wird der Benutzer gelöscht, dann würde der member-Eintrag im Gruppenobjekt ungültig. Das Overlay refint hilft genau an dieser Stelle, indem es beim Erstellen einer Referenz auf ein Objekt eine Art Rückverweis aus dem referenzierenden das referenzierte Objekt erstellt. Ändert sich nun das Objekt, so ändert sich auch der entsprechende Eintrag. Im Fall der Gruppe würde sich der entsprechende member-Eintrag ändern, wenn sich am DN des Mitglieds etwas ändert.

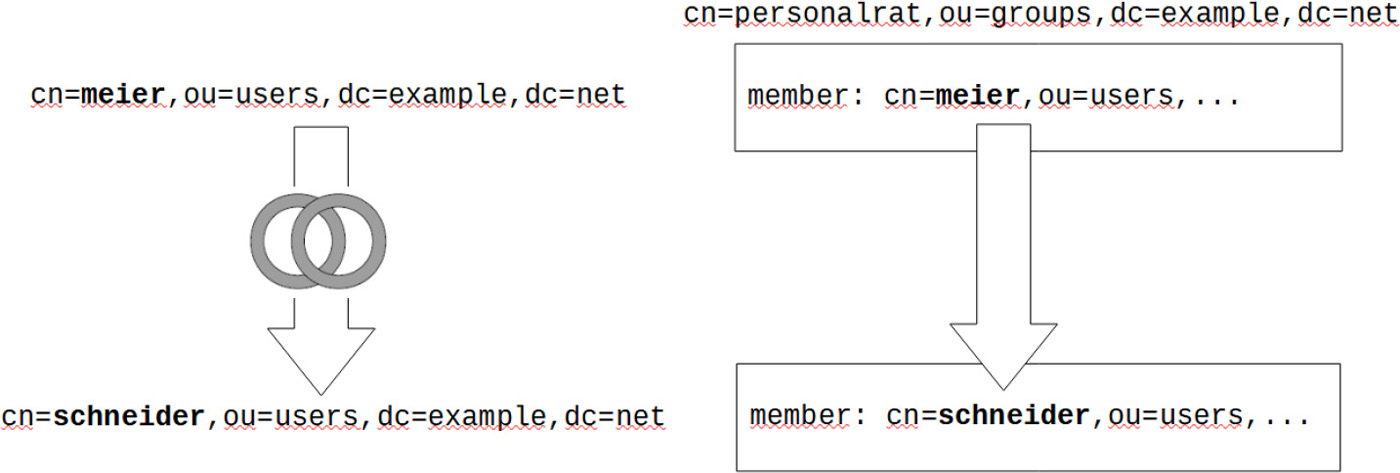

Ein kurzes Beispiel: Nehmen wir eine Gruppe cn=personalrat,ou=groups,dc=example, dc=net mit dem Mitglied cn=meier,ou=users,dc=example,dc=net. Der DN des Benutzers steht also als Wert im member-Attribut der Gruppe. Heiratet der Benutzer und ändert seinen Namen, so ändert sich eventuell auch dessen Benutzerobjekt, beispielsweise in cn=schneider,ou=users,dc=example,dc=net. Ohne das refint-Overlay würde das member-Attribut damit einen falschen Wert enthalten. Mit dem Overlay wird bei der Änderung am (referenzierten) Benutzerobjekt automatisch auch eine Änderung an dem (referenzierenden) Gruppenobjekt durchgeführt und das member-Attribut aktualisiert, so wie Sie es in Bild 10.2 sehen.

Bild 10.2 Referenzielle Integrität

Natürlich können Sie alle Gruppen vom Typ GroupOfUniqueNames, GroupOfNames und GroupOfURLs immer auch dynamisch mit dem Overlay dynlist (s. u.) erstellen, aber in großen Verzeichnisbäumen ist es oft sinnvoll, bestimmte Gruppen statisch zu verwalten. Das Problem mit dynamisch erzeugten Objekten ist deren Ressourcennutzung, da zur Änderung der Gruppen immer der Verzeichnisbaum durchsucht werden muss. In größeren Bäumen sollten Sie daher stets abwägen, ob Sie eine Gruppe statisch oder dynamisch verwalten wollen.

Anlegen von Gruppen

Damit wir das Overlay testen können, sollen als Erstes verschiedene Objekte vom Typ GroupOfUniqueNames, GroupOfNames und GroupOfURLs angelegt werden.

Hinweis: Denken Sie daran, dass Sie für die Erstellung von Objekten des Typs GroupOfURLs das entsprechende Schema dyngroup.ldif einbinden müssen, beispielsweise mit einem Befehl wie ldapadd -D cn=admin,dc=example,dc=net -W -f /opt/symas/etc/openldap/schema/dyngroup.ldif.

Damit Sie die Objekte nicht alle von Hand anlegen müssen, nutzen Sie die LDIF-Datei first.ldif mit dem Inhalt aus Listing 10.32:

Listing 10.32 LDIF für die ersten Objekte

dn: cn=benutzer,ou=groups,dc=example,dc=net objectClass: posixGroup gidNumber: 10000 cn: benutzer dn: uid=u1,ou=users,dc=example,dc=net objectClass: posixAccount objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person loginShell: /bin/bash homeDirectory: /home/u1 gidNumber: 10000 uid: u1 cn: user 1 userPassword:: $argon2i$v=19$m=4096,t=3,p=1$4oCdc2FsdHNhbHRzYWx0c2FsdOKAnQ$lkpaRI/mgLUwziwi/3/PRKxoRHrBoEfwg1RB+Inwqgc uidNumber: 10000 sn: 1 givenName: user dn: uid=u2,ou=users,dc=example,dc=net objectClass: posixAccount objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person loginShell: /bin/bash homeDirectory: /home/u2 gidNumber: 10000 uid: u2 cn: User 2 userPassword:: $argon2i$v=19$m=4096,t=3,p=1$4oCdc2FsdHNhbHRzYWx0c2FsdHnigJ0$gfNbRryMdQMuy035XsscaLR1WpuM3JfSLF5SICOeniI= uidNumber: 10001 sn: 2 givenName: User dn: uid=u3,ou=users,dc=example,dc=net objectClass: posixAccount objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person loginShell: /bin/bash homeDirectory: /home/u3 gidNumber: 10000 uid: u3 cn: User 3 userPassword:: $argon2i$v=19$m=4096,t=3,p=1$4oCdc2FsdHNhbHRzYWx0eXNhbHR54oCd$ZWG6w6/PeJNlqjsgwT2X3JH1F02M/UEu/mvBLoWZQPk= uidNumber: 10002 sn: 3 givenName: User dn: uid=u4,ou=users,dc=example,dc=net objectClass: posixAccount objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person loginShell: /bin/bash homeDirectory: /home/u4 gidNumber: 10000 uid: u4 cn: User 4 userPassword:: $argon2i$v=19$m=4096,t=3,p=1$4oCdc2FsdHNhbHR5c2FsdHlzYWx0eeKAnQ$njk04Ufc9ZSmzB68gAok6s9hF2H7aNqXAcGQoD/tyso= uidNumber: 10003 sn: 4 givenName: User dn: uid=u5,ou=users,dc=example,dc=net objectClass: posixAccount objectClass: inetOrgPerson objectClass: organizationalPerson objectClass: person loginShell: /bin/bash homeDirectory: /home/u5 gidNumber: 10000 uid: u5 cn: User 5 userPassword:: $argon2i$v=19$m=4096,t=3,p=1$4oCdc2FsdHlzYWx0eXNhbHR5c2FsdHnigJ0$uCWTCFCsYF847+xen2x2EuL1eU8d8kdl9SFzZ7gtZ4I= uidNumber: 10004 sn: 5 givenName: User dn: cn=Namen,ou=groups,dc=example,dc=net cn: Namen objectClass: groupOfNames member: uid=u1,ou=users,dc=example,dc=net dn: cn=unique,ou=groups,dc=example,dc=net cn: unique objectClass: groupOfUniqueNames uniqueMember: uid=u2,ou=users,dc=example,dc=net dn: cn=urls,ou=groups,dc=example,dc=net cn: urls objectClass: groupOfURLs memberURL: uid=u3,ou=users,dc=example,dc=net

Hier werden neben den benötigten Gruppen auch gleich die Benutzer angelegt und als Mitglieder in den Gruppen eingetragen. Alle Benutzer aus dem LDIF haben das Passwort geheim.

Wie Sie an dem LDIF sehen, müssen Sie beim Anlegen der Objekte vom Typ GroupOfUniqueNames und GroupOfNames mindestens einen Benutzer beim Anlegen der Gruppe zuordnen. Gemäß der Schemadefinition kann eine Gruppe dieses Typs nie ohne Mitglieder existieren. Hier empfiehlt es sich, eventuell immer einen Dummy-Account quasi als Platzhalter zu erstellen. Anders bei einer Gruppe vom Typ GroupOfURLs, welche auch ohne die Zuweisung eines Mitglieds erstellt werden kann.

Einrichtung von refint

Die dynamische Konfiguration entnehmen Sie dem Listing 10.33:

Listing 10.33 Dynamische Konfiguration von refint

dn: cn=module{0},cn=config changetype: modify add: olcModuleload olcModuleload: refint.la dn: olcOverlay=refint,olcDatabase={2}mdb,cn=config objectClass: olcOverlayConfig objectClass: olcRefintConfig olcOverlay: refint olcRefintAttribute: memberURL uniqueMember member olcRefintNothing: cn=dummy,ou=users,dc=example,dc=net

In Listing 10.33 sehen Sie die Zeile olcRefintNothing: cn=dummy,ou=users,dc=example,dc=net. Dieser Eintrag sorgt dafür, dass es keine Gruppe ohne Mitglieder gibt. Wie oben beschrieben, müssen die beiden Objekte GroupOfNames und GroupOfUniqueNames immer mindestens ein Mitglied haben.

Löschen Sie jetzt den letzten Benutzer der Gruppe, wird das Overlay als Mitglied den vorgegebenen Namen als Mitglied eintragen. Der Name muss ein gültiger DN sein, das Objekt selbst muss aber nicht im Verzeichnisbaum existieren. Wenn Sie neue Mitglieder in die Gruppe eintragen, müssen Sie den Dummy-Eintrag händisch entfernen.

Wie können Sie nun sehen, ob ein Gruppenobjekt vom refint-Overlay verändert wurde? Dazu müssen Sie sich die internen Attribute der Gruppe ansehen: Dort wird nach einer solchen Änderung dann als modifiersName der Wert cn=Referential Integrity Overlay eingetragen. Listing 10.34 zeigt diese Attribute:

Listing 10.34 Liste der internen Attribute

root@provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -w geheim \ # -b dc=example,dc=net ’(cn=Namen)’ -LLL + dn: cn=Namen,ou=groups,dc=example,dc=net structuralObjectClass: groupOfNames entryUUID: 345942a0-50f8-1037-9b86-fff2818e7f58 creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221029132415Z entryCSN: 20221029145958.037873Z#000000#000#000000 modifyTimestamp: 20221029145958Z modifiersName: cn=Referential Integrity Overlay entryDN: cn=Namen,ou=groups,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE

Wollen Sie den Namen des Attributs modifiersName ändern, können Sie das über den Parameter olcRefintModifiersName in der Konfiguration des Overlays realisieren. Der Wert für das Attribut muss ein Distinguished Name sein, wobei das Objekt nicht existieren muss. In Listing 10.35 sehen Sie ein Beispiel, wie Sie das Overlay entsprechend abändern können.

Listing 10.35 Änderung des Modifiers

dn: olcOverlay={2}refint,olcDatabase={2}mdb,cn=config changetype: modify add: olcRefintModifiersName olcRefintModifiersName: cn=refint,dc=example,dc=net

Damit sieht das Ergebnis dann wie folgt aus:

Listing 10.36 Rückgabe des geänderten Modifiers

root@provider01:~# ldapsearch -D cn=admin,dc=example,dc=net -w geheim \ # -b dc=example,dc=net ’(cn=Namen)’ -LLL + dn: cn=Namen,ou=groups,dc=example,dc=net structuralObjectClass: groupOfNames entryUUID: 345942a0-50f8-1037-9b86-fff2818e7f58 creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221035105378Z entryCSN: 20221035105378.137454Z#000000#000#000000 modifyTimestamp: 20221035105378Z modifiersName: cn=refint,dc=example,dc=net entryDN: cn=Namen,ou=groups,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE

Hinweis: Der LAM prüft intern, ob ein Objekt, das gelöscht werden soll, zu den entsprechenden Gruppentypen gehört, und löscht sie aus der Gruppe. Zudem prüft der LAM, ob Sie das letzte Mitglied einer Gruppe löschen, die ohne Mitglieder nicht existieren kann. Wenn das der Fall ist, verweigert der LAM das Löschen der Gruppe mit einer entsprechenden Fehlermeldung. Das Overlay refint wird beim Einsatz des LAM nicht berücksichtigt!

Einen wichtigen Punkt müssen Sie noch bedenken: Das Löschen der Mitglieder mittels des Overlays refint wird bei einer Replikation NICHT auf die Slave-Server repliziert. Das bedeutet, Sie müssen das Overlay auf allen LDAP-Servern einrichten.

Jetzt werden alle Gruppen, in denen DNs als Mitgliedsname verwendet werden, automatisch aktualisiert.

| 10.2.4 | unique |

Das unique-Overlay sorgt dafür, dass der Wert eines Attributs innerhalb einer Datenbank (entweder im gesamten Baum oder einem Teilbaum) eindeutig ist. Ein gutes Beispiel für die Nutzung des Overlays unique ist das Attribut mail. In diesem Attribut können Sie die Mail-Adresse eines Benutzers hinterlegen. Nur besitzen Benutzer häufig nicht nur eine, sondern mehrere Mail-Adressen. In der Praxis kommen gern noch Mail-Adressen einer oder mehrerer Funktionen oder von bestimmten Projekten hinzu. Dabei kommt es dann irgendwann dazu, dass Mail-Adressen doppelt eingetragen werden. Mithilfe von valsort können Sie das Attribut zwar sortieren und damit vielleicht einen doppelten Eintrag schneller finden, aber schöner wäre es doch, wenn der Server darauf achtet, dass ein doppelter Eintrag gar nicht erst möglich ist. Genau dafür ist das Overlay unique verantwortlich. In der aktuellen Version wurde das Overlay zudem dahingehend überarbeitet, sogenannte Race Conditions zu vermeiden. Dabei wird die Datenbank gesperrt, sobald eine Änderung an einem unique-Attribut vorgenommen wird. Damit kann vermieden werden, dass zwei Objekte gleichzeitig den identischen Wert in dem jeweiligen Attribut erhalten.

Einrichtung von unique

Die Einrichtung des Overlays ist relativ einfach. Wenn Sie das Overlay konfigurieren, denken Sie wieder daran, dass das entsprechende Modul geladen werden muss. Die Attribute, welche später in der Datenbank eindeutig sein sollen, definieren Sie über LDAP-URIs.

Für die dynamische Konfiguration können Sie die LDIF-Dateien aus Listing 10.37 verwenden:

Listing 10.37 Dynamische Konfiguration von refint

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: unique.la dn: olcOverlay=unique,olcDatabase={2}mdb,cn=config objectClass: olcUniqueConfig olcOverlay: unique olcUniqueURI: ldap:///dc=example,dc=net?uid?sub

Nach dem Aktivieren des Overlays sorgt der Parameter olcUniqueURI dafür, dass ein Wert für das Attribut uid im gesamten LDAP-Verzeichnis nicht mehrfach auftreten kann und somit keine doppelten Anmeldenamen vergeben werden können.

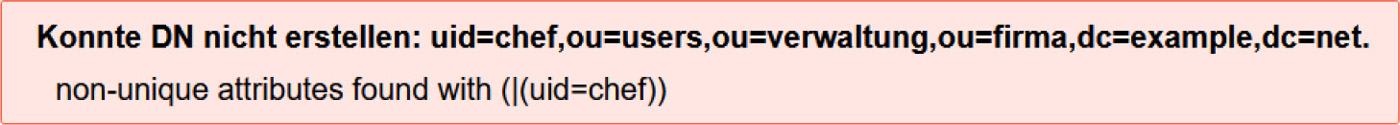

Sollten Sie versuchen, eines der Attribute bei zwei unterschiedlichen Objekten mit einem identischen Wert zu belegen, erhalten Sie die Fehlermeldung RESULT tag=103 err=19 text=some attributes not unique im Log. Auch der LAM oder das Apache Directory Studio werden beim Versuch, eines der Attribute einem schon vorhandenen Wert zuzuweisen, eine entsprechende Fehlermeldung ausgeben.

Versuchen Sie daher, zwei Benutzer mit derselben UID in unterschiedlichen OUs anzulegen. Als Erstes können Sie zum Beispiel einen Benutzer wie in Listing 10.38 anlegen.

Listing 10.38 Bestehender Benutzer

dn: uid=chef,ou=users,ou=produktion,ou=firma,dc=example,dc=net objectClass: top objectClass: person objectClass: organizationalPerson objectClass: inetOrgPerson sn: Eins givenName: User uid: chef cn: Chef

Wenn Sie jetzt versuchen, die folgende LDIF-Datei aus Listing 10.39 zu importieren,

Listing 10.39 Zu importierender Benutzer mit gleicher UID

dn: uid=chef,ou=users,ou=verwaltung,ou=firma,dc=example,dc=net objectClass: top objectClass: person objectClass: organizationalPerson objectClass: inetOrgPerson sn: Zwei givenName: User uid: chef cn: Chef

wird das zu einem Fehler führen, wie Listing 10.40 zeigt:

Listing 10.40 Erwarteter Fehler beim Import

provider01:~ # ldapadd -D "cn=admin,dc=example,dc=net" -W -f userzwei.ldif adding new entry "uid=chef,ou=users,ou=Verwaltung,dc=example,dc=net" ldap_add: Constraint violation (19) additional info: some attributes not unique

Im LDAP Account Manager sieht der Fehler nach einem Dateiupload der zweiten LDIF-Datei wie in Bild 10.3 aus:

Bild 10.3 Fehlermeldung im Apache Directory Studio

| 10.2.5 | constraint |

Durch die Definitionen von Attributen im Schema eines Verzeichnisdienstes werden die Typen der einzelnen Attribute einer Objektklasse definiert. In manchen Fällen kann das aber nicht genügen, und es sollen genauere Festlegungen und Regeln für die Inhalte getroffen werden. Mithilfe des Overlays constraint lassen sich die bereits durch den Attributtyp vorgegebenen Einschränkungen weiter verfeinern. Ein Beispiel hierfür wäre wiederum das Attribut mail. Als Attributtyp ist hier im Standardschema der Typ IA5String (International Alphabet No.5, die internationale ASCII-Version) festgelegt. Damit lassen sich für dieses Attribut beliebige Zeichenketten als E-Mail-Adresse (und damit eventuell nicht erwünschte) eintragen. Anhand von Constraints können Sie an dieser Stelle genaue Vorgaben für den Aufbau oder die Werte dieses Attributs in der Datenbank wie z.B. <Text>@<Text>.<Text> oder <Text>@hanser-fachbuch.de festlegen. Wird dann versucht, einen Wert in ein Attribut einzutragen, welcher den jeweiligen Regeln nicht entspricht, so erhalten Sie Constraint violation-Fehler.

Einrichtung von constraint

Schauen wir uns die dynamische Konfiguration an. Zunächst wird wie gehabt das entsprechende Modul geladen und anschließend das dazu gehörige Konfigurationsobjekt angelegt. Beispielhafte LDIF-Dateien finden Sie in Listing 10.41:

Listing 10.41 OLC-Konfiguration für constraint

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: constraint.la dn: olcOverlay=constraint,olcDatabase={2}mdb,cn=config changetype: add objectClass: top objectClass: olcConfig objectClass: olcOverlayConfig objectClass: olcConstraintConfig olcOverlay: constraint olcConstraintAttribute: mail regex ^[[:alnum:]]+@[[:alnum:]]+\.[[:alnum:]]+$ olcConstraintAttribute: mail regex ^[[:alnum:]]+@hanser.de$ \ restrict="ldap:///ou=redakteure,dc=example,dc=net??sub"

Dieses Beispiel legt zunächst das Format des mail-Attributs auf die Form<Zeichen>@<Zeichen>.<Zeichen> fest. Für den Teilbaum ou=Verwaltung,dc=example,dc=net wird für den Domänenanteil der E-Mail-Adresse darüber hinaus firma.de vorgeschrieben.

Tipp: Ein Blick in die Manuals von slapo-constraint zeigt Ihnen, dass Sie mit den Regeln sehr weit gehen können. So lässt sich mit dem Beispiel aus Listing 10.42 eine Einschränkung für den Teilbaum dc=example,dc=net mit den Attributen cn, sn und givenName derart konstruieren, dass das Attribut cn immer die Kombination ”given-Name sn” enthalten muss:

Listing 10.42 Komplexere Möglichkeiten mit constraint

constraint_attribute cn,sn,givenName set "(this/givenName + [ ] + this/sn) & this/cn" restrict="ldap:///dc=example,dc=net??sub?( objectClass=inetOrgPerson)"

Legen Sie sich nun als Beispiel die OU und den Benutzer für die Redaktion mit dem Listing 10.43 an. Im Folgenden werden wir dann versuchen, einem Redakteur eine E-Mail zu geben.

Listing 10.43 Anlegen eines Redakteurs

dn: ou=redakteure,dc=example,dc=net objectClass: organizationalUnit ou: redakteure dn: cn=redakteur,ou=redakteure,dc=example,dc=net objectClass: inetOrgPerson cn: redakteur sn: redakteur

In Listing 10.44 nehmen wir eine LDIF-Datei changemail.ldif mit einer Änderung, welche gegen die erste Regel aus Listing 10.41 verstößt:

Listing 10.44 Änderung mit Regelverstoß

provider01:~# cat changemail.ldif dn: cn=redakteur,ou=redakteure,dc=example,dc=net changetype: modify add: mail mail: redakteur@hanser

Der Versuch, diese Datei zu importieren, wird dann mit einem Fehler abbrechen.

Listing 10.45 Verstoß gegen ein Constraint

provider01:~# ldapmodify -D "cn=admin,dc=example,dc=net" -W -f changemail.ldif modifying entry "cn=redakteur,ou=redakteure,dc=example,dc=net" ldap_modify: Constraint violation (19) additional info: modify breaks constraint on mail

Die festgelegte Einschränkung greift. Da der Domänenanteil der E-Mail-Adresse nur eine Ebene statt wie gefordert zwei besitzt, kommt es zu einem entsprechenden Fehler. Korrigieren Sie die LDIF-Datei und versuchen es erneut. Das Ergebnis sehen Sie in Listing 10.46:

Listing 10.46 Import einer regelkonformen LDIF-Datei

provider01:~# cat changemail.ldif dn: cn=redakteur,ou=redakteure,dc=example,dc=net changetype: modify add: mail mail: redakteur@hanser.de provider01:~# ldapmodify -D "cn=admin,dc=example,dc=net" -W -f changemail.ldif modifying entry "cn=redakteur,ou=redakteure,dc=example,dc=net" provider01:~/# ldapsearch -D "cn=admin,dc=example,dc=net" -W ’(cn=redakteur)’ \ mail -LLL dn: cn=redakteur,ou=redakteure,dc=example,dc=net mail: redakteur@hanser.de

| 10.2.6 | dds |

Wer kennt das nicht? Ein neuer Praktikant, ein Mitarbeiter mit einem Zeitvertrag oder eine externe Mitarbeiterin, welche nur ein paar Tage, Wochen oder Monate im Unternehmen ist, benötigt Zugriff auf Netzwerkressourcen. Alle brauchen ein Konto, um sich im Netz anmelden oder um auf eine Applikation auf einem Webserver zugreifen zu können. Wenn Sie jetzt ein Konto für diese Mitarbeiter anlegen, müssen Sie sicherstellen, dass das Konto nach dem Ausscheiden des entsprechenden Mitarbeiters wieder gelöscht wird. Schöner wäre es doch, wenn der LDAP-Server sich selber um das Löschen der entsprechenden Objekte kümmern würde. Und das kann er auch, und zwar mithilfe des Overlays dds (Dynamic Directory Service). Mit diesem Overlay lassen sich Objekte mit einer begrenzten Lebensdauer erstellen.

Einrichtung von dds

Für die dynamische Konfiguration benötigen Sie eine LDIF-Datei wie beispielsweise die in Listing 10.47 gezeigte:

Listing 10.47 OLC-Konfiguration von dds

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: dds.la dn: olcOverlay=dds,olcDatabase={2}mdb,cn=config changetype: add objectClass: olcOverlayConfig objectClass: olcDDSConfig olcOverlay: dds olcDDSmaxTtl: 1d olcDDSminTtl: 30s olcDDSdefaultTtl: 60s olcDDSinterval: 5s olcDDStolerance: 1s olcDDSmaxDynamicObjects: 10

Die einzelnen Parameter haben dabei die folgenden Bedeutungen:

olcDDSmaxTtl 1d

olcDDSmaxTtl 1d

Dieser Wert gibt an, um welchen Wert eine Lebensdauer für ein dynamisches Objekt maximal verlängert werden kann. Im Beispiel beträgt er genau einen Tag. Der Wert muss zwischen 86400 und 31557600 Sekunden liegen, also einem Tag und einem Jahr.

olcDDSminTtl 30s

olcDDSminTtl 30s

Das ist die minimale Verlängerung für die Lebensdauer eines dynamischen Objekts.

olcDDSdefaultTtl 1m

olcDDSdefaultTtl 1m

Mit diesem Wert legen Sie fest, wie lang die Lebensdauer beim Erstellen eines Objekts ist. Ist dieser Wert nicht gesetzt, so wird bei neuen Objekten dds-max-ttl als Standardwert eingetragen.

olcDDSinterval 5s

olcDDSinterval 5s

Legt fest, wie oft der LDAP-Server prüfen soll, ob ein dynamisches Objekt gelöscht werden soll. Beachten Sie bei der Festlegung dieses Wertes: Je häufiger Sie den LDAP-Server die dynamischen Objekte prüfen lassen und je mehr dieser Objekte Sie haben, desto höher ist die Last auf dem LDAP-Server. Einen Wert von einer Minute sollten Sie in Produktivsystemen nicht unterschreiten. Die hier verwendeten fünf Sekunden sollen uns nur helfen, schneller zu sehen, ob das Overlay seinen Dienst verrichtet.

olcDDStolerance 1s

olcDDStolerance 1s

Dieser Wert legt eine Frist fest, nach der das Löschen des Objekts starten muss. Immer vom Zeitpunkt aus, zu dem der LDAP-Server den Ablauf der Lebensdauer festgestellt hat.

olcDDSmaxDynamicObjects 10

olcDDSmaxDynamicObjects 10

Über diesen Parameter können Sie die maximale Anzahl an dynamischen Objekten in dem Kontext, auf den sich die Datenbank bezieht, begrenzen. Wenn der Wert nicht gesetzt ist, ist die Anzahl nicht beschränkt.

Für die Verwendung des Overlays müssen die zu verwaltenden Objekte die zusätzliche Objektklasse dynamicObject besitzen. Diese Objektklasse besitzt keine eigenen Attribute. Ein zeitlich begrenztes Objekt wie ein einzelner Benutzer wird später um diese Klasse erweitert. Das Vorhandensein dieser zusätzlichen Klasse zeigt dem LDAP-Dienst an, dass es sich um ein zeitlich begrenztes Objekt handelt.

Vor solch einer Erweiterung müssen Sie zunächst das Overlay selbst konfigurieren, denn während der Erweiterung eines Objekts um die zusätzliche Klasse werden die benötigten Werte für die Attribute der Objektklasse aus der Overlay-Konfiguration ausgelesen.

Erst nachdem Sie diese Konfiguration durchgeführt haben, können Sie das erste dynamische Objekt anlegen. Im Beispiel in Listing 10.48 wird ein SimpleSecurityObject erstellt:

Listing 10.48 LDIF-Datei für ein dynamisches Objekt

dn: uid=praktikant,ou=users,dc=example,dc=net objectClass: SimpleSecurityObject objectClass: dynamicObject objectClass: account uid: praktikant userPassword: $argon2i$v=19$m=4096,t=3,p=1$aWVncmVsaXVocmVsaXVoaXVo$XaM4ud \ wt29uhWsflnneBaSUu/Rx6KGJf0p+NWCKTPts

Speichern Sie das Beispiel aus Listing 10.48 unter dem Namen praktikant.ldif ab und legen Sie das Objekt mit ldapadd an. Anschließend lassen Sie sich das Objekt sofort mit ldapsearch auflisten (denn die Ablaufzeit ist ja in unserem Fall auf eine Minute gestellt), und zwar einmal alle Attribute und einmal alle internen Attribute. Listing 10.49 zeigt den kompletten Vorgang:

Listing 10.49 Anlegen des dynamischen Objekts

provider01:~# ldapadd -D "cn=admin,dc=example,dc=net" -W -f praktikant.ldif adding new entry "cn=praktikant,ou=users,dc=example,dc=net" provider01:~# ldapsearch -D "cn=admin,dc=example,dc=net" -W \ ’(cn=praktikant)’ -LLL dn: cn=praktikant,ou=users,dc=example,dc=net objectClass: person objectClass: dynamicObject cn: praktikant sn: Praktikant provider01:~# ldapsearch -D "cn=admin,dc=example,dc=net" -W \ ’(cn=praktikant)’ -LLL + dn: cn=praktikant,ou=users,dc=example,dc=net entryTtl: 60 entryExpireTimestamp: 20221120094801Z structuralObjectClass: person entryUUID: 72241f3c-9fc6-1039-8a39-d3365007fb84 creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221120094701Z entryCSN: 20221120094701.481823Z#000000#000#000000 modifiersName: cn=admin,dc=example,dc=net modifyTimestamp: 20221120094701Z entryDN: cn=praktikant,ou=users,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE

Beim ersten Auflisten der Attribute sehen Sie keines der dynamischen Attribute, da es sich um sogenannte operationale Attribute handelt. Erst wenn Sie sich die operationalen Attribute des Objekts mit der zusätzlichen Option + anzeigen lassen, sehen Sie die zusätzlichen Werte wie zum Beispiel den entryTtl von 60 Sekunden sowie den entryExpireTimestamp, also den Ablaufzeitpunkt des Objekts eine Minute nach Erstellung (siehe createTimestamp) (Sie werden bemerken, dass die Zeitstempel in der Datenbank stets in UTC angegeben werden, um sie unabhängig vom geografischen Standpunkt des Servers zu machen). Suchen Sie nach einer Minute (beziehungsweise nach dem Zeitpunkt, der unter dem Attribut entryExpireTimestamp angegeben ist) erneut nach dem Objekt, und Sie werden feststellen, dass das Objekt verschwunden ist.

Was ist, wenn der Praktikant nun länger als ursprünglich geplant bleibt und Sie also die Lebensdauer des dynamischen Objekts verlängern wollen? Und wer darf die Lebensdauer verlängern?

Zuerst beantworten wir mal die Frage, wer die Zeit verlängern darf: zum einen der Benutzer, welcher im rootDN eingetragen ist, zum anderen jeder, der an dem Attribut entryTtl das Recht manage besitzt. Mit diesem Recht können Sie interne Attribute ändern. Schlagen wir noch einmal einen Bogen zurück zu Kapitel 9, «Berechtigungen mit ACLs»: Wenn beispielsweise der Besitzer eines Objekts die Lebensdauer selbstständig verlängern können soll, müssen Sie die Liste Ihrer ACLs um die Regel aus Listing 10.50 erweitern:

Listing 10.50 ACL für die Änderung der Lebensdauer

access to attrs=entryTtl by self manage by * read

Jetzt zur Frage, wie Sie die Lebensdauer verändern. Dazu können Sie zum Beispiel die LDIF-Datei change-ttl.ldif verwenden. Listing 10.51 zeigt den Inhalt der Datei:

Listing 10.51 LDIF zum Ändern der Lebensdauer

dn: cn=praktikant,ou=users,dc=example,dc=net changetype: modify replace: entryTtl entryTtl: 300

Damit hat praktikant fünf weitere Minuten, in der Datenbank zu überleben.

Theoretisch. Denn wenn Sie jetzt das Objekt erneut anlegen und anschließend versuchen, das Objekt mithilfe der LDIF-Datei zu verändern, werden Sie auf den Fehler aus Listing 10.52 treffen:

Listing 10.52 Fehler beim Ändern der entryTtl

provider01:~# ldapmodify -x -D "cn=admin,dc=example,dc=net" -W \ -f change-ttl.ldif modifying entry "cn=praktikant,ou=users,dc=example,dc=net" ldap_modify: Constraint violation (19) additional info: entryTtl: no user modification allowed provider01:~# ldapmodify -x -D "cn=praktikant,ou=users,dc=example,dc=net" -W \ -f change-dyn.ldif modifying entry "cn=ffluechtig,ou=users,dc=example,dc=net" ldap_modify: Constraint violation (19) additional info: entryTtl: no user modification allowed

Sowohl der rootDN als auch der Benutzer selbst bekommen eine Fehlermeldung beim Versuch, das Attribut zu verändern, und das, obwohl die ACL gesetzt wurde. Warum ist das so? Das Attribut entryTtl ist laut RFC4512 ein NO-USER-MODIFICATION-Attribut. Das schließt sogar den rootDN ein. Also kann niemand auf diesem Weg das Attribut ändern. Aber für das Kommando ldapmodify gibt es den Parameter -e relax. Damit aktivieren Sie eine Erweiterung, mit der auch operationale Attribute geändert werden können. In Listing 10.53 schauen wir uns noch einmal die Situation nach dem Anlegen und nach dem Verlängern an:

Listing 10.53 Erfolgreiches Ändern des Attributs entryTtl

provider01:~/LDAP# ldapadd -D "cn=admin,dc=example,dc=net" -W \ -f praktikant.ldif adding new entry "cn=praktikant,ou=users,dc=example,dc=net" provider01# ldapsearch -D "cn=admin,dc=example,dc=net" -W \ ’(cn=praktikant)’ -LLL + dn: cn=praktikant,ou=users,dc=example,dc=net entryTtl: 60 entryExpireTimestamp: 20221120102834Z structuralObjectClass: person entryUUID: 1c30d5c4-9fcc-1039-8a45-d3365007fb84 creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221120102734Z entryCSN: 20221120102734.261455Z#000000#000#000000 modifiersName: cn=admin,dc=example,dc=net modifyTimestamp: 20221120102734Z entryDN: cn=praktikant,ou=users,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE provider01# ldapadd -D "cn=admin,dc=example,dc=net" -W \ -f change-ttl.ldif -e relax modifying entry "cn=praktikant,ou=users,dc=example,dc=net" provider01# ldapsearch -D "cn=admin,dc=example,dc=net" -W \ ’(cn=praktikant)’ -LLL + dn: cn=praktikant,ou=users,dc=example,dc=net structuralObjectClass: person entryUUID: 1c30d5c4-9fcc-1039-8a45-d3365007fb84 creatorsName: cn=admin,dc=example,dc=net createTimestamp: 20221120102734Z entryTtl: 300 entryExpireTimestamp: 20221120103243Z entryCSN: 20221120102743.596669Z#000000#000#000000 modifiersName: cn=admin,dc=example,dc=net modifyTimestamp: 20221120102743Z entryDN: cn=praktikant,ou=users,dc=example,dc=net subschemaSubentry: cn=Subschema hasSubordinates: FALSE

Nach dem Anlegen hätte er nur die standardmäßig eingestellte Minute in der Datenbank verbracht (entryExpireTimestamp: 20221120102834Z, eine Minute nach createTimestamp: 20221120102734Z). Nach der (jetzt erfolgreichen) Verlängerung hat er fünf weitere Minuten bis zur Löschung erhalten (entryExpireTimestamp: 20221120103243Z, fünf Minuten nach dem modifyTimestamp: 20221120102743Z).

Hinweis: Wenn Sie später die Replikation einrichten (siehe Kapitel 12, «Replikation des OpenLDAP-Baums»), müssen Sie darauf achten, dass die Attribute entryTl und entryExpireTimestamp nicht repliziert werden. Auf einen Slave-LDAP-Server müssen in der syncrepl-Direktive die Zeilen aus Listing 10.54 eingetragen werden:

Listing 10.54 Einträge auf einem Slave-Server

schemachecking = off exattrs=entryTtl,entryExpireTimestamp

Ohne diese Einträge wird eine Replikation nicht funktionieren.

Dann ist da noch das immer wiederkehrende Thema Performance. Da auf das Attribut entryExpireTimestamp regelmäßig zugegriffen wird (falls der Wert für dds-interval gering eingestellt ist, wird er dies umso häufiger tun), ist es wichtig, dieses Attribut zu indizieren. Erstellen Sie deshalb für die jeweilige Datenbank einen Index wie in Listing 10.55:

Listing 10.55 Eintrag für den Index

dn: olcDatabase={2}mdb,cn=config changetype: modify add: olcDbIndex olcDbIndex: entryExpireTimestamp eq

Erzeugen Sie im Anschluss die Indexdatenbank mit dem Befehl slapindex, wie in Listing 10.56 aufgezeigt:

Listing 10.56 Erzeugen der Indexdatenbank

root@provider01:~# slapindex The first database does not allow slapindex; using the first available one (2)

Der Hinweis hinsichtlich der Datenbank macht darauf aufmerksam, dass die Datenbanken 0(config) und 1(monitor) keinen Index unterstützen, sondern erst die mdb-Datenbank mit der Nummer 2. Mit dem Befehl slapindex -n2 könnte diese Meldung vermieden werden, da sie direkt das Auffrischen des Index der zweiten Datenbank startet.

Damit sind Sie jetzt in der Lage, mithilfe der verschiedenen Overlays bestimmte Vorgänge zu automatisieren oder zu vereinfachen.

| 10.3 | Zusatzfunktionen |

Im letzten Abschnitt dieses Kapitels wollen wir uns nun Overlays anschauen, welche zusätzliche Funktionen mitbringen. Dazu gehören zwei Overlays für Protokollierung, eines für die Einführung von Kennwortrichtlinien sowie eines, welches Sie für die spätere Replikation der Datenbank(en) benötigen.

| 10.3.1 | Vorabbemerkungen zur Protokollierung |

Bevor wir mit der Protokollierung beginnen, hier noch ein paar generelle Anmerkungen hinsichtlich deren Sinn und Zweck. Sie sollten sich vor der Einrichtung ein paar Fragen stellen, inwieweit Sie überhaupt protokollieren wollen, müssen und/oder dürfen. Bei der Protokollierung (und damit auch der Überwachung der Aktivitäten innerhalb der Datenbank und somit auch eventuell der betroffenen Benutzer) gelangen Sie schnell in die Bereiche des Datenschutzes, für die zumindest in unseren Gefilden zum Glück strenge Regelungen gelten.

Mit den beiden Overlays accesslog und auditlog können Sie die Zugriffe auf und Änderungen an Objekten in einer LDAP-Datenbank zum Teil sehr detailliert protokollieren. So können Sie z.B. überwachen, welche Benutzer an welchen Objekten Adressinformationen ändern oder welche Benutzer sich wann und von wo mit ihrem Verzeichnis verbunden haben. Dies kann in einigen Fällen sicher sinnvoll sein, wenn Änderungen in bestimmten Bereichen nachvollziehbar sein müssen. Dabei können aber schnell, wie eingangs erwähnt, datenschutzrechtliche Belange berührt werden, da es sich um personenbezogene Daten handelt und Sie den Zugriff auf diese Protokollinformationen genügend absichern müssen.

Überlegen Sie sich also daher gut, was Sie protokollieren und wer darauf (Lese-)Rechte bekommt. Stellen Sie aber auch sicher, dass die Protokolle revisionssicher angelegt werden, sie also im Nachhinein nicht geändert werden können.

Hinzu kommen aber auch rein praktische Erwägungen. Stark genutzte LDAP-Server erzeugen eine massive Anzahl von Ereignissen. Diese zu protokollieren, belastet den oder die Server gegebenenfalls in einem erheblichem Maße: zum einen durch das eigentliche Protokollieren, zum anderen durch den dadurch belegten Platz.

Fragen Sie sich daher vor der Einrichtung der Protokollierung:

In welchen Datenbanken ist eine Protokollierung notwendig oder sinnvoll?

In welchen Datenbanken ist eine Protokollierung notwendig oder sinnvoll?

Welche Art der Zugriffe möchten Sie protokollieren?

Welche Art der Zugriffe möchten Sie protokollieren?

Wer benötigt (Lese-)Rechte auf die Informationen der Protokolle?

Wer benötigt (Lese-)Rechte auf die Informationen der Protokolle?

Wie lang müssen oder dürfen Sie die Informationen aufbewahren?

Wie lang müssen oder dürfen Sie die Informationen aufbewahren?

Welche gesetzlichen Regelungen müssen Sie einhalten?

Welche gesetzlichen Regelungen müssen Sie einhalten?

Wie stellen Sie sicher, dass die Protokollinformationen nicht geändert werden?

Wie stellen Sie sicher, dass die Protokollinformationen nicht geändert werden?

Wen müssen Sie in den Entscheidungsprozess mit einbeziehen (Betriebsrat, Datenschutzbeauftragte/r)?

Wen müssen Sie in den Entscheidungsprozess mit einbeziehen (Betriebsrat, Datenschutzbeauftragte/r)?

Hinweis: Hier soll Ihnen keine Angst vor der Protokollierung gemacht werden. Sie werden sehen, dass es kein Hexenwerk ist, sie einzurichten. Aber es bedarf einiges an Vorüberlegungen, sie sinnvoll und vor allem rechtskonform einzurichten.

| 10.3.2 | accesslog |

Das Overlay accesslog ist eine von zwei Möglichkeiten der Protokollierung. Die Informationen werden dabei als Objekte in einer eigenen LDAP-Datenbank abgelegt und können durch entsprechende Abfragen ausgelesen werden.

Hinweis: Diese Art der Protokollierung wird für die Delta-Replikation zwischen LDAP-Servern benötigt. Wir kommen in Kapitel 12, «Replikation des OpenLDAP-Baums», noch einmal darauf zurück.

Folgende vier Zugriffsarten aus der Tabelle 10.1 auf die Objekte einer Datenbank können Sie damit überwachen:

Tabelle 10.1 Zu überwachende Zugriffe des Overlays accesslog

session |

fasst die Operationen bind, unbind und abandon zusammen. |

reads |

umfasst die compare- und search-Operationen. |

writes |

beinhaltet die Operationen add, delete, modify und modrdn. |

all |

alle Zugriffe: session, reads und writes |

Einrichtung von accesslog

Für die dynamische Konfiguration sind folgende drei Schritte notwendig:

1. Laden des Moduls: Zunächst müssen Sie dem LDAP-Service mitteilen, dass das entsprechende Modul geladen werden soll. Dazu müssen Sie dem Objekt cn=module{0}, cn=config einen weiteren Wert für das Attribut olcModuleLoad hinzufügen, z.B. mit folgender LDIF-Datei:

Listing 10.57 OLC-Konfiguration zum Laden des accesslog-Moduls

dn: cn=module{0},cn=config changetype: modify add: olcModuleLoad olcModuleLoad: accesslog.la

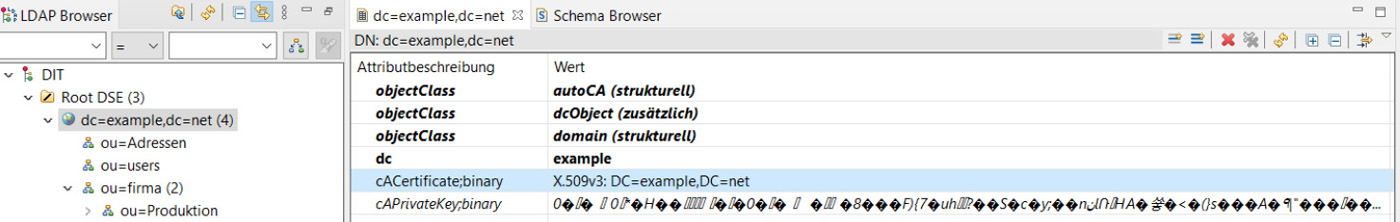

2. Erstellen der Datenbank für die Protokollobjekte: Damit das Overlay seine Objekte in einem eigenen, separaten Kontext ablegen kann, benötigen Sie dafür eine neue eigene Datenbank. Diese lässt sich beispielsweise mit folgenden LDIF-Anweisungen anlegen:

Listing 10.58 OLC-Konfiguration für die accesslog-Datenbank

dn: olcDatabase=mdb,cn=config changetype: add objectClass: olcMdbConfig objectClass: olcDatabaseConfig olcDatabase: mdb olcDbDirectory: /var/symas/ldap-accesslog olcAccess: to * by dn.base="cn=admin,dc=example,dc=net" read olcSuffix: cn=myaccesslog

Denken Sie daran, den angegebenen Ordner vor der Erstellung des Datenbankobjekts zu erstellen und die entsprechenden Rechte für den entsprechenden Benutzer (openldap) sowie die Gruppe (openldap) zu vergeben, unter dem der LDAP-Dienst auf Ihrem Server läuft.

Listing 10.59 Verzeichnis für das AccessLog

mkdir /var/symas/ldap-accesslog chown openldap.openldap /var/symas/ldap-accesslog chmod 750 /var/symas/ldap-accesslog