In diesem Kapitel wollen wir Ihnen die wichtigsten Anwendungsbausteine Ihrer zukünftigen IT vorstellen. Wir haben diese danach unterteilt, was essenziell wichtig für jedes Unternehmen ist (Muss-Anwendungsbausteine) und was möglicherweise nur für ein bestimmtes Geschäftsmodell oder im Laufe der Zeit für Sie wichtig sein könnte (Kann-Anwendungsbausteine).

Die in den nachfolgenden Abschnitten beschriebenen Muss-Anwendungsbausteine gehören grundsätzlich zur IT jedes neuen Unternehmens. Lediglich in begründeten Ausnahmefällen sollten Sie erwägen, auf einzelne Elemente der Muss-Anwendungsbausteine zu verzichten, etwa auf bestimmte Marketingmaßnahmen im Internet.

Office-Pakete gehören als typische Bürosoftware zur Basisausstattung jedes Unternehmens. Sie zeichnen sich durch ein gleichbleibendes und konsistentes Design aus. Zudem beinhalten sie oft Standardschnittstellen zur Integration zwischen den einzelnen Programmen. Ein weiterer Vorteil von Office-Paketen ist der günstigere Preis, verglichen mit dem Erwerb der einzelnen Programme. Mittlerweile gibt es einen großen Platzhirsch (Microsoft Office) und einige weitere, durchaus gleichwertige Alternativen, die Sie am Ende dieses Abschnitts 4.1.1 als Marktübersicht finden.

Im Kern bestehen alle Office-Pakete aus den folgenden fünf Komponenten:

Für alle gängigen Office-Pakete gibt es eine Vielzahl von Fachbüchern, die einem die Handhabung im Stil von Klickanleitungen erläutern. Nachfolgend sollen Ihnen deshalb die wichtigsten Nutzungsmöglichkeiten lediglich summarisch aufgezeigt werden.

Als Quasistandard in der Textverarbeitung hat sich inzwischen das Programm »Word« von Microsoft etabliert. Hauptnutzen eines solchen modernen Textverarbeitungsprogramms ist, dass bereits bei der Bearbeitung des Dokuments das Schriftstück so aussieht, wie es später gedruckt oder verteilt wird. Das heißt, dass der Ersteller bereits während des Schreibens das Layout gestalten kann. Dabei hängt der Nutzen für den Benutzer weniger von der Funktionsvielfalt ab (im Durchschnitt werden von einer Software nur 5–10% des Funktionsumfangs genutzt) als vielmehr von der Bedienbarkeit, der Benutzerfreundlichkeit der Oberfläche und der Verbreitung des genutzten Dateiformats. Die Benutzerfreundlichkeit zeigt sich vor allem in der Anzahl der Klicks, bis man zur gewünschten Funktion gelangt, der Einheitlichkeit der Darstellung, der einzelnen Funktionsmodule sowie der Anzahl der hierarchischen Ebenen, also der Menüleisten, Menüs, Optionen, Schaltflächen und Fenster. Für die Erstellung von einfachen Briefen, komplexen Broschüren, Heften, Dokumentationen oder Geschäftsberichten gibt es im Wesentlichen folgende Funktionen:

Serienbriefe Sie möchten denselben Brief an mehrere Adressaten versenden, möglicherweise sogar mit persönlicher Anrede? Sie kennen das sicherlich von Briefen, die Sie regelmäßig von Banken, Versicherungen oder anderen Institutionen erhalten. Vielleicht haben Sie einen ersten Kundenstamm, den Sie personalisiert über Ihr neues Unternehmen informieren möchten? Mit der Serienbrieffunktion ist das kein Problem. Sie müssen hierfür zunächst einen entsprechenden Brief schreiben. Achten Sie hierbei einfach auf die gängigen Layoutvorschriften zur Erstellung von Geschäftsbriefen. Den Adressblock links oben sowie die Anredezeile lassen Sie bitte bewusst frei. Bevor Sie den Brief speichern, machen Sie sich bitte Gedanken, welche personalisierten Inhalte Ihrer Empfänger Sie im Brief haben möchten. Dies könnten der Firmenname, die Anrede (also Herr oder Frau), der Nachname, die Straße, die PLZ, die Stadt etc. sein.

Als zweite Datei benötigen Sie nun eine Liste mit den entsprechenden Adressen. Eine solche Liste sollten Sie mit einem Tabellenkalkulationsprogramm erstellen. Eine Möglichkeit ist, diese Liste komplett neu zu erstellen. Speichern Sie Ihre Kontakte konsequent in einem E-Mail-Programm, so können Sie als weitere Möglichkeit die infrage kommenden Kontakte hier markieren und ebenfalls in Listenform exportieren. Somit müssen Sie die Adressen nicht von Hand schreiben. Mit Ihrem Tabellenkalkulationsprogramm können Sie die Liste nun abschließend bearbeiten und zum Beispiel weitere Spalten mit entsprechenden Inhalten pro Datensatz einfügen.

Ist Ihre Adressatenliste fertig, so öffnen Sie wieder Ihr Briefdokument. Wählen Sie hier nun die entsprechende Liste als Datenbasis für Ihren Seriendruck aus. Bevor Sie die Serienbrieffunktion starten können, müssen Sie nun noch die entsprechenden »Platzhalter« für den Adressblock und die Anredezeile einfügen. Das heißt, Ihr Adressblock beinhaltet in der Vorlage nicht »Firma Mustermann GmbH«, sondern lediglich »Firma«. Wenn Sie sämtliche Platzhalter an der richtigen Stelle platziert haben und den Serienbrief für alle Datensätze erzeugen, erstellt das Textverarbeitungsprogramm nun für jeden Adressaten einen eigenen Brief. Das Ergebnis könnte daher aussehen wie in Abbildung 4-1.

Abb. 4-1: Serienbrief (Microsoft Excel 2010)

Formatvorlagen und Verzeichnisse Gerade bei der Erstellung von umfangreichen Broschüren, Leitfäden oder Pflichtenheften nehmen die Formatierung und das Layouten erhebliche Zeit in Anspruch. Dies kann mit dem Einsatz von Formatvorlagen deutlich vereinfacht werden. Doch was ist eine Formatvorlage? Eine Formatvorlage definiert für einen bestimmten, wiederkehrenden Textbaustein dessen Schriftart, Schriftgröße, Schriftfarbe, ob er kursiv, fett oder unterstrichen ist etc. So können Sie zum Beispiel für alle Überschriften der ersten Hierarchiestufe die Formatvorlage »Überschrift 1« definieren. Das heißt, wenn Sie in Ihrem Dokument eine Hauptüberschrift schreiben müssen, z.B. »Einleitung«, so formatieren Sie diesen Textbaustein einfach mit der Formatvorlage »Überschrift 1«. Ebenso können Sie zum Beispiel mit Aufzählungen oder dem Standardfließtext verfahren. Der Vorteil ist, dass, wenn Sie nun doch alle Hauptüberschriften lieber in Schriftgröße 18 statt 20 haben möchten, Sie nur die Formatvorlage und nicht jede einzelne Überschrift anpassen müssen.

Aus den Formatvorlagen ergeben sich außerdem weitere Möglichkeiten bezüglich der Erstellung von Verzeichnissen, wie beispielsweise Inhaltsverzeichnissen. Wenn Sie beispielsweise alle Überschriften sauber mit Formatvorlagen belegt haben, können Sie mit dem Verzeichnisassistenten nun automatisiert ein Inhaltsverzeichnis erstellen.

Tabellenkalkulationsprogramme dienen häufig der Erstellung von Prognosen, Vertriebs-, Finanz- und Produktionsplanungen sowie von statistischen Grafiken. Sie zeichnen sich durch eine Darstellung in Tabellenblättern aus, die aus eindeutig nummerierten oder durch Buchstaben gekennzeichneten Zeilen und Spalten bestehen. Die Schnittstelle einer Spalte und Zeile wird dabei als Zelle bezeichnet und ist eindeutig adressierbar. Eine Zelle kann Text, Zahlen oder Formeln beinhalten. Formeln ermöglichen dabei, dass Zellen durch mathematische, finanzmathematische, statistische sowie Datums- und Zeitfunktionen oder Matrizenfunktionen miteinander in Beziehung gesetzt werden können. Im Folgenden werden dazu einige Beispiele aufgezeigt:

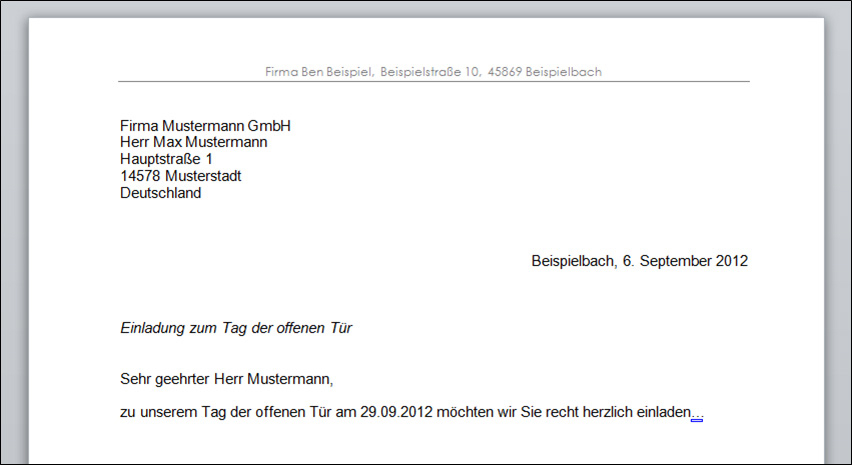

In Abbildung 4-2 ist beispielhaft dargestellt, wie die Zelle B3 durch die einfache Multiplikation des Auftragswerts und der Auftragswahrscheinlichkeit, die für diese Zelle als feste Formel definiert ist, den entsprechenden gewichteten Auftragswert berechnet. Dadurch können Rechenmodelle erstellt werden, deren Hauptnutzen in der Durchführung von »Was wäre wenn«-Abfragen liegt. So bewirkt im Kontext des vorliegenden Beispiels die einfache Änderung der Auftragswahrscheinlickeit von 65% auf beispielsweise 85% eine automatische und sofortige Neuberechnung des Werts in der Zelle B3.

Abb. 4-2: Gewichteter Auftragswert (Microsoft Excel 2010)

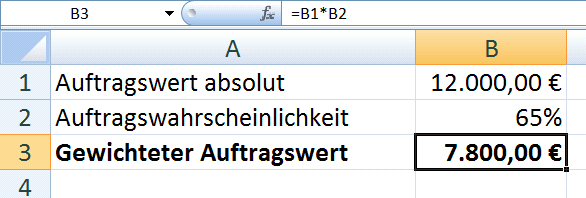

Diese Abfragen ermöglichen es dem Benutzer, auf schnelle und einfache Weise anhand mehrerer veränderbarer Parameter Szenarien durchzurechnen, deren Ergebnisse betrieblichen Entscheidungen zugrunde gelegt werden können. Dabei können diese Ergebnisse sogar in grafischer Form, wie z.B. Balken-, Torten- oder Liniendiagrammen, aufbereitet werden (siehe Abbildung 4-3). Daneben runden unzählige Formatierungsfunktionen das Leistungsspektrum von Tabellenkalkulationsprogrammen ab.

Abb. 4-3: Grafische Darstellung von Modellrechnungen (Microsoft Excel 2010)

Präsentationsprogramme ermöglichen eine professionelle Geschäftspräsentation. Nach Erstellung eines Präsentationsdokuments bzw. eines Foliensatzes, wie der umgangssprachliche Begriff lautet, kann dieser abgespielt werden. Dabei kann die zeitliche Abfolge der Inhalte bzw. die Verweildauer der Folien vom Präsentierenden individuell gesteuert oder sie kann zuvor eingestellt werden, sodass die Präsentation automatisch abläuft und nach einer festen Zeit endet. Gängige Präsentationprogramme enthalten Texteditoren, Grafikmodule und Tabellenfunktionalitäten und können damit eigenständig komplexe und vollständige Präsentationen erstellen. Darüber hinaus können Screenshots, also virtuell vom Bildschirm abfotografierte Inhalte, eingefügt werden. Von Verbunddokumenten spricht man, wenn man in das Präsentationsdokument Informationen aus anderen Quellen, z.B. Audio- oder Videoprogrammen, einbindet. So kann beispielsweise ein akustischer Kommentar eines Sprechers parallel zu einer animierten Folie ablaufen.

Die Gestaltung einer Präsentation kann sehr individuell erfolgen. Das heißt, es kann mit einer leeren Folie gestartet werden, in der dann Überschriften, Layoutelemente (z.B. Textfelder) oder Grafiken flexibel erstellt und angeordnet werden können. Wenn das Geschäftsmodell jedoch einen präsentationsintensiven Bestandteil enthält, wie dies oftmals bei Schulungs-, Fortbildungs- oder Beratungsunternehmen der Fall ist, bietet sich die Erstellung eines sogenannten Folienmasters an. Ein Folienmaster legt sozusagen das Grundgerüst des Layouts aller Folien fest und sorgt so für ein einheitliches Erscheinungsbild. Dabei wird zwischen verschiedenen Folienmastern unterschieden, u. a. für die Einstiegsfolie und Inhaltsfolien. Auf einer Masterfolie können der Hintergrund, die Anordnung von Titeln und Texten, Schriftarten, Schriftfarben, Aufzählungszeichen etc. definiert werden. Wenn anhand eines Folienmasters nun eine neue Präsentation entstehen soll, muss sich der Ersteller nur noch um den Inhalt und nicht mehr um das Layout kümmern, was zu deutlich kürzeren Erstellungszeiten führt.

Für die Gestaltung gibt es mittlerweile eine Fülle an Funktionen. Gerade im Bereich der animierten Inhalte, also ob Texte beispielsweise von links »einfliegen« oder mit einem Schachbrettmuster aufgebaut werden, wachsen die Möglichkeiten rasant. Die wichtigsten Funktionen eines Präsentationsprogramms sind:

Programme für das persönliche Informationsmanagement haben das Ziel, dass Sie oder Ihre Mitarbeiter sich im Tagesgeschäft effizient organisieren und mit anderen Personen kommunizieren können. Daher beinhalten solche Programme meist folgende Module:

Eine der wichtigsten Aufgaben in einem Office-Paket ist die Kommunikation mit Kunden oder den eigenen Mitarbeitern.

Ablage der Mails in individuellen Ordnern und hierarchischen Ebenen Ohne E-Mail können Sie heutzutage keine Geschäfte mehr machen. Tatsächlich wird das E-Mail-Programm mit großer Wahrscheinlichkeit sehr schnell zu Ihren wichtigsten IT-Werkzeugen gehören. Legen Sie deshalb eine sinnvolle Ordnerstruktur in Ihrem Posteingang oder einem Archivordner an, mit der Sie beantwortete E-Mail leicht ablegen und schnell wiederfinden können. Versuchen Sie, dass sich in Ihrem Posteingang nur die wirklich aktuellen und noch abzuarbeitenden E-Mails befinden.

Kennzeichnung einer Nachverfolgung von E-Mails Um einen Überblick zu behalten, welche Dinge noch erledigt werden müssen, sollten Sie Ihre E-Mails nach Wichtigkeit kennzeichnen. So sehen Sie direkt im Posteingang auf einen Blick, welche E-Mails eilig sind und welche noch etwas warten können.

Einrichtung von Posteingangsregeln Falls Sie von bestimmten Personen sehr häufig E-Mails bekommen, bietet es sich an, diese gleich vom System automatisch in Ordner einordnen zu lassen. Dies geschieht anhand von Regeln. Sie können also beispielsweise einrichten, dass E-Mails der Adresse »xy« immer in den Ordner »xy« verschoben werden sollen. Eine andere Art, um Regeln zu nutzen, kann zum Beispiel bei einer Vertretungssituation nützlich sein. Wenn Sie zum Beispiel von vornherein wissen, dass Sie Ihre Mails für einen bestimmten Zeitraum nicht lesen werden, können Sie eine Regel definieren, wonach sämtliche eingehende E-Mails immer automatisch an die E-Mail-Adresse einer anderen Person weitergeleitet werden.

Abwesenheitsassistent Auch ein Selbstständiger befindet sich ab und an im Urlaub, auf Geschäftsreise, ist krank oder anderweitig nicht erreichbar. In diesen Fällen können Sie einen Abwesenheitsassistenten einrichten. Dieser antwortet automatisch auf jede eingehende Mail mit einem von Ihnen verfassten Text, der zum Beispiel sagt, dass Sie bis zum 04.01.2014 nicht erreichbar sind und Ihre E-Mails erst wieder am 07.01.2014 lesen werden.

Kontaktverwaltung Besondere Bedeutung in Bezug auf das E-Mail-Programm hat die Kontaktverwaltung. Vor allem in der Nutzung innerhalb einer Client-Server-Architektur, anhand derer Kontaktdatenbestände von mehreren Nutzern aufgebaut und verwendet werden können, ist eine Kontaktverwaltung sehr effizient zu bewerkstelligen. So kann das E-Mail-Programm über den Namen der Kontaktperson die richtige E-Mail-Adresse verwenden. Außerdem können mit den Kontakten auch Serienmails mit personalisierter Ansprache oder sogar Serienbriefe, bei denen ein Textverarbeitungsprogramm auf die Kontakte zugreifen kann, erstellt werden. Darüber lassen sich in Kontaktmasken nicht nur die Adresse sowie Telefon-, Handy- und Faxnummern speichern, sondern alle weiteren Kontaktdaten wie Instant-Messaging-Daten, private und geschäftliche Daten, weitere E-Mail-Adressen und Telefonnummern sowie ein Profilfoto.

Terminkalender Über einen Terminkalender lassen sich sehr einfach sämtliche Termine im Voraus planen oder bei Bedarf nachschlagen. Dabei können in der Regel auch Serientermine wie regelmäßige Besprechungen angelegt werden. Weitere Schlüsselfunktionen sind:

Aufgabenverwaltung Hiermit können Aufgaben angelegt werden, die in Summe über eine Liste dargestellt werden. Bei Erstellung können Fälligkeitstermine, Prioritäten sowie Erinnerungen gepflegt werden. Je nach Office-Paket wird die Aufgabenliste anhand der Priorität oder des Fälligkeitsdatums sortiert. In Client-Server-Umgebungen können mit einem solchen Aufgabenmodul außerdem Büroprozesse effizient organisiert werden. So kann ein Kollege nach Erledigung einer Aufgabe eine Folgeaufgabe mit Fertigstellungsdatum etc. für einen anderen Kollegen anlegen und an diesen verteilen. Dieser sieht dann seinerseits wiederum die zu erledigende Aufgabe. Sind Aufgaben hinfällig oder erledigt, können sie im System gelöscht oder vom Status her auf erledigt gesetzt werden.

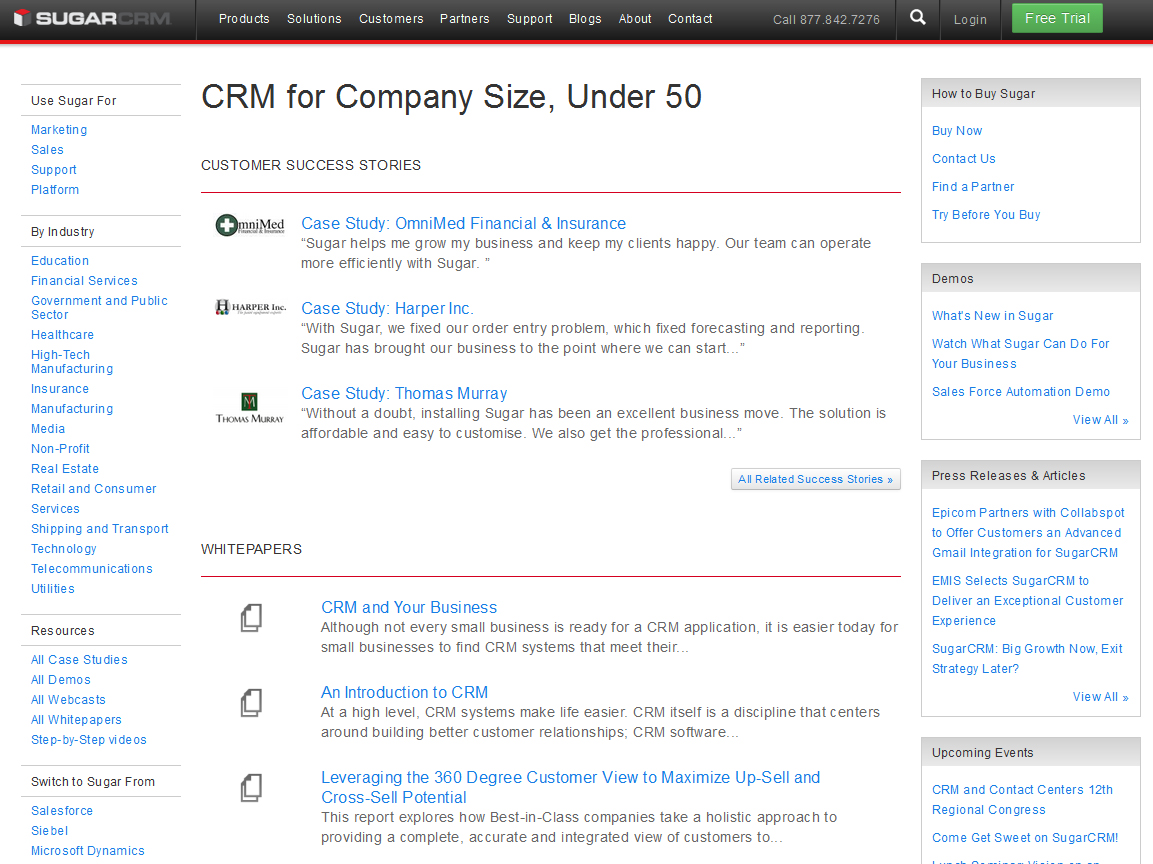

Eine Datenbank ist ein ideales System für die Speicherung, Verwaltung und Auswertung großer Datenmengen. Sie ist zentraler Bestandteil jeder professionellen Anwendung wie z.B. einem CRM-System (siehe Abschnitt 4.2.2) oder Onlineshops (vgl. Abschnitt 4.2.1). Die Masken, auch Oberflächen genannt, dienen nur zur Eingabe oder Anzeige von Daten, die eigentlich im Hintergrund in einer Datenbank gespeichert sind. Da professionelle Anwendungen für Privatanwender und Existenzgründer aber meist zu kompliziert und zu teuer sind, beinhalten Office-Pakete in der Regel auch ein einfaches Datenbankmodul. Hier können Sie mit fast intuitiven Eingabehilfen – ohne dass Sie programmieren können oder ein Datenbankexperte sein müssen – Datenbanken erstellen.

Eine Datenbank speichert die Daten in Tabellen, ähnlich wie in einem Tabellenkalkulationsprogramm. Allerdings bieten Office-Datenbanken einige schlagkräftige Vorteile gegenüber einer Tabellenkalkulation. Die wichtigsten sind:

Ein Dateiformat beschreibt Typ und Struktur einer Datei, also wie die in einer Datei beinhalteten Informationen miteinander in Beziehung stehen und gespeichert sind. Dabei wird zwischen proprietären, also von Softwareherstellern festgelegten Formaten (z.B. .docx, .xlsx, .mov), und herstellerübergreifenden, normierten Formaten (z.B. .jpg) unterschieden. Nicht jedes Office-Paket kann jedes beliebige Dateiformat lesen oder speichern. Deshalb ist es wichtig, dass Sie sich damit etwas auskennen. Es wäre doch schade, wenn Ihr Kunde leider nicht in der Lage sein sollte, Ihre tolle Projektidee im E-Mail-Anhang zu lesen, weil sein Office-Programm das Dateiformat nicht kennt.

Gerade für einen Unternehmensgründer, der sich auf ein Minimum an Werkzeugen beschränken möchte, ist es wichtig, dass er nicht mit zu vielen unterschiedlichen Dateiformaten arbeiten muss. In Bezug auf die Nutzung von integrierten Büroinformationssystemen haben sich die Dateiformate des Microsoft Office-Paketes zu einem Quasistandard entwickelt und können von Office-Paketen anderer Hersteller (z.B. Open Office) im Regelfall gelesen und verarbeitet werden. Der Marktanteil des Microsoft OfficePaketes im deutschsprachigen Raum beträgt rund 72% (in 2010). Von daher bietet sich für einen Unternehmensgründer auch aus Gründen der Austauschbarkeit zwischen Lieferanten und Kunden die Nutzung von Microsoft Office an. Dessen Dateiendungen lauten meist .docx, .xlsx, .pptx oder etwa .msg und lassen sich einfach öffnen und verändern. Allerdings muss bei proprietären Dateiformaten darauf geachtet werden, mit welchen Systemversionen sie erstellt wurden. So lassen sich ältere Dateiformate (wie z.B. ».doc« von Microsoft) auch mit neueren Versionen (z.B. Microsoft Office 2010) öffnen und bearbeiten, sie sind also abwärtskompatibel, umgekehrt ist dies jedoch nicht oder nur sehr eingeschränkt möglich.

Sollen Dateien lediglich weitergegeben und nicht weiterverarbeitet werden, treten bei proprietären Formaten des öfteren Probleme auf. So kann eine verwendete Schriftart, die beispielsweise auf dem Rechner Ihres Kunden nicht installiert ist, zu keiner oder einer fehlerhaften Darstellung des Dokuments führen. Für die bloße Weitergabe von Office-Dateien bietet sich deshalb die Umwandlung in ein reines Ausgabedateiformat an. Der Inhalt ist damit dann zwar nur anzeig- und druckbar, aber es ist garantiert, dass er immer genau gleich dargestellt wird. Das bekannteste dieser Formate ist sicherlich »PDF« von Adobe (www.adobe.de), zu dem es auch kostenlose, frei verfügbare Alternativen – wie PDFCreator (http://de.pdfforge.org/) – gibt.

Wollen Sie per E-Mail große Dateianhänge verschicken, die beispielsweise 10 MByte oder mehr umfassen, löst dies häufig Probleme aus. Die meisten E-Mail-Server begrenzen nämlich die erlaubte Größe einer einzelnen Mail aus Performance- und Sicherheitsgründen meist auf 10 MByte. Zudem kann es besonders bei Audio- und Videoformaten passieren, dass diese von Sicherheitstechnologien wie z.B. Firewalls herausgefiltert werden und somit beim Empfänger nicht ankommen oder nur mithilfe des dortigen IT-Administrators zugänglich gemacht werden können. Es ist deshalb ratsam, mehrere große Dateien anhand des Kompressionsformats »ZIP« zu komprimieren. Dies bietet vor allem zwei Vorteile. Zum einen wird die Größe der Dateien verlustfrei verringert, zum anderen ist das Ergebnis einer solchen Komprimierung eine einzige Datei, die von den meisten Betriebssystemen als ein Ordner angezeigt wird und in der Regel problemlos per E-Mail verschickt werden kann. Für Komprimierung und Dekomprimierung gibt es zahlreiche kostenlose Tools. Zudem ist im Betriebssystem Windows ein solches Tool bereits fest integriert.

Obwohl Microsoft Office den Quasistandard bei Office-Software darstellt, gibt es dennoch eine Reihe alternativer Produkte, die hier kurz angesprochen werden. Da die Funktionsumfänge der verschiedenen Produkte sehr ähnlich sind, unterscheiden sie sich in erster Linie dadurch, ob sie kostenpflichtig oder kostenlos verfügbar sind (siehe dazu Abschnitt 3.5). Eine gute Übersicht finden Sie bei Wikipedia unter http://de.wikipedia.org/wiki/Office-Paket sowie im Kasten »Tipp: Office-Pakete«.

Wie bereits in Kapitel 3 ausführlich erläutert, muss abgewogen werden, ob man eine Software lokal betreiben möchte oder ob man sie lieber über das Internet bedient. Sollten Sie sich bei Ihrem Office-Paket für eine onlinebasierte Lösung entscheiden, so gibt es hierzu im Wesentlichen zwei Plattformen, die dies ermöglichen.

Bei Microsoft bezahlen Sie pro Benutzer ein monatliches Entgelt, je nach Nutzungsumfang. Der Google-Service ist kostenlos. Bei Office 365 sind die Bedienoberfläche und die Funktionsvielfalt dabei fast identisch zu einer lokalen Installation. Mit bei den Cloud-Services können sogar mehrere Personen zeitgleich am selben Dokument arbeiten. Für eng verzahnte Kundenprojekte oder die Arbeit in dezentralen Teams könnte diese onlinebasierte Arbeitsweise eine nützliche Bereicherung in Ihrer Arbeitsorganisation darstellen.

Aufgrund der enorm hohen Nutzeranzahl von Microsoft Office gibt es im Internet einige Foren oder andere Hilfe-Möglichkeiten, die sich durch eine schnelle Reaktionszeit und eine hohe Aktualität auszeichnen.

Nutzen auch Sie Ihr E-Mail-Programm zur Ablage wichtiger Dokumente und Informationen? Läuft Ihre Mailbox über und haben Sie Probleme, noch den Überblick über alle wichtigen Informationen zu behalten? Dann sind Sie zwar in guter Gesellschaft, aber für ein neu gegründetes Unternehmen, bei dem man (fast) alles selbst machen muss, kann das ganz schnell im Chaos enden. Denken Sie deshalb über den Einsatz von Software nach, die Sie bei der Kommunikation und Zusammenarbeit mit Kollegen und Kunden sinnvoll unterstützen kann. Derartige Software wird heute mit dem Schlagwort »Enterprise 2.0« bezeichnet. Den Begriff prägte der Harvard-Professor Andrew McAfee mit dem Artikel »Enterprise 2.0: The Dawn of Emergent Collaboration« im Jahr 2006. Darin beschreibt er die Verbesserungsmöglichkeit von interner und externer Kommunikation eines Unternehmens, z.B. in Projekten oder zur Wissensverwaltung, mittels webbasierter Software.

Die Kommunikation durch E-Mail (siehe Abschnitt 4.1.1) beschränkt den Teilnehmerkreis auf die Empfänger der Mail. Bei Enterprise 2.0 sollen alle Mitarbeiter im Unternehmen an Entscheidungs- und Entwicklungsprozessen beteiligt werden. Dies erfordert jedoch eine Unternehmenskultur weg von der zentralen Steuerung hin zur Eigenkoordination von Teams, bei denen die Führungskräfte nur noch als Moderatoren dienen. Der Einsatz von Enterprise-2.0-Technologien bietet sich somit immer dann an, wenn mehrere Mitarbeiter in einem Team arbeiten sollen.

Die weit interessantere Seite von Enterprise 2.0 für Sie als Unternehmensgründer liegt in der externen Kommunikation zum Kunden. Sie können damit verstärkt auf sich aufmerksam machen, z.B. über Profilseiten. Des Weiteren kann der Kunde automatisch über die neuesten Aktionen informiert werden oder sich an Diskussionen zu neuen Ideen beteiligen. Dies kann die Kundenbindung fördern, jedoch bergen die Technologien auch das Risiko, dass der Kunde negative Erfahrungen öffentlich mitteilt.

Im Folgenden werden Ihnen die einzelnen Technologien vorgestellt. Interessante Fallstudien zu Enterprise 2.0 finden Sie zudem unter http://www.e20cases.org.

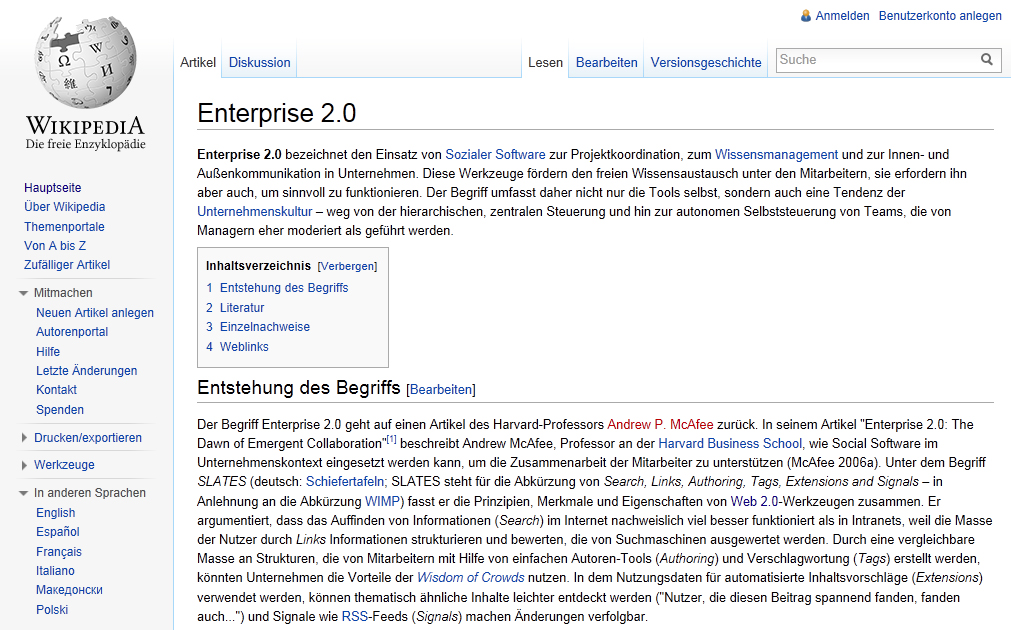

Ein Wiki ist eine Art Website, die es einem definierten Benutzerkreis ermöglicht, gemeinsam Inhalte zu erstellen und zu bearbeiten. Das wohl bekannteste Beispiel eines Wikis stellt die Webseite von Wikipedia (www.wikipedia.de) dar (siehe Abbildung 4-4). Die Webseite enthält das Wissen vieler Tausend Internetnutzer, die Texte online editieren, verändern und verlinken können. Dabei werden die Veränderungen protokolliert und der Text versioniert. Ein Wiki ist somit eine Bibliothek, die von jedermann erweitert werden kann. Es speichert aktuelles Wissen und macht es leicht zugänglich. Die langwierige Suche nach Informationen und Dokumenten entfällt damit.

Abb. 4-4: Wikipedia als Beispiel eines Wikis

Ein Blog ist eine Webseite, die in Form eines Tagebuchs konzipiert ist. Meist schreibt ein Blogger seine Gedanken oder Informationen in Ich-Form in einem Text zusammen, der dann chronologisch sortiert auf der Webseite erscheint (siehe Abbildung 4-5). Ein Microblog beschränkt die Anzahl der Zeichen pro Blog-Eintrag auf eine geringe Anzahl. Oftmals können die Leser auch Kommentare zu den Einträgen hinterlassen.

Abb. 4-5: CrowdGuru als Beispiel eines Blogs

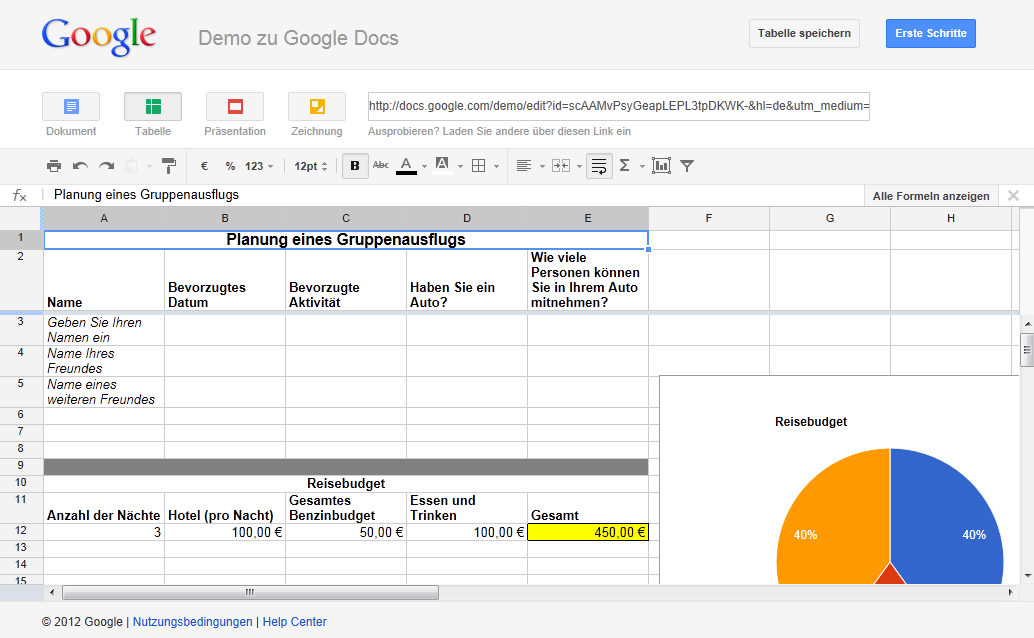

In vielen Unternehmen müssen mehrere Personen auf Dokumente zugreifen, diese bearbeiten oder kommentieren. Vielleicht ist es sogar notwendig, von unterwegs auf die Dokumente zuzugreifen. Vor allem dann bietet sich die Nutzung einer Onlineplattform für die Dokumentenverwaltung an (siehe Abbildung 4-6). Neben der gleichzeitigen Bearbeitung eines Dokuments durch mehrere Benutzer können diese auch Kommentare zu den Dokumenten verfassen. Die meisten Online-Dokumentenverwaltungstools stehen kostenlos zur Verfügung, haben ggf. jedoch eine geringe Speicherkapazität.

Abb. 4-6: Dokumentenbearbeitung am Beispiel Google Docs

Ein Diskussionsforum ist ein Werkzeug, mit dem mehrere Benutzer ein Thema diskutieren können. Dabei kann auf die Beiträge Bezug genommen werden, indem Zitate in der eigenen Antwort hinzugefügt werden können. Des Weiteren bietet es meist die Möglichkeit, auch Dateien an Beiträge anzuhängen. Foren sind im Web mittlerweile sehr beliebt und werden beispielsweise von Verlagen gerne dazu benutzt, ihre Leser stärker an sich zu binden. Diese Idee kann man natürlich auch als Unternehmensgründer nutzen, muss dann aber auch bereit sein, die zur Moderation des Forums notwendige Zeit aufzubringen.

Umfragen werden häufig für Marktanalysen eingesetzt oder um Rückmeldungen (engl. feedback) zu einem bestimmten Thema zu erhalten.

Eine Profilseite ist eine Webseite, die Informationen zu einer Person oder einem Unternehmen enthält. Meist werden der Werdegang beschrieben und Kontaktdaten hinterlegt. Profilseiten sind nicht nur im Internet zu finden, sondern werden hauptsächlich in großen Unternehmen eingesetzt, um Mitarbeiter mit gesuchten Fachkompetenzen ausfindig zu machen. Für neu gegründete Unternehmen ist es wichtig, Profilseiten im Internet einzurichten, um Werbung für das Unternehmen zu machen und um überhaupt gefunden zu werden. Profilseiten können Sie auf der eigenen Homepage, auf Branchenseiten, Stadtseiten oder speziellen Themenseiten (Hochzeit, Handwerk etc.) einrichten.

Als Podcast werden Audio- oder Videodateien bezeichnet, die meist online zur Verfügung gestellt werden. Dabei handelt es sich z.B. um Fernseh- und Radiomitschnitte oder auch um diverse Anleitungen für die Verwendung von Produkten. Podcasts können abonniert werden. Dazu gibt es sogenannte Podcatcher, die die neuesten Dateien anzeigen und einen Link zum Download der Software anbieten bzw. die Dateien auch abspielen können. Für die Erstellung von Podcasts wird Hardware, wie z.B. Mikrofone, und Software, z.B. zum Schneiden der Aufnahmen, benötigt.

Die vorgestellten Werkzeuge können einzeln verwendet werden oder auch über Plattformen, die mehrere Werkzeuge kombinieren, sogenannte Social-Business-Plattformen, genutzt werden. Es gibt Software, die beispielsweise im Firmennetzwerk installiert werden kann und die Möglichkeit bietet, Dokumentenverwaltung, Blogs, Wikis, Projektwebseiten, Profilseiten, RSS-Feeds etc. zu nutzen. Ein weitverbreitetes Beispiel dafür ist Microsoft SharePoint 2010 (siehe Abbildung 4-7).

Abb. 4-7: Microsoft SharePoint als Beispiel einer Social-Business-Plattform

Die Finanzbuchhaltung zeichnet alle Vorgänge auf, die eine Veränderung der Schulden und des Vermögens eines Unternehmens mit sich bringen. Sie bildet, zusammen mit dem aus der Finanzbuchhaltung abgeleiteten Jahresabschluss, das externe Rechnungswesen und adressiert neben der Geschäftsführung auch Gläubiger, öffentliche Institutionen oder die interessierte Öffentlichkeit. Die Finanzbuchhaltung ermittelt die stichtagsbezogenen Bestände an Vermögens- und Schuldenteilen und das Jahresergebnis als Gewinn oder Verlust, indem die Erträge den Aufwänden gegenübergestellt werden.

Die wichtigsten Anforderungen, die an ein Finanzbuchhaltungssystem gestellt werden, leiten sich aus den Grundsätzen ordnungsgemäßer DV-gestützter Buchführungssysteme (GoBs) ab. Daher muss ein Finanzbuchhaltungssystem die Geschäftsvorfälle richtig, zeitgerecht und vollständig erfassen. Jeder Geschäftsvorfall muss gemäß der Entstehung und Abwicklung mit einer Beleg- und Journalfunktion verfolgt werden können und zudem sachlich geordnet auf Konten verbucht werden.

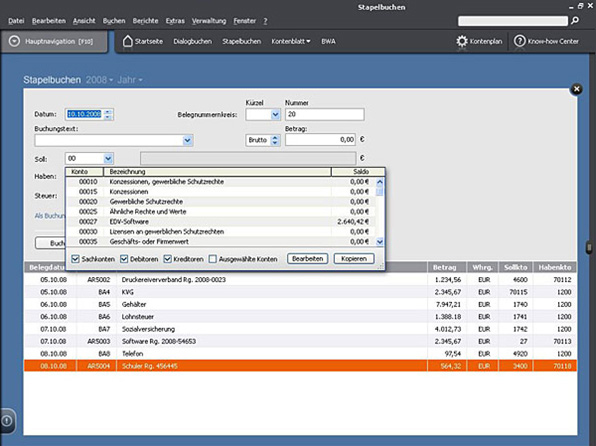

Ein Finanzbuchhaltungssystem besteht im Regelfall aus folgenden Komponenten:

Administration Die Administration umfasst alle erforderlichen Stammdaten, die für die Buchhaltung erforderlich sind. Hierzu gehören beispielsweise die Angaben zu den Buchungsbereichen, Abstimmungskreise, die buchhalterischen Einheiten wie Firmen und Mandanten (wichtig in Konzernen – für Sie also momentan noch nicht das ganz große Thema), grundlegende Daten zu Sach- und Personenkonten sowie Bank- und Mahndaten.

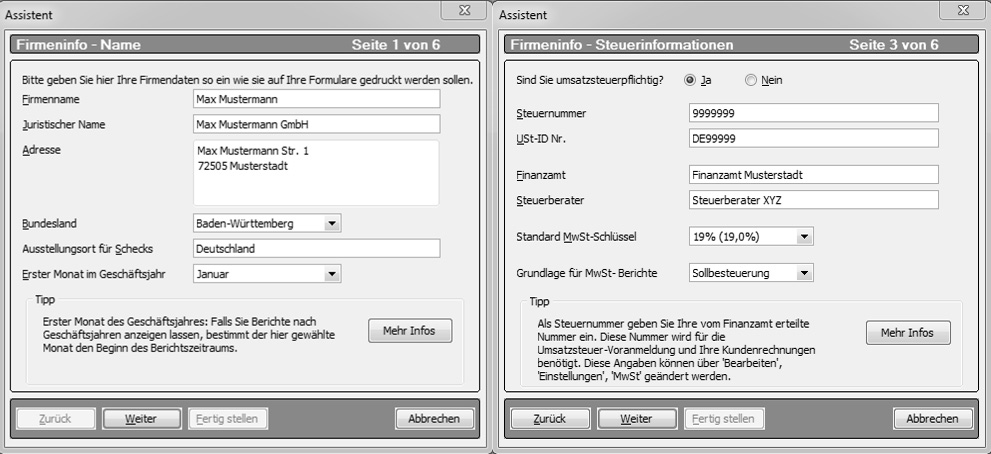

Die Abbildung 4-8 zeigt einige notwendige Stammdaten, die von der Software Lexware Business plus abgefragt werden, wenn eine neue Firma in diesem Finanzbuchhaltungssystem angelegt wird.

Abb. 4-8: Finanzbuchhaltungssoftware: Anlage einer neuen Firma in Lexware business plus

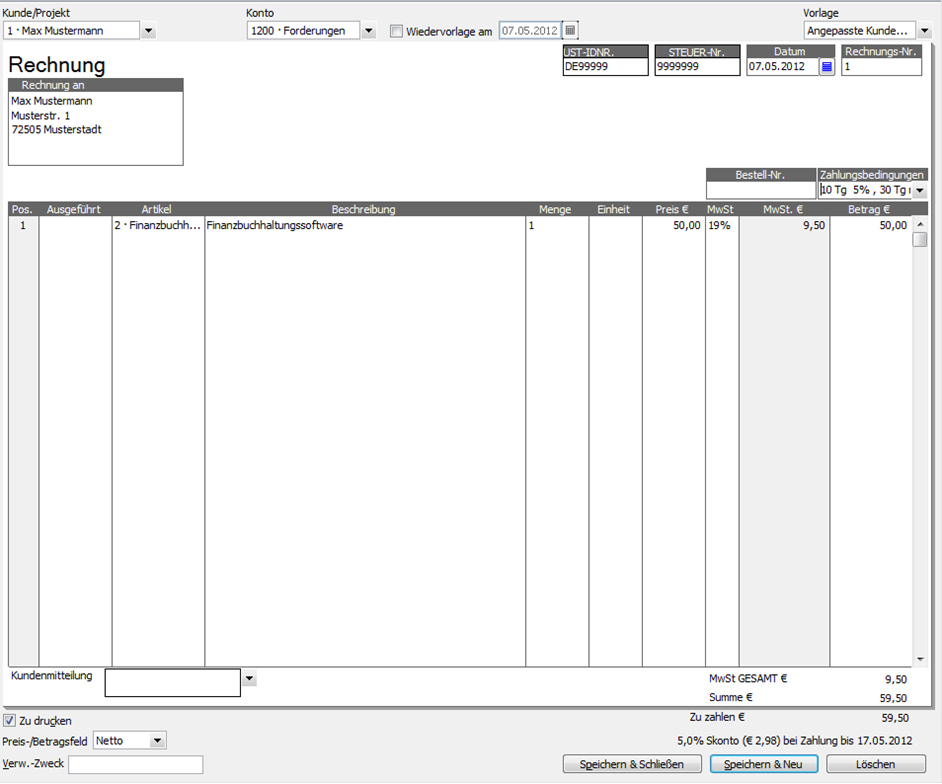

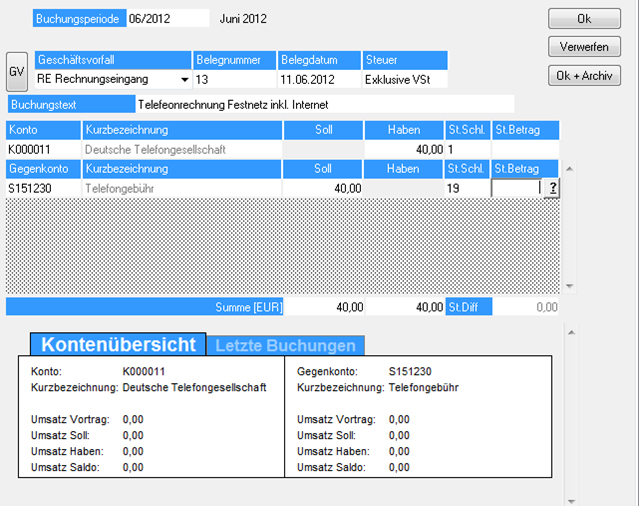

Belegverarbeitung In der Belegverarbeitung werden alle für die Buchhaltung relevanten Belege eingegeben, überprüft, korrigiert und gebucht. Hierzu zählen Ausgangsrechnungen, Eingangsrechnungen, Gutschriften, Mahnungen, Zahlungseingänge und Zahlungsausgänge. Eine mögliche Maske, wie beispielsweise eine Ausgangsrechnung erfasst wird, zeigt Abbildung 4-9.

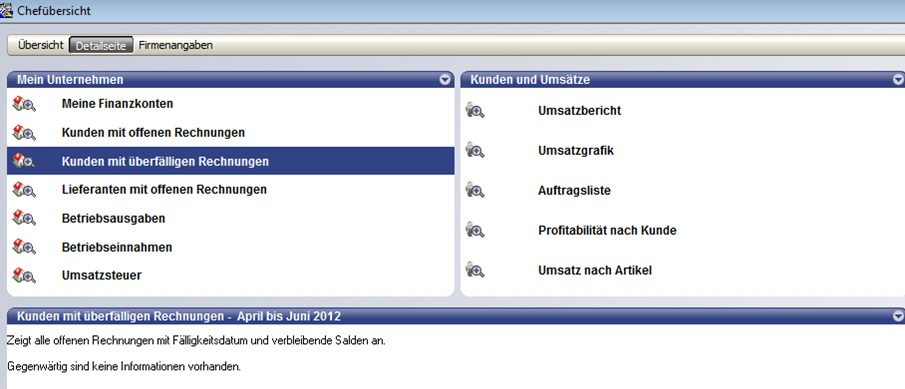

Auskünfte Dieser Bereich kann als Informationsplattform angesehen werden. Die Auskunftsmasken informieren beispielsweise den Benutzer über die vom Kunden noch nicht beglichenen und ggf. überfälligen Rechnungen (offene Posten). Des Weiteren zeigen die Softwareprodukte Zahlungsvorschläge an, sodass die vom Kreditor erhaltenen Rechnungen ordnungsgemäß beglichen werden können. Zudem können sich die Benutzer über alle anderen in der Datenbank gespeicherten Bewegungs- und Stammdaten über einen Dialogbildschirm erkundigen, wie das Beispiel in Abbildung 4-10 zeigt.

Auswertungen Die Finanzbuchhaltungssysteme bieten zahlreiche Auswertungsmöglichkeiten. Diese können grob in die drei Kategorien »Abschluss«, »Kontokorrent« und »Allgemeine Informationen« untergliedert werden. Im Bereich »Allgemeine Informationen« können beispielsweise Adresslisten oder ABC-Analysen (stark, mittel, umsatzschwach) bezogen auf Kreditoren und Debitoren erstellt sowie Kontenpläne, Buchungslisten und Umsatzlisten generiert werden. Die Kategorie Kontokorrent wertet alle Forderungen und Verbindlichkeiten eines Unternehmens aus, wie beispielsweise Offene-Posten-Listen und Mahnungslisten.

Abb. 4-9: Finanzbuchhaltungssoftware: Erfassung einer Ausgangsrechnung

Abb. 4-10: Finanzbuchhaltungssoftware: Auskünfte

Des Weiteren unterstützen viele Finanzbuchhaltungssysteme den Benutzer mit ihren zahlreichen Auswertungen bei Abschlussarbeiten (Bilanz, Gewinn- und Verlustrechnung). Besonders in der Finanzbuchhaltung wird schriftlichen Dokumenten immer noch eine große Bedeutung zugeschrieben. Einige Programme berechnen überdies automatisch die wichtigsten Bilanzkennzahlen, sodass weiterführende betriebswirtschaftliche Analysen durchgeführt werden können.

Datenbank Jede Finanzbuchhaltungssoftware speichert ihre gesamten Buchungen in einer Datenbank. Die Buchunsdaten werden je nach Softwareprodukt sowohl in einer Datei (meist eine kleinere Finanzbuchhaltungssoftware) als auch auf einem Datenbankserver (beispielsweise SQL, meist bei ERP-Systemen; siehe Abschnitt 4.2.5) abgelegt.

Wir wollen uns im Folgenden zwei für kleinere Unternehmen weitverbreitete und gut geeignete Softwarelösungen exemplarisch etwas genauer anschauen.

Sage – PC-Kaufmann Fibu Pro Sage ist ein großer Anbieter für betriebswirtschaftliche Software und Services. Die von Sage entwickelten Softwareprodukte wurden speziell für die Zielgruppe »Kleinunternehmen bis hin zum gehobenen Mittelstand« entwickelt.

Die Softwarelösung PC-Kaufmann Fibu Pro ist eine reine Finanzbuchhaltungssoftware für die Erfassung und Auswertung aller Finanzdaten. So können sowohl eingehende als auch ausgehende Rechnungen gebucht und überwacht werden. Die Abbildung 4-11 zeigt, wie eine eingehende Rechnung in der Software erfasst wird.

Ähnlich verhält sich die Software bei der Verwaltung des Kassenbuchs oder bei ausgehenden Rechnungen. Mit einem Report-Designer können individuelle finanzbuchhalterische Auswertungen beispielsweise Offene-Posten-Listen erzeugt werden.

Diese Software ist eine gute Hilfe, wenn Sie Ihre Geschäftsvorfälle buchhalterisch erfassen möchten. Zudem bewahren Sie mit diesem Produkt den Überblick über Ihre Finanzen. Mit der integrierten DATEV-Schnittstelle können Sie in regelmäßigen Abständen Ihre aktuellen Geschäftsvorfälle an Ihren Steuerberater übermitteln. Des Weiteren können Sie Ihre Umsatzsteuer-Voranmeldung, Ihre Einnahmen-Überschuss-Rechnung oder Ihren Jahresabschluss erstellen.

Abb. 4-11: Rechnungserfassung in Sage

Bitte beachten Sie jedoch, dass bei dieser reinen Finanzbuchhaltungssoftware keine Warenwirtschaft abgebildet wird. So können Eingangs- und Ausgangsrechnungen bzw. Gutschriften buchhalterisch erfasst, jeglicher Schriftverkehr auf Kundenseite und Lieferantenseite wie z.B. die Erstellung von Angeboten, Auftragsbestätigungen, Lieferscheinen, Rechnungen und Gutschriften können jedoch nicht abgebildet werden. Hierzu bietet sich beispielsweise die Software Sage GS-Office oder Sage PC-Kaufmann Komplettpaket Pro an. Sage bietet zudem das Warenwirtschaftssystem Sage HWP in verschiedenen Branchenlösungen für das Handwerk wie z.B. Elektro, Dachdecker, Sanitär & Heizung, Maler & Lackierer etc. an.

Lexware – buchhalter Lexware ist ein Softwareanbieter für private Anwender und Unternehmen im Bereich Buchhaltung, Warenwirtschaft und Steuern. Das Produkt Lexware buchhalter ist ein vergleichbares Softwareprodukt zu der oben dargestellten Software Sage PC-Kaufmann Fibu Pro.

Der Schwerpunkt dieser Software liegt ebenfalls in der Erfassung von Geschäftsvorfällen. Das Programm bietet zahlreiche Reports wie z.B. Offene-Posten-Listen oder Mahnungsvorschlagslisten. Weitere Auswertungsmöglichkeiten helfen Ihnen, Ihre Finanzlage im Blick zu halten.

Die Abbildung 4-12 zeigt, wie ein Geschäftsvorfall in Lexware buchhalter erfasst wird.

Abb. 4-12: Erfassung eines Geschäftsvorfalls in Lexware

Lexware buchhalter ist wiederum eine reine Finanzbuchhaltungssoftware, mit der Sie den Schriftverkehr auf Kundenseite nicht abdecken können. Das Unternehmen bietet daher auch Warenwirtschaftssysteme wie z.B. Lexware business plus oder aber Branchenlösungen für das Handwerk wie z.B. Lexware handwerk premium an, mit denen Sie neben der Buchhaltung auch Angebote, Auftragsbestätigungen, Rechnungen und Gutschriften etc. erstellen können.

Bitte berücksichtigen Sie, dass viele Softwareprodukte häufig damit werben, dass keine finanzbuchhalterischen Kenntnisse vorausgesetzt werden. Die Unternehmen leben jedoch vom Lizenzverkauf der Softwareprodukte. So sind die Softwareprodukte lediglich Helfer und ersetzen nicht die betriebswirtschaftlichen Kenntnisse. Sollten Sie noch keine Grundlagen besitzen, dann finden Sie einen guten Einstieg für die allgemeinen Grundlagen der Finanzbuchhaltungssoftware in [Ratasiewicz 2007].

Testen Sie mehrere Softwareprodukte, bevor Sie sich für eine Lösung entscheiden. Die meisten Finanzbuchhaltungssysteme haben einen ähnlichen Funktionsumfang, unterscheiden sich jedoch deutlich in der Art und Weise ihrer Handhabung. Einen Vergleich der exemplarisch vorgestellten Softwarelösungen finden Sie in Tabelle 4-1.

Lohn- und Gehaltsabrechnungen können sowohl in Sage PC-Kaufmann Fibu Pro als auch in Lexware buchhalter lediglich buchhalterisch erfasst werden. Bitte beachten Sie daher den nachfolgenden Abschnitt 4.1.4.

Lexware buchhalter |

Lexware business plus |

PC-Kaufmann Fibu Pro |

Sage GS-Office |

|

Finanzbuchhaltung |

ja |

ja |

ja |

ja |

Warenwirtschaft |

nein |

ja |

nein |

ja |

Onlinebanking |

nein |

ja |

nein |

ja |

Lagerverwaltung |

nein |

ja |

nein |

ja |

Tab. 4-1: Übersicht der vorgestellten Fibu-Software

Unter Onlinebanking wird die bargeldlose Abwicklung von Bankgeschäften verstanden, die mit einem Computer in Verbindung mit Onlinediensten oder über das Internet durchgeführt werden. Mittels Onlinebanking lassen sich Bankgeschäfte schnell, einfach und 24 Stunden/365 Tage im Jahr und damit unabhängig von den Geschäftszeiten durchführen. Zudem lassen sich die Bankgeschäfte flexibel und mobil von unterschiedlichen Orten erledigen.

Dennoch birgt das Onlinebanking einige Risiken. Damit Sie nicht Opfer von Internetkriminellen werden, beschreibt dieser Abschnitt nachfolgend die Gefahren, die gängigen Sicherheitstechniken und die Funktionsweise von Onlinebanking. Grundsätzlich wird zwischen den zwei Verfahren PIN/TAN und HBCI unterschieden, die nachfolgend vorgestellt werden.

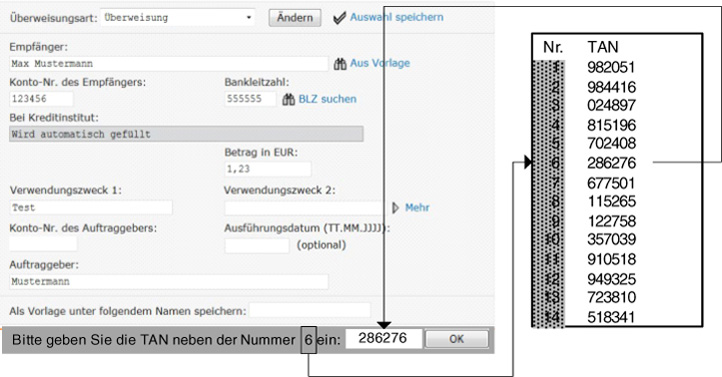

Der Kunde erhält beim PIN/TAN-Verfahren eine Nutzererkennung und eine PIN (Persönliche Identifikationsnummer) von seinem Kreditinstitut. Mit diesen Zugangsdaten kann sich der Bankkunde auf der Webseite des Kreditinstituts einloggen. Für eine Transaktion – z.B. Überweisung, Dauerauftragsbearbeitung oder Lastschrift – wird zur Durchführung eine TAN (Transaktionsnummer) benötigt, die im Regelfall aus sechs Ziffern besteht.

Beim ursprünglichen TAN-Verfahren fand die Legitimation einer Überweisung mit einer beliebigen TAN statt, die auf einer einfachen Papierliste stand. Diese Form der Sicherheitstechnik ist veraltet und nicht sicher.

Kriminelle manipulieren immer wieder Onlineüberweisungen mit Schadprogrammen und per Phishing. Bei Phishing wird versucht, die Daten (Nutzerkennung, PIN und TAN) eines Internetanwenders über gefälschte Webseiten und E-Mails etc. zu stehlen, um damit Bankkonten zu plündern. Eine Onlineüberweisung sollte daher nicht mehr mit dem veralteten TAN-System durchgeführt werden. Sollten Sie noch mit einer TAN-Liste arbeiten, dann wenden Sie sich bitte an Ihren Bankberater und fragen Sie Ihn, ob Sie eines der nachfolgend beschriebenen Verfahren nutzen können.

iTAN-Verfahren Das indizierte TAN-Verfahren (kurz: iTAN-Verfahren) ist eine Weiterentwicklung des TAN-Verfahrens mit einem etwas höheren Sicherheitsniveau. Grundsätzlich erhält der Bankkunde ebenso wie beim TAN-Verfahren eine TAN-Liste von der Bank, wobei jede TAN mit einer fortlaufenden Nummer indiziert ist. Bei einer Banküberweisung fordert die Bank eine bestimmte iTAN durch Angabe des Indexes an. Der Vorteil gegenüber dem TAN-Verfahren liegt darin, dass diese iTAN nur dann verwendet werden kann, wenn diese seitens der Bank abgefragt wird.

Das iTAN-Verfahren gilt als sicher, sofern der PC virenfrei ist. Ist der PC verseucht, so kann durch einen eingeschleusten Trojaner ein Man-in-the-middle-Angriff erfolgen. Hierbei wird der Bankkunde auf eine gefälschte Webseite geleitet, auch wenn dieser die richtige Internetadresse der Bank eingegeben hat. Der Kunde loggt sich wie gewohnt auf der identisch aussehenden, jedoch gefälschten Webseite ein. Der Banking-Trojaner manipuliert daraufhin die eigentlich verschlüsselte Verbindung zwischen Bankserver und Computer. Dabei gelingt es dem Trojaner, die Überweisung auf ein anderes Konto zu transferieren und den Betrag zu erhöhen.

Verwenden Sie diese Art der Onlineüberweisung, dann sollten Sie regelmäßig die Sicherheitsupdates Ihres Betriebssystems und aller installierten Programme einspielen. Darüber hinaus sollten Sie darauf achten, dass Ihr Virenprogramm stets aktuell ist. Mehr Informationen dazu erhalten Sie in Abschnitt 4.1.7

Dieses Verfahren sollten Sie nur dann einsetzen, wenn Ihre Bank kein alternatives Verfahren anbietet. Das Verfahren ist für alle Anwender interessant, die ein aktuelles Windows-System besitzen und nur gelegentliche Überweisungen über die Webseite der Bank tätigen. Abbildung 4-13 zeigt, wie die Webseite zur Legitimation einer Überweisung eine gezielte TAN-Nummer anfordert.

Abb. 4-13: Beispiel eines iTAN-Verfahrens bei der Ehinger Volksbank

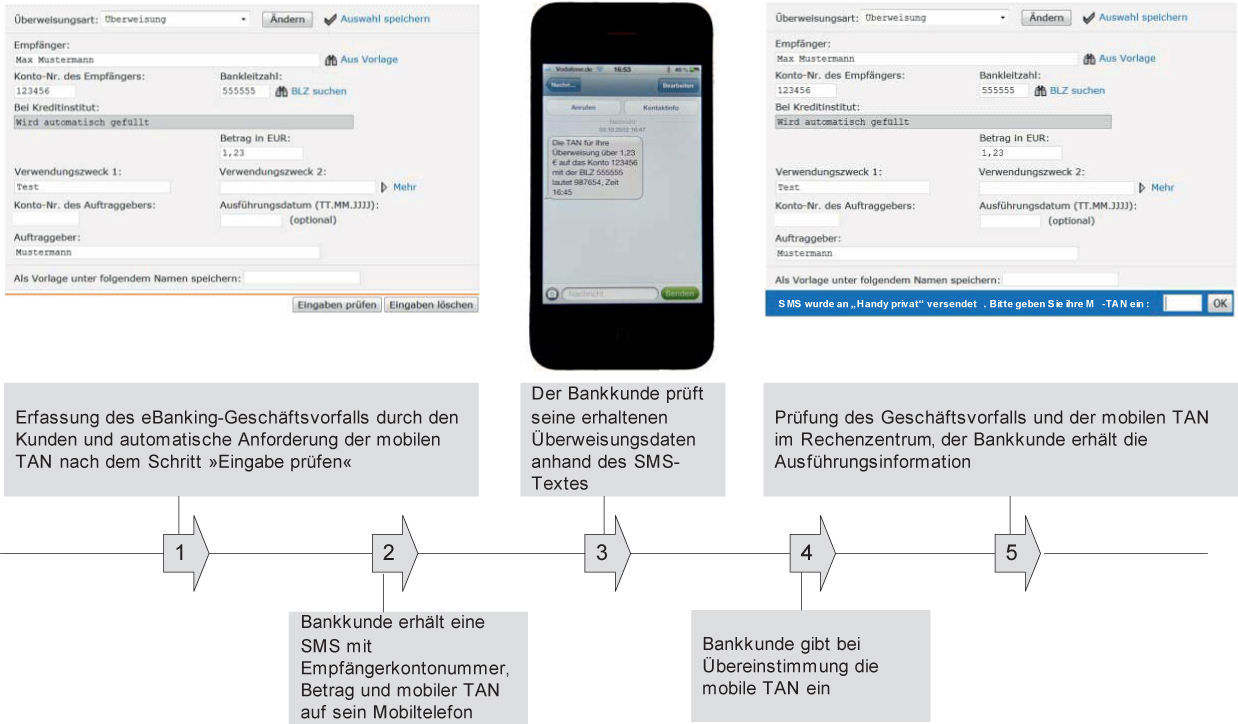

mTAN-Verfahren Wie bereits erwähnt, setzen noch viele Banken das iTAN-Verfahren ein, obgleich immer mehr Trojaner dieses Verfahren knacken können. Da die Sicherheit dieses Systems umgangen werden kann, bieten einige Banken zusätzlich das sogenannte mobile TAN-Verfahren (kurz: mTAN-Verfahren) an. Dieses Verfahren beruht auf der Annahme, dass jeder PC-Benutzer auch ein Mobiltelefon besitzt und diese elektronischen Geräte derzeit bei einer Onlinetransaktion getrennte Übertragungskanäle nutzen. Im Detail funktioniert der Ablauf eines mTAN-Verfahrens wie folgt: Der Kunde tätigt, identisch zu den oben beschriebenen Verfahren, eine Transaktion über die Webseite der Bank oder über ein Überweisungsprogramm. Zum Abschluss der Transaktion muss ebenso eine TAN eingegeben werden. Im Gegensatz zu den TAN-Listen generiert die Bank eine pseudozufällige mTAN. Diese mTAN wird an eine bereits bei der Bank hinterlegte Handynummer des Bankkunden gesendet. Überträgt der Kunde die TAN, die auf sein Mobiltelefon gesendet wurde, auf den Webserver der Bank, so wird die Transaktion authentifiziert.

Das mTAN-Verfahren ist sicherer als das iTAN-Verfahren, da innerhalb einer SMS die transaktionsrelevanten Daten wie Zielkonto und Betrag etc. zusammen mit der mTAN versendet werden. Würde ein Trojaner die Transaktionsdaten verändern, kann der Bankkunde diese Veränderung sofort feststellen und die mTAN nicht an den Webserver der Bank übertragen. Die manipulierte Überweisung wird daraufhin nicht ausgeführt. Abbildung 4-14 zeigt die Vorgehensweise des mTAN-Verfahrens.

Abb. 4-14: Beispiel eines mTAN-Verfahrens bei der Ehinger Volksbank

Dieses Verfahren ist sicher und eignet sich auch für Geschäftskunden, sofern sie die zusätzlichen Funktionen einer Onlinebanking-Software nicht benötigen. Es gibt jedoch vereinzelt Fälle, in denen das Verfahren bei Smartphones geknackt wurde. Seien Sie daher immer kritisch, wenn die Bank einige Daten von Ihnen abfragt oder Sie zur Installation einer Software auffordert. Ob Sie dieses Verfahren nutzen können, hängt von Ihrer Bank ab. Alternativ bieten viele Banken das sichere Verfahren mit TAN-Generatoren an.

TAN-Generatoren Mit TAN-Generatoren können Onlinetransaktionen sicher durchgeführt werden. Der Kunde erhält von seinem Finanzinstitut ein elektronisches Gerät, das mit einer Tastatur und einem Display versehen ist. Für die Erzeugung einer TAN wird eine EC-Karte in das Gerät gesteckt. Wurde die Transaktion wie gewohnt auf der Internetseite der Bank eingegeben, so erscheint abschließend ein Leuchtcode. Dieser Leuchtcode zeigt abwechselnd weiße und schwarze Balken auf. Der TAN-Generator wird daraufhin an den Monitor gehalten. Er besitzt mehrere Fotozellen, die den Farbwechsel von Schwarz zu Weiß registrieren und die Daten der aktuellen Transaktion auslesen. Der TAN-Generator zeigt nach Abschluss der Übertragung die Transaktionsdaten auf dem Display an. Der Kunde kann daraufhin die Überweisung nochmals kontrollieren, bevor er die vom TAN-Generator erzeugte TAN-Nummer über die Computertastatur eingibt und die Transaktion gegenüber dem Finanzinstitut bestätigt.

TAN-Generatoren sind derzeit sehr sicher. Bisher ist kein erfolgreicher Angriff bekannt. TAN-Generatoren können auch nicht manipuliert werden, da sich das kryptische Verfahren für die Erstellung der TAN meist auf dem Chip der EC-Karte befindet. So können TAN-Generatoren mit mehreren Anwendern geteilt werden. Die Abbildung 4-15 zeigt einen TAN-Generator bei der Legitimation einer Überweisung.

Abb. 4-15: Beispiel eines TAN-Generators

Sie sollten dieses Verfahren einsetzen, wenn Ihnen die Bank diese Option anbietet und Sie die Zusatzfunktionalitäten einer Onlinebanking-Software nicht benötigen. Die Handhabung und Einrichtung dieser Generatoren ist sehr einfach. Sie benötigen keine extra Software und Sie müssen die TAN-Generatoren nicht an Ihrem Computer installieren. Die Einrichtung erfolgt über einen Sofwtareassistenten auf der Homepage des jeweiligen Finanzinstituts.

Onlinebanking kann nicht nur über die Webseite eines Kreditinstituts, sondern auch über eine Banking-Software abgewickelt werden. Hierzu hat sich als Übertragungsverfahren der Standard HBCI/FinTS (Home Banking Computer Interface / Financial Transaction Services) durchgesetzt. Mit einer Banking-Software können Kunden die Bankgeschäfte ohne PIN und TAN durchführen. Es werden jedoch nebst einer Banking-Software auch ein Kartenlesegerät und eine Chipkarte benötigt, die die Legitimation für das Konto gespeichert hat. Kommt es zur Auftragserteilung, wird über die durch eine PIN geschützte Chipkarte eine elektronische Signatur erstellt. Die Aufforderung zur PIN-Eingabe erfolgt durch die Banking-Software. Das HBCI/FinTS-Verfahren gilt als sehr sicher, da die PIN über das Bedienfeld des Lesegerätes eingegeben und die digitale Signatur vom Kartenlesegerät verschlüsselt an den Computer übergeben wird.

FinTS ist der Nachfolger von HBCI und unterstützt zusätzlich zur Chipkarte das PIN/TAN-System der Kreditinstitute. So kann eine Transaktion ebenso über die Banking-Software mit z.B. dem iTAN-Verfahren durchgeführt werden.

Bei Privatanwendern ist dieses Verfahren nicht sonderlich verbreitet, da die Lesegeräte recht teuer und die Software und die Treiber für das Lesegerät installiert werden müssen, was unter Umständen zu Problemen führen kann. Im Firmenumfeld kommen diese Produkte verstärkt zum Einsatz. So zählen zu den bekannten Produkten beispielsweise StarMoney, ProfiCash und Windata.

Der große Unterschied zwischen Onlinebanking über die Webseite eines Finanzinstituts via PIN/TAN-Verfahren und Onlinebanking über eine Banking-Software liegt darin, dass Sie mit einer Software die Geldgeschäfte in Ihre vorhandenen Geschäftsprozesse integrieren können. Viele Finanzbuchhaltungssysteme und Warenwirtschaftssysteme bringen daher eine Onlinebanking-Funktionalität mit, sodass Sie Daten aus der Kreditorenund Debitorenbuchhaltung direkt in das Zahlungssystem übertragen können. Dies bedeutet, dass fällige Eingangsrechnungen bereits innerhalb des Warenwirtschaftssystems zur Überweisung markiert und die Überweisung direkt innerhalb der Software ausgeführt werden kann. Zudem können Zahlungseingänge Ihrer Debitoren automatisch verbucht und die Kontostände mit der Finanzbuchhaltung abgeglichen werden. Enthält Ihr Finanzbuchhaltungssystem oder Warenwirtschaftssystem auch die Lohnbuchhaltung, so können die Überweisungen der Lohn- und Lohnnebenkosten ebenso direkt ausgeführt werden.

Beinhaltet Ihr Finanzbuchhaltungssystem oder Ihr Warenwirtschaftsprogramm keine integrierte Onlinebanking-Funktion, dann sollten Sie beim Kauf einer Banking-Software auf die Kompatibilität zu Ihren vorhandenen Programmen achten. So können z.B. über die Schnittstelle DTA, die Daten zwischen Banking-Software, Finanzbuchhaltungssystem bzw. Warenwirtschaftssystem und/oder Lohnbuchhaltungsprogramm ausgetauscht werden. Sie können dadurch Ihre Banking-Geschäfte deutlich optimieren und vereinfachen.

Des Weiteren beinhalten viele Onlinebanking-Softwareprodukte wie z.B. StarMoney, ProfiCash und Windata zahlreiche Zusatzfunktionalitäten. Einige von diesen werden nachfolgend aufgeführt:

Tabelle 4-2 stellt die hier beschriebenen Verfahren nochmals zusammengefasst gegenüber.

Unabhängig von der Branche und dem Geschäftsmodell ist von Beginn an ein Internetauftritt heutzutage zumeist unerlässlich. Potenzielle Interessenten und Kunden können sich somit am Computer oder mit einem mobilen Endgerät einfach über Ihr Angebot informieren. Bei Weiterempfehlungen wird häufig auf die Internetseiten des Anbieters verwiesen.

|

HBCI |

TAN |

iTAN |

mTAN |

TAN-Generator |

Sicherheit |

sehr hoch |

niedrig |

mittel |

hoch |

sehr hoch |

Software notwendig |

ja, z.B. Windata |

nein, über Bank-Webseite |

nein, über Bank-Webseite |

nein, über Bank-Webseite |

nein, über Bank-Webseite |

Softwareeinrichtung |

schwer |

einfach |

einfach |

mittel |

mittel |

Benutzungsfreundlichkeit |

mittel |

einfach |

einfach |

mittel |

mittel |

Funktionalität |

hoch |

mittel |

mittel |

mittel |

mittel |

Tab. 4-2: Übersicht der Onlinebanking-Verfahren

Der Standard von Auftritten im Internet ist sehr hoch, dadurch werden qualitativ hochwertige und informative Seiten erwartet. Vom Eindruck schließen die Besucher auf die Qualität der Produkte und Dienstleistungen des Anbieters. Die folgenden Absätze informieren allgemein über Internetauftritte, die Möglichkeiten zur Erstellung Ihres eigenen Auftritts sowie über die rechtlichen Aspekte.

Damit ein Internetauftritt überhaupt im Internet aufrufbar ist, wird eine Domain benötigt. Als Domain wird die Internetadresse bezeichnet, die in die Adresszeile des Internetbrowsers eingegeben wird (z.B. google.de). Sie ist der »Wegweiser« zum Internetauftritt. Domains können über einen Onlineanbieter (z.B. 1&1, Strato) registriert werden. Bei der Wahl des Domainnamens ist darauf zu achten, dass er keine fremden Firmen- oder Markennamen beinhaltet. Ansonsten hat das jeweilige Unternehmen die Möglichkeit, die Domain einzuklagen. Da bereits viele Domains registriert sind, richten Firmengründer bereits bei der Gründung des Unternehmens den Firmennamen auf eine freie Domain aus. Befindet sich das Geschäftsumfeld langfristig in Deutschland, ist die Domainendung ».de« ausreichend. Ist eine internationale Ausrichtung geplant, ist eine zusätzliche ».com«-Adresse wichtig.

Grundsätzlich gibt es zwei Realisierungsmöglichkeiten für Internetauftritte. Planen Sie zu Beginn Ihrer Unternehmensgründung für die ersten ein bis zwei Jahre mit einem Umfang von circa sechs bis zehn Seiten, empfiehlt sich die Verwendung eines Baukastens von Onlineanbietern. Je nach Kenntnisstand kann dadurch mit vertretbarem Aufwand in Eigenleistung der eigene Auftritt erstellt werden. Ist ein größerer Umfang geplant, weil sich der Auftritt in kurzer Zeit stark vergrößern soll, oder sind besondere Inhalte bzw. Funktionen notwendig, ist ein individuell konfiguriertes Content-Management-System (CMS) die richtige Lösung. Hierfür benötigen Sie auf jeden Fall einen professionellen Dienstleister. Das Pflegen der Inhalte ist bei bei den Möglichkeiten für jeden möglich, der beispielsweise die Grundfunktionen von Microsoft Word kennt, da der Inhalt getrennt von der Internetprogrammierung und der Gestaltung bearbeitet wird. Im Folgenden wird auf beide Möglichkeiten weiter eingegangen.

Baukasten von Onlineanbietern Verschiedene Onlineanbieter haben in den letzten Jahren ihre Baukästen für die Erstellung von Internetauftritten stetig weiterentwickelt. Dadurch ist es für jedermann möglich, ohne Programmierkenntnisse und spezielle Software die eigenen Seiten zu erstellen. Zu Beginn wählt man unter Berücksichtigung der eigenen Branche aus vielen verschiedenen Designvorlagen eine aus. Daraus wird bei den meisten Anbietern bereits ein fertiger Internetauftritt mit Menü und Standardinhalten erstellt. Anschließend beginnt die Individualisierung. Das Design kann einfach und schnell verändert und mit dem eigenen Logo sowie Bildern versehen werden. Die Standardinhalte müssen natürlich komplett durch die eigenen Inhalte ersetzt werden, sind jedoch als Anregungen sehr hilfreich.

Individuell konfigurierte Content-Management-Systeme (CMS) Bevor ein Content-Management-System (CMS) zum Einsatz kommt, sollte zunächst ein Designentwurf durch einen professionellen Webdesigner erstellt werden. Sie können ihn durch Ihre Ideen und Vorstellungen unterstützen. Häufig sind Farben und Schriftarten durch das Logo des Firmengründers vorgegeben. Aus dem Entwurf wird im Content-Management-System die Designvorlage für die Internetseiten programmiert und eventuelle Erweiterungen beispielsweise für einen Newsbereich oder Kontaktformulare eingebunden. Somit sind die technischen Arbeiten abgeschlossen und der Internetauftritt wird mit Inhalten gefüllt. Sehr oft – und bei Unternehmensgründungen aus Kostengründen auch sinnvoll – kommen hier Open-Source-CMS zum Einsatz. Die drei häufigsten sind Typo3, Joomla und Drupal. Durch die sehr große Nachfrage lohnt es sich, zwei bis drei Dienstleister (Internetagenturen) zu vergleichen. Lassen Sie sich die Angebote verständlich erklären, damit Sie eventuelle Unterschiede erkennen können.

Bei der Gestaltung des Internetauftritts ist neben dem Design auch die Benutzerfreundlichkeit besonders wichtig. Gerade dann, wenn Sie einen Webshop planen (siehe Abschnitt 4.2.1), ist die einfache Benutzbarkeit von überragender Bedeutung für Ihren Geschäftserfolg. Dafür benötigen Sie kein außergewöhnliches, originelles oder futuristisches Design. Es kommt darauf an, die Produkte und Dienstleistungen professionell und interessant zu präsentieren. Der erste Eindruck des Besuchers entsteht durch die optische Gestaltung und entscheidet darüber, ob er den Internetauftritt innerhalb der ersten Sekunden wieder verlässt oder bleibt und Ihre Inhalte liest. Stimmt die Benutzerfreundlichkeit und sind keine offensichtlichen Fehler vorhanden, bewegt sich der Besucher auch über die anderen Seiten Ihres Internetauftritts. Durch seriöse und informative Inhalte entsteht dann das Vertrauen des Benutzers und ein mögliches Interesse. Erst dann können Sie an den Kontakt des Interessenten z.B. über das Kontaktformular gelangen und gegebenenfalls Ihre Produkte und Dienstleistungen verkaufen. Bleiben Sie dabei authentisch und achten Sie auf die wichtigsten Regeln der Gestaltung:

Achten Sie auf fehlerfreie und informative Inhalte auf den Internetseiten. Ein Fehler erreicht im Gegensatz zu beispielsweise einer E-Mail nicht nur einen Empfänger, sondern alle Besucher der Internetseiten. Besonders wichtig ist die Übersichtlichkeit. Die Besucher möchten schnell und einfach an die gewünschten Informationen gelangen. Nachfolgend sind hierfür die wichtigsten Punkte aufgeführt:

• Falsch: Weitere Informationen finden Sie hier.

• Richtig: Weitere Informationen finden Sie in unserer Produktbroschüre.

Um Besucherstatistiken auswerten zu können, müssen von Beginn an die entsprechenden Daten gesammelt werden. Nur so kann festgestellt werden, wie sich die Besucherzahlen und das Besucherverhalten im Laufe der Zeit verändern. Dazu gibt es zwei Möglichkeiten:

Unabhängig von der Art der Auswertung muss auf der Seite »Datenschutz« über die Speicherung und Nutzung der Besucherdaten des Internetauftritts informiert werden.

Den rechtlichen Aspekten zu Internetauftritten wird meist zu wenig Beachtung geschenkt. Dadurch entstandene Fehler wurden die letzten Jahre immer mehr von extra darauf ausgerichteten Anwaltskanzleien abgemahnt. Je nach Verstoß kann dies recht teuer werden. Daher ist es wichtig, die folgenden Punkte zu beachten.

Urheberrecht Achten Sie beim Erstellen der Inhalte unbedingt auf das Urheberrecht. Es ist höchste Vorsicht beim Kopieren von Texten, Bildern, Musik oder weiterer Inhalte anderer Firmen und Personen geboten. Nach § 2 Abs. 2 des Urheberrechtsgesetzes wird die persönlichgeistige Schöpfung geschützt. In welchem Umfang dies auf einen Internetauftritt oder Elemente davon zutrifft, ist nicht endgültig juristisch entschieden, zumal es in unterschiedlichen Ländern unterschiedliche Gesetze gibt. Um nicht in eines der vielen Gerichtsverfahren verwickelt zu werden, erstellen Sie am besten eigene Inhalte. Mit einzigartigen Inhalten können Sie sich zudem besser aus der Masse der Wettbewerber herausheben. Auch das Design oder Elemente davon sollten nicht kopiert werden. Erstellen Sie Ihren eigenen Internetauftritt!

Impressum Betreiber von Internetauftritten müssen grundsätzlich eine Anbieterkennzeichnung online stellen, damit die Besucher erkennen können, wer der Inhaber ist. Die einzige Ausnahme gilt bei Internetauftritten, die rein privat und ausschließlich für persönliche oder familiäre Zwecke angelegt sind. Sobald jedoch ein Blog, Forum oder Banner eingebaut ist, empfiehlt sich auch auf privaten Internetauftritten ein Impressum. Die Pflicht der Anbieterkennzeichnung wird durch § 5 Telemediengesetz sowie § 55 Rundfunkstaatsvertrag geregelt.

Nach dem Telemediengesetz ist das Impressum leicht erkennbar, unmittelbar erreichbar und ständig verfügbar zu halten. In der Praxis wird der Verweis zum Impressum meist rechts oben oder unten auf allen Seiten angebracht und »Impressum« oder »Anbieterkennzeichnung« benannt. Das Impressum sollte sich auch nicht in einem neuen Fenster öffnen, da dies von einigen Nutzern unterbunden wird, die dann das Impressum nicht einsehen können. Es sind Angaben zur verantwortlichen Person mit vollständigem Namen, Anschrift und E-Mail-Adresse notwendig. Für Gewerbetreibende müssen zusätzliche Angaben, wie beispielsweise Registernummern und Registergericht oder Steuernummern, angegeben werden. Die zusätzlichen Angaben sind von der Art des Internetauftritts und der Firmierung abhängig. Informationen, die im Impressum Ihres Internetauftritts zwingend stehen müssen, können Sie sich über einen Impressum-Assistenten im Internet zusammenstellen lassen.

Abbildung 4-16 zeigt ein Beispiel für das mögliche Impressum einer GmbH.

Datenschutzerklärung Der Datenschutz im Internet ist ein sensibles Thema. Spätestens seit dem Bekanntwerden datenschutzrechtlicher Probleme bei großen sozialen Netzwerken und Onlineshops ist den Besuchern der Schutz ihrer persönlichen Daten sehr wichtig. Eine Verletzung des Datenschutzes oder ein Datenleck können einen Vertrauens- und Imageverlust sowie Bußgelder und Abmahnungen durch Wettbewerber zur Folge haben. Daher sollten Sie das Thema Datenschutz sehr ernst nehmen und eine ordnungsgemäße Datenschutzerklärung auf dem Internetauftritt einfügen. Darin muss erklärt werden, welche Daten über den Internetauftritt gesammelt und wofür diese verwendet werden. Für den oben genannten Mindestumfang benötigen Sie eine Erklärung für die Protokollierung der Besucher sowie für die Daten durch das Kontaktformular. Weitere Erklärungen sind zum Beispiel bei Onlineshops oder anderen Anwendungen auf dem Internetauftritt notwendig, bei denen der Besucher persönliche Daten angibt. Sobald persönliche Daten gesammelt werden, ist sicherzustellen, dass der Nutzer die Daten freiwillig angibt und für den gekennzeichneten Gebrauch des Anbieters bewusst und eindeutig seine Zustimmung erteilt hat. Die Einwilligung muss der Anbieter festhalten und der Nutzer muss den Inhalt der Einwilligung jederzeit abrufen können. Weiter muss der Nutzer jederzeit die Möglichkeit haben, die Einwilligung mit Wirkung für die Zukunft zu widerrufen.

Abb. 4-16: Beispielhaftes Impressum für eine GmbH

Mit der Erstellung des Internetauftritts sind die Arbeiten nicht abgeschlossen. Vor allem in den ersten Monaten nach dem Geschäftsstart entwickeln sich neu gegründete Unternehmen besonders stark. Diese Entwicklung ist beim Internetauftritt zu berücksichtigen. Aktualisieren Sie die Inhalte, vor allem die Firmenbeschreibung sowie die Produkte und Dienstleistungen. Veraltete Internetauftritte wirken sich negativ auf das Firmenimage aus. Wiederkehrende Besucher erwarten aktuelle Informationen, ansonsten wird davon ausgegangen, dass sich das Unternehmen nicht entwickelt und nicht innovativ ist.

Die Besucherstatistik sollte regelmäßig durchgeschaut und bei der Pflege der Inhalte berücksichtigt werden. Wie verändern sich die Besucherzahlen? Welche Seiten werden besucht? Wie bewegen sich die Besucher auf dem Internetauftritt? Werden die von Ihnen als wichtig angesehenen Inhalte angeschaut?

Informationen über den Vertrieb von Produkten über das Internet finden Sie in Abschnitt 4.2.1.

Wenn Sie einen Internetauftritt gestalten, sollten Sie sich auch ein paar Gedanken über Ihr Marketing im Internet machen. Schließlich wollen Sie, dass Ihre Website besucht wird und Ihnen dabei hilft, Umsatz zu generieren. Marketingmaßnahmen im Internet werden auch als Onlinemarketing bezeichnet. Sie dienen dazu, Besucher auf Ihren Internetauftritt zu lenken, um so direkt oder indirekt Geschäftsbeziehungen anzubahnen (siehe dazu auch [Lammenett 2012]). Abbildung 4-17 gibt einen Überblick der wichtigsten Marketinginstrumente im Internet.

Abb. 4-17: Die wichtigsten Instrumente des Marketings im Internet (nach [Lammenett 2012])

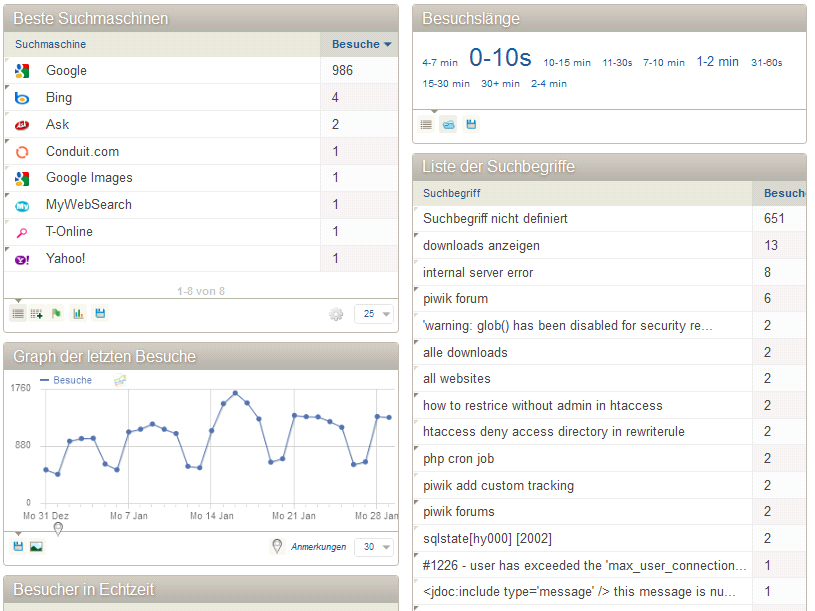

Die Abbildung zeigt, dass Marketinginstrumente schrittweise eingeführt werden sollten. Machen Sie sich deshalb in Phase 1 zuerst mit den Spielregeln für Ihren Internetauftritt vertraut, wie sie bereits in Abschnitt 4.1.5 vorgestellt wurden. Wichtig neben den dort erläuterten Aspekten (Inhalt, Layout, Recht etc.) ist eben auch, dass Sie mit Ihrer Website im Internet gefunden werden können. Dazu sollten Sie sich etwas mit dem Thema des Suchmaschinenmarketings befassen. Wenn Sie eine Internetagentur mit dem Aufbau Ihrer Website beauftragt haben, dann sollten Sie darauf achten, dass die Seiten suchmaschinenfreundlich gestaltet werden. Damit ist gemeint, dass Suchmaschinen wie Google bei der automatischen Durchforstung der Webseiten im Internet auch Ihre Internetseiten finden und als sinnvolle Treffer bei Suchanfragen anzeigen können. Wichtig dafür ist ein Verständnis für die Art und Weise, wie Suchmaschinen das Web durchforsten. Die hierfür von Google & Co. verwendeten Suchalgorithmen sind öffentlich nicht bekannt, um Manipulationen zu verhindern. Dennoch gibt beispielsweise Google einige Hilfestellungen für Webseitenbetreiber zu Aufbau und Gestaltung, um die Trefferwahrscheinlichkeit zu erhöhen. Ziel jedes Webseitenbetreibers ist es natürlich, mit seiner Website ganz oben bei Google & Co. bei einer Suchanfrage zu erscheinen. Das ist ziemlich schwierig und Sie sollten – wenn Sie dieses Ziel verfolgen wollen – mit einer Internetagentur zusammenarbeiten, die sich auf diese Art der Suchmaschinenoptimierung spezialisiert hat. Wenn Sie bereit sind, mehr Geld in Ihr Internetmarketing zu investieren, können Sie natürlich auch eine Bannerwerbung bei einem Suchmaschinenanbieter schalten. Informationen zur Suchmaschinenoptimierung sowie zur Bannerwerbung bei Google finden Sie direkt auf der Homepage von Google unter https://www.google.de/services/. Ob Phase 1 erfolgreich ist, können Sie anhand der Besucherstatistik erkennen. Dort finden Sie außerdem auch wertvolle Hinweise darauf, mit welchen Suchbegriffen nach Ihnen gesucht wurde, über welche Webseiten im Internet die Besucher zu Ihnen kamen, welche Ihrer Inhalte sie am meisten interessieren etc. (siehe das Beispiel in Abbildung 4-18 für das Analysetool Piwik). Nutzen Sie diese Informationen, um die Maßnahmen aus Phase 1 zu verbessern. Erst dann ist es Zeit für Phase 2.

In Phase 2 können Sie den (hoffentlich zahlreichen) Besuchern Ihrer Website nun die regelmäßige Zusendung eines Newsletters per E-Mail anbieten – natürlich nur mit deren Einverständnis, das Sie im Bestellformular des Newsletters explizit abfragen sollten. Ein weiteres Marketinginstrument wäre in Phase 2 außerdem das Affiliate Marketing. Hier bewirbt ein Partner (der sogenannte Affiliate) Ihre Produkte und Dienstleistungen auf seiner oder einer ganz bestimmten Website. Er erhält dafür von Ihnen eine Provision, z.B. für jeden Verkauf, der durch seine Werbemaßnahme bei Ihnen generiert wird (Pay-per-Sale) oder auch einfach für jeden Klick auf das Werbebanner, das zu Ihrer Website führt (Pay-per-Click). Weiterführende Informationen finden Sie unter anderem bei http://www.affili.net.

Phase 3 sollten Sie erst angehen, wenn Sie mit den Marketinginstrumenten aus Phase 1 und 2 weitgehend vertraut sind und Erfahrung darin haben, wie Onlinemarketing grundsätzlich funktioniert, denn das Marketing auf Plattformen wie Facebook setzt einige Kommunikationserfahrung voraus. Jetzt können Sie daran gehen, eine eigene Facebook-Seite für Ihr Unternehmen einzurichten und darüber mit Ihren Kunden zu kommunizieren. Seien Sie sich dabei bewusst, dass hier auch kritische Kommentare, wie Beschwerden, möglicherweise auf Ihrer Facebook-Seite von Ihren Kunden kommuniziert werden. Überlegen Sie sich deshalb, wie Sie damit umgehen wollen, denn eine impulsive Reaktion von Ihnen kann desaströse Konsequenzen für Image und Umsatz Ihres Unternehmens haben. Sehen Sie vielmehr die Chance einer offenen Kommunikation, in der Sie der Entstehung von Gerüchten durch eine bewusst von Ihnen gestaltete Meinungsbildung über Ihr Unternehmen entgegenwirken können. Machen Sie sich klar, dass negative Kommentare und Meinungen auch außerhalb des Internets an der Tagesordnung sind, nur bekommen Sie es da vielleicht nie mit. In dieser Phase können Sie nun auch darüber nachdenken, eine eigene App für mobile Endgeräte (Smartphones und Tablet-PCs) zu entwickeln. Ob dies sinnvoll ist, hängt allerdings von Ihrem Geschäft ab: Nicht jede Geschäftsidee muss – auch wenn Apps gerade furchtbar hype sind – durch eine App unterstützt werden. Außerdem können Sie viele Internetnutzer auch ganz gut mit den Mitteln aus Phase 1 und 2 im mobilen Internet ansprechen.

Abb. 4-18: Analyse der Besucherstatistik mit Piwik (http:\de.piwik.org)

Sowohl alle bisher aufgeführten als auch die nachfolgend beschriebenen Anwendungsbausteine in Abschnitt 4.2 einer Unternehmens-IT werden Sie sich anschaffen, wenn diese Ihre Aufgaben und Abläufe im Unternehmen unterstützen. Der Nutzen ist hier direkt greifbar. Dies ist bei den in diesem Abschnitt beschriebenen Bausteinen nicht gegeben, im optimalen Fall werden Sie die hier dargestellten Softwarelösungen nicht einmal bemerken. Sie dienen allein Ihrem Schutz.

Hierbei stellt sich zunächst die Frage, ob solche Anwendungsbausteine für Sie überhaupt notwendig sind. Analog zu Ihrem Haustürschloss, das in einer Welt ohne Gefahren überflüssig ist, sollten Sie auch Ihre IT vor möglichen Angreifern schützen, die hier nicht über die Tür, sondern über das Internet Zugriffe auf Ihre Daten und Systeme durchführen könnten. Entsprechend benötigen Sie Schlösser, die analog zu Ihrem Haustürschloss ungewünschte Zugriffe auf Ihre Systeme verhindern. Aufgrund der Vielzahl möglicher Gefahren aus dem Netz sind dabei mehrere Schlösser notwendig. Nachfolgend werden die zwei wichtigsten Konzepte, der Schutz vor Viren sowie der Schutz vor ungewünschten Internetverbindungen zu Ihren Systemen, vorgestellt.

Viren sind Schadprogramme, die sich analog zu ihren Namensgebern, den biologischen Viren, verbreiten, indem sie andere Systeme infizieren und sich so vermehren und ausbreiten. Hierbei gibt es eine Vielzahl von Untergruppen, die sich hinsichtlich der Art und Weise der Verbreitung sowie der möglichen Schadensauswirkungen unterscheiden. Selbst Dokumente einer Textverarbeitungssoftware oder ein Spreadsheet eines Tabellenkalkulationsprogramms können mit sogenannten Makroviren infiziert sein. Enthaltene Skripte, die beim Öffnen eines Dokuments ausgeführt werden, können hier die Verbreitung starten sowie Schäden bis zur Zerstörung von Daten und Anwendungen auf Ihren Systemen auslösen. Aufgrund der Vielzahl der Varianten und Unterarten von Viren hat sich der Begriff Malware als Oberbegriff für Schadprogramme etabliert.

Malware-Programme werden dabei nicht programmiert, um explizit Sie anzugreifen. Es handelt sich hierbei um allgemeine Programme, mit denen Angreifer versuchen, Personen zu verärgern bzw. ungesicherte Systeme aufzuspüren, die dann als Basis für nachfolgende individuelle Angriffe genutzt werden können. Diese Allgemeinheit der Programme bildet damit auch die Basis für Lösungen zum Schutz vor derartigen Schadprogrammen.

Wird eine neue Malware auf einem System entdeckt, kann die gefundene Entdeckungsmöglichkeit auch auf anderen Systemen eingesetzt werden, um so auch auf weiteren Rechnern mögliche Befalle zu entdecken. Genau dies ist die Aufgabe von Antivirenprogrammen. Die Hersteller dieser Lösungen sammeln weltweit Informationen über aufkommende Viren und integrieren die Entdeckungsmöglichkeiten, die sogenannten Virensignaturen, in ihre Antivirenlösungen, sodass die Nutzer dieser Lösungen sehr schnell Viren auf eigenen Systemen erkennen und entfernen können. Insbesondere werden Daten, Dateien und Programme, die Sie erstmals auf Ihren Rechnern nutzen, auf eventuell vorhandene Schadsoftware geprüft, sodass eine Erkennung möglich wird, bevor Ihre IT überhaupt erst infiziert werden kann.

Das Grundproblem dieses Ansatzes ist jedoch, dass kontinuierlich neue Viren programmiert werden. Die Hersteller von Antivirenlösungen können auch unbekannte Viren teilweise anhand der für Schadsoftware typischen Programmelemente erkennen. Da aber täglich Tausende neue Viren auftauchen [Mack 2003], ist eine kontinuierliche Aktualisierung der Erkennungsmöglichkeiten notwendig. Dies wird von den großen Herstellern von Antivirenlösungen angeboten, kostet teilweise jedoch eine zusätzliche jährliche Gebühr.

Die bedeutendsten Anbieter für Antivirenscanner sind:

Am Namen der Produkte ist erkennbar, dass diese Lösungen neben der Virenerkennung noch weitere Sicherheitsfunktionalitäten besitzen. Dazu gehören je nach Produkt Spamblocker, Kindersicherungen oder auch Elemente der nachfolgend beschriebenen Firewall-Lösungen.

Eine Antivirenlösung alleine ist aufgrund der Masse der Schädlinge noch keine Garantie zur Vermeidung von Schäden. Daher empfiehlt das Bundesamt für Sicherheit in der Informationstechnik (BSI, www.bsi.de) zusätzlich folgende Maßnahmen:

Antivirenlösungen sind primär reaktiv. Wie zuvor dargestellt können sie nur auf bekannte Angriffsformen reagieren, sodass unbekannte Schadsoftware auch bei vorhandenen Antivirenlösungen noch eine Gefahr darstellen können. Auch ist es möglich, dass ein Angreifer es ganz gezielt auf Ihre IT abgesehen hat und damit gezielt Operationen ausführt, um sich einen Zugang zu Ihren Daten bzw. Ihren Systemen zu verschaffen. Da es sich hierbei um einen manuellen und individuellen Vorgang handeln kann, ist auch in diesem Fall eine Antivirensoftware chancenlos.

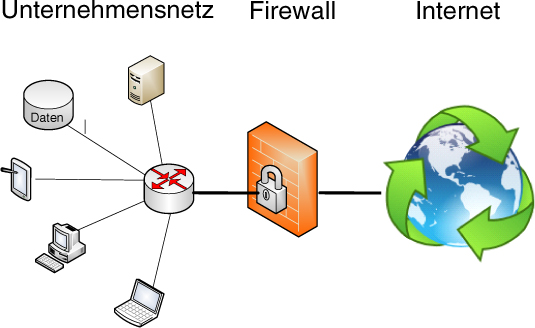

Damit Systemschwachstellen von Angreifern nicht ausgenutzt werden können, sollten Sie regelmäßig Sicherheitsupdates bzgl. Ihrer vorhandenen Softwarelösungen installieren (siehe hierzu Abschnitt 5.3.4). Zum anderen helfen Firewall-Lösungen, um Angriffe von außen auf Ihre IT zu vermeiden, indem die möglichen Zugänge zu Ihren Systemen eingeschränkt werden. Die Aufgabe einer Firewall besteht darin, das Arbeitsumfeld vor unbefugten Zugriffen zu schützen und potenziellen Schaden abzuwenden. Hierbei soll aber der Anwender so wenig wie möglich eingeschränkt werden.

Zum Verständnis der Arbeitsweise von Firewall-Lösungen sind hier ein paar Grundlagen zur Netzwerkkomunikation erforderlich.

Das Internet ist ein Dienst, der es erlaubt, dass beliebige Computer auf der Welt miteinander kommunizieren, was neue Geschäftsmöglichkeiten, aber eben auch neue Gefahren mit sich bringt. Damit ein Rechner Daten zu einem anderen Rechner übertragen kann, muss den Daten die Internetadresse (IP-Adresse) des Empfängers mitgegeben werden.1

Da auf einem Rechner mehrere Anwendungen mit Zugriff auf das Netz laufen können (beispielsweise eine Datenbanklösung, ein Mailserver und ein Webserver), müssen bei der Datenübertragung nicht nur der Rechner, sondern auch die Anwendung angegeben werden. Dies wird über sogenannte Portnummern realisiert. Einzelne Portnummern werden dabei einzelnen Anwendungen zugeordnet. So nutzen alle in diesem Kapitel genannten Anwendungen, sofern es sich um Client-Server-Lösungen handelt (siehe Abschnitt 5.2.3), individuelle Portnummern für den Kommunikationsaufbau. Welche hierbei verwendet wird, finden Sie bei Bedarf in der jeweiligen Produktdokumentation, häufig kann dies auch bei der Installation angegeben werden. Daneben gibt es für die Standardanwendungen im Internet, wie E-Mail, das WWW oder den Datenaustausch mittels FTP, Standardportnummern, die weltweit einheitlich verwendet werden. Einige der wichtigsten Portnummern sind in Tabelle 4-3 dargestellt.

Mit der Kenntnis Ihrer IP-Adressen und den Portnummern der bei Ihnen installierten Anwendungen kann ein Angreifer versuchen, auf Ihre Rechner und Anwendungen zuzugreifen. Eine Firewall kann nun den Zugriff auf Ihr Netz einschränken. Der Begriff Firewall entstammt den Brandschutzmauern in Gebäudekomplexen zur Vermeidung einer Feuerausbreitung [Eckert 2011]. Eine Firewall im Netzwerkbereich ist nun eine Kombination aus Hardware und Software, die die Unternehmens-IT vom Internet abschotten kann, indem einzelne Nachrichten bzw. Verbindungen einfach nicht durchgelassen werden [Kurose und Ross 2008]. Dies wird erreicht, wenn alle Nachrichten in das Internet und aus dem Internet über die Firewall laufen (siehe Abbildung 4-19). Die Firewall bildet somit die Grenze zwischen dem lokalen Netz und dem restlichen Internet.

Welche Nachrichten die Firewall passieren dürfen, wird über die in der Firewall zu hinterlegenden Sicherheitsrichtlinien definiert. Hier kann eingestellt werden, welche Portnummern von außen für Zugriffe auf Ihr Netz verwendet werden dürfen. Sperren Sie hier beispielsweise die Portnummer Ihrer Finanzbuchhaltung, so ist von außen einfach kein Zugriff auf Ihre Fibu möglich. Meist reicht es aus, nur die Portnummern für Zugriffe auf Ihren Webserver bzw. für die E-Mail-Kommunikation freizuschalten. Für gewollte Zugriffe von außen können einzelne IP-Adressen freigeschaltet werden. Dies erlaubt Ihnen explizit, einzelne Rechner, sofern diese eine feste IP-Adresse haben, freizuschalten, damit diese auf Ihre Anwendungen zugreifen können. Anderen Rechnern bleibt dieses verwehrt.

Port |

Protokoll |

Anwendung |

13 |

daytime |

Sendet Datum und Zeit an anfragenden Host |

20 |

ftp-data |

Datenaustausch, File Transfer Protocol-Datenport |

21 |

ftp |

Datenaustausch, File Transfer Protocol-Kommandos |

22 |

ssh |

Sicherer Fernzugriff für Rechneradministration, Secure Shell |

23 |

telnet |

Fernzugriff für Rechneradministration |

25 |

smtp |

E-Mail-Versand, Simple Mail Transfer Protocol |

53 |

domain |

Domain Name Services |

80 |

http |

Webzugriffe, HyperText Transfer Protocol |

88 |

kerberos |

Kerberos Netzwerk-Authentifizierungssystem |

110 |

pop3 |

E-Mail-Abruf, Post Office Protocol Version 3 |

119 |

nntp |

USENET Foren, Network News Transfer Protocol |

161 |

snmp |

Simple Network Management Protocol |

389 |

Idap |

Benutzerverwaltung, Lightweight Directory Access Protocol |

443 |

https |

Verschlüsselte Webverbindungen, Secure HTTP |

Tab. 4-3: Einige wichtige Portnummern

Abb. 4-19: Funktionsprinzip einer Firewall

Insgesamt ergeben sich die folgenden Aufgaben für Firewalls, die jedoch nicht alle zwingend von jeder Firewall-Lösung umzusetzen sind:

Authentizität: Prüfung der Kommunikationsteilnehmer

Rechteverwaltung: Welche Protokolle und Dienste dürfen genutzt werden?

Protokollierung und Protokollauswertung: Verbindungsdaten und sicherheitsrelevante Ereignisse werden protokolliert und können dadurch für die Analyse und die Beweissicherung von Sicherheitsverletzungen eingesetzt werden.

Alarmierung: Sicherheitsrelevante Ereignisse werden gemeldet, damit bei Sicherheitsverletzungen schnell reagiert werden kann.

Verbergen der internen Netzstruktur: Aus dem Internet ist nicht erkennbar, wie viele und welche Rechnersysteme in Ihrem Netz vorhanden sind.

Firewalls bieten noch sehr viel mehr Möglichkeiten zur Absicherung Ihrer Systeme bzgl. Zugriffen von Rechnern außerhalb Ihres Unternehmensnetzwerks. So können Regeln definiert werden, die auch Inhalte vor einer Weiterleitung prüfen und auch protokollbasierte Informationen auswerten, um beispielsweise mobilen Geräten Zugriff auf Ihre Systeme zu ermöglichen. Hierfür sind teilweise tiefere Kenntnisse aus dem Bereich Netzwerk notwendig (siehe hierzu auch [Eckert 2011]). Detailliertere Informationen hierzu würden an dieser Stelle jedoch zu weit führen, insbesondere ist die Konfiguration sehr systemabhängig. Die Qualität einer Firewall wird maßgeblich von ihrer Konfiguration bestimmt. Neben Netzwerkkenntnissen sind daher auch Kenntnisse über Bedrohungs- und Gefahrenpotenziale der eingesetzten Software- und Hardwarelösungen notwendig. Lassen Sie sich daher bei der Auswahl einer Firewall-Lösung vom Anbieter weiter beraten. Diese liefern häufig auch Grundkonfigurationen für Unternehmen mit aus, sodass diese Lösungen für Sie auch schnell einsatzbereit sind.

Firewalls erlauben es auch, dass Sie Ihr internes Netz vollständig mit einem eigenen internen IP-Adressbereich versehen, der von außen nicht direkt nutzbar ist, sodass einzelne Rechner nicht direkt angesprochen werden können, nur der Router nach draußen in das echte Internet ist nach außen sichtbar. Der Fachbegriff hierfür nennt sich Masquerading oder auch Network Address Translation und wird häufig schon von einfachen DSLZugangsroutern umgesetzt.

Zu den wichtigsten Firewall-Lösungen gehören Checkpoint, Symantec Enterprise Firewall, Cisco PIX, GenuGate, SuSE Firewall, IPCOP (freie Lösung), m0n0wall (freie Lösung).

Eine eingeschränkte Variante von Firewalls sind die sogenannten Personal Firewalls, die auf allen Benutzerrechnern installiert und aktiviert sein sollten. Insbesondere ist eine solche Firewall in Windows seit der Vista-Version immer direkt mit dabei. Diese kann aber durch andere Anbieter ersetzt werden.

Eine Personal Firewall besteht aus einer Softwarekomponente, die lokal auf dem zu schützenden Rechner liegt. Sie kontrolliert die Verbindung und filtert die Netzwerkzugriffe zwischen dem System und dem Internet sowie die Zugriffe zwischen dem System und dem lokalen Netz. Hierdurch wird verhindert, dass ungewünschte Zugriffe aus dem Internet auf Ihren Rechner stattfinden. Da dies von der Standardfirewall schon abgefangen werden sollte, ist die umgekehrte Richtung die interessante hinsichtlich der Absicherung. Wenn ein Rechner beispielsweise aufgrund einer Schadsoftware infiziert ist, verhindert eine Personal Firewall auch, dass diese Software von sich aus eine Datenverbindung ins Internet aufbaut, um Daten vom Rechner nach draußen zu schicken.

Folgende Grundregeln sollten Sie beim Einsatz Ihrer Personal Firewall berücksichtigen (siehe [Grünendahl u. a. 2012]):

Programme, die auf dem gleichen System wie die Personal Firewall installiert sind, haben Möglichkeiten, die Firewall zu manipulieren und zu hintergehen. Deswegen kann die Personal Firewall eine Netzwerk-Firewall nur ergänzen, dabei aber nicht ersetzen.